Un groupe de pirates à motivation politique lié à une série d’attaques d’espionnage et de sabotage contre des entités israéliennes en 2021 a incorporé un cheval de Troie d’accès à distance (RAT) auparavant non documenté qui se fait passer pour l’application Windows Calculator dans le cadre d’un effort conscient pour rester sous le radar.

La société de cybersécurité Cybereason, qui suit les opérations de l’acteur iranien connu sous le nom de Moses Staff, a surnommé le malware « ConflitL’Eau. »

« Le StrifeWater RAT semble être utilisé dans la phase initiale de l’attaque et ce RAT furtif a la capacité de se retirer du système pour couvrir les traces du groupe iranien », a déclaré Tom Fakterman, analyste de sécurité Cybereason, mentionné dans un rapport. « Le RAT possède d’autres capacités, telles que l’exécution de commandes et la capture d’écran, ainsi que la possibilité de télécharger des extensions supplémentaires. »

Moses Staff a été révélé vers la fin de l’année dernière lorsque Check Point Research a démasqué une série d’attaques visant des organisations israéliennes depuis septembre 2021 dans le but de perturber les opérations commerciales de la cible en cryptant leurs réseaux, sans possibilité de retrouver l’accès ou de négocier un une rançon.

Les intrusions étaient remarquables par le fait qu’elles s’appuyaient sur la bibliothèque open source DiskCryptor pour effectuer le chiffrement de volume, en plus d’infecter les systèmes avec un chargeur de démarrage qui les empêche de démarrer sans la clé de chiffrement correcte.

À ce jour, des victimes ont été signalées au-delà d’Israël, notamment en Italie, en Inde, en Allemagne, au Chili, en Turquie, aux Émirats arabes unis et aux États-Unis.

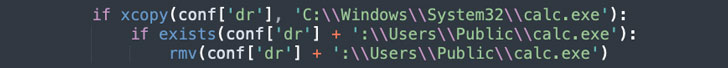

La nouvelle pièce du puzzle d’attaque découverte par Cybereason se présente sous la forme d’un RAT qui est déployé sous le nom de « calc.exe » (le binaire Windows Calculator) et est utilisé pendant les premières étapes de la chaîne d’infection, pour être supprimé avant au déploiement du malware cryptant les fichiers.

La suppression et le remplacement ultérieur de l’exécutable de la calculatrice malveillante par le binaire légitime, soupçonnent les chercheurs, est une tentative de la part de l’acteur de la menace de dissimuler les traces et d’effacer les preuves du cheval de Troie, sans parler de leur permettre d’échapper à la détection jusqu’à ce que la phase finale de l’attaque lorsque la charge utile du ransomware est exécutée.

StrifeWater, pour sa part, n’est pas différent de ses homologues et est doté de nombreuses fonctionnalités, dont la principale est la possibilité de répertorier les fichiers système, d’exécuter des commandes système, de prendre des captures d’écran, de créer une persistance et de télécharger des mises à jour et des modules auxiliaires.

« L’objectif final de Moses Staff semble être plus politiquement motivé que financier », a conclu Fakterman. « Moses Staff utilise la post-exfiltration de rançongiciels non pas pour un gain financier, mais pour perturber les opérations, dissimuler les activités d’espionnage et infliger des dommages aux systèmes afin de faire avancer les objectifs géopolitiques de l’Iran. »