Une équipe de piratage parrainée par l’État chinois a refait surface avec une nouvelle campagne ciblant les entités gouvernementales, de santé, de technologie et de fabrication basées à Taïwan, en Thaïlande, aux Philippines et aux Fidji après plus de six mois d’inactivité.

Trend Micro attribué l’intrusion est attribuée à un groupe de cyberespionnage qu’il traque sous le nom Terre Longzhiqui est un sous-groupe au sein d’APT41 (alias HOODOO ou Winnti) et partage des chevauchements avec divers autres clusters connus sous le nom de Earth Baku, SparklingGoblin et GroupCC.

Earth Longzhi a été documenté pour la première fois par la société de cybersécurité en novembre 2022, détaillant ses attaques contre diverses organisations situées en Asie de l’Est et du Sud-Est ainsi qu’en Ukraine.

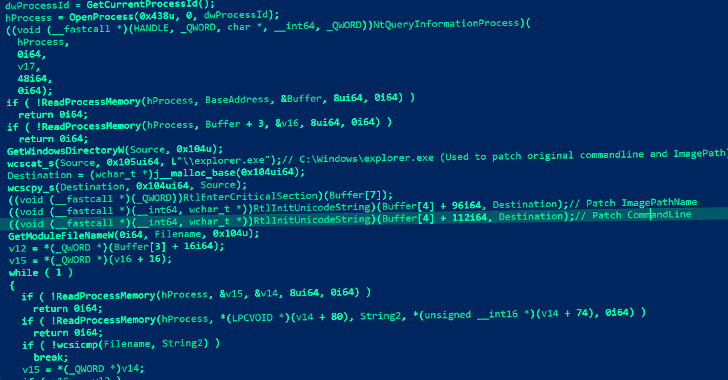

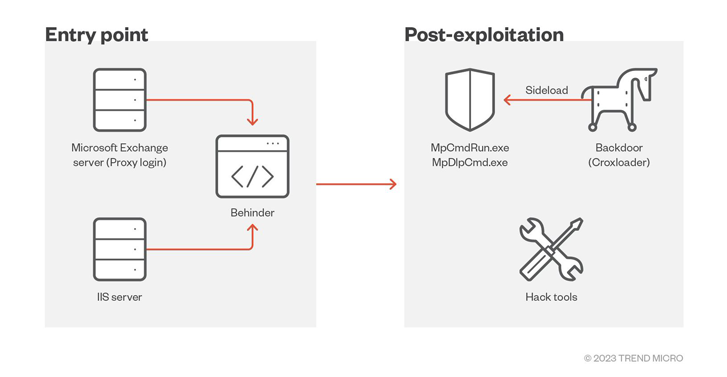

Les chaînes d’attaque montées par l’auteur de la menace exploitent les applications publiques vulnérables comme points d’entrée pour déployer le shell Web BEHINDER, puis exploitent cet accès pour déposer des charges utiles supplémentaires, y compris une nouvelle variante d’un chargeur Cobalt Strike appelé CroxLoader.

« Cette récente campagne […] abuse d’un exécutable Windows Defender pour effectuer un chargement latéral de DLL tout en exploitant un pilote vulnérable, zamguard.sys, pour désactiver les produits de sécurité installés sur les hôtes via une attaque BYOVD (apportez votre propre pilote vulnérable) « , a déclaré Trend Micro.

Ce n’est en aucun cas la première fois que Earth Longzhi utilise la technique BYOVD, avec les campagnes précédentes utilisant le pilote RTCore64.sys vulnérable pour restreindre l’exécution des produits de sécurité.

Le malware, baptisé SPHijacker, utilise également une deuxième méthode appelée « stack rumbling » pour atteindre le même objectif, qui consiste à apporter des modifications au registre Windows pour interrompre le flux d’exécution du processus et provoquer délibérément le blocage des applications ciblées au lancement.

« Cette technique est un type de [denial-of-service] attaque qui abuse des valeurs MinimumStackCommitInBytes non documentées dans le [Image File Execution Options] clé de registre », a expliqué Trend Micro.

« La valeur de MinimumStackCommitInBytes associée à un processus spécifique dans la clé de registre IFEO sera utilisée pour définir la taille minimale de la pile à valider lors de l’initialisation du thread principal. Si la taille de la pile est trop grande, elle déclenchera une exception de débordement de pile et se terminera le processus en cours. »

Les approches jumelées sont loin d’être les seules méthodes pouvant être utilisées pour nuire aux produits de sécurité. Deep Instinct, le mois dernier, a détaillé une nouvelle technique d’injection de code baptisée Vanité sale qui exploite le mécanisme de bifurcation à distance de Windows pour les systèmes de détection de points de terminaison en aveugle.

De plus, la charge utile du pilote est installée en tant que service au niveau du noyau à l’aide de Microsoft Remote Procedure Call (RPC) par opposition aux API Windows pour échapper à la détection.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

On observe également dans les attaques l’utilisation d’un dropper basé sur DLL nommé Roxwrapper pour fournir un autre chargeur Cobalt Strike nommé BigpipeLoader ainsi qu’un outil d’escalade de privilèges (dwm.exe) qui abuse de Windows. Planificateur de tâches pour lancer une charge utile donnée avec les privilèges SYSTEM.

La charge utile spécifiée, dllhost.exe, est un téléchargeur capable de récupérer les logiciels malveillants de la prochaine étape à partir d’un serveur contrôlé par un acteur.

Il convient de souligner ici que dwm.exe est basé sur une preuve de concept (PoC) open source disponible sur GitHubsuggérant que l’auteur de la menace s’inspire des programmes existants pour affiner son arsenal de logiciels malveillants.

Trend Micro a en outre déclaré avoir identifié des documents leurres écrits en vietnamien et en indonésien, indiquant des tentatives potentielles de cibler les utilisateurs dans les deux pays à l’avenir.

« Earth Longzhi reste actif et continue d’améliorer ses tactiques, techniques et procédures (TTP) », ont noté les chercheurs en sécurité Ted Lee et Hara Hiroaki. « Les organisations doivent rester vigilantes face au développement continu de nouveaux stratagèmes furtifs par les cybercriminels. »