Un groupe d’activités de menace parrainé par l’État chinois suivi comme RougeGolf a été attribué à l’utilisation d’une porte dérobée Windows et Linux personnalisée appelée KEYPLUG.

« RedGolf est un groupe d’acteurs menaçants parrainé par l’État chinois particulièrement prolifique qui est probablement actif depuis de nombreuses années contre un large éventail d’industries dans le monde », a déclaré Recorded Future à The Hacker News.

« Le groupe a montré sa capacité à militariser rapidement vulnérabilités nouvellement signalées (par exemple Log4Shell et ProxyLogon) et a une histoire de développement et d’utilisation d’une large gamme de familles de logiciels malveillants personnalisés. »

L’utilisation de KEYPLUG par des acteurs chinois de la menace a été révélée pour la première fois par Manidant, propriété de Google, en mars 2022 lors d’attaques ciblant plusieurs réseaux gouvernementaux américains entre mai 2021 et février 2022.

Puis, en octobre 2022, Malwarebytes a détaillé début août un ensemble distinct d’attaques ciblant des entités gouvernementales au Sri Lanka qui ont tiré parti d’un nouvel implant appelé DBoxAgent pour déployer KEYPLUG.

Ces deux campagnes ont été attribuées à Winnti (alias APT41, Barium, Bronze Atlas ou Wicked Panda), qui, selon Recorded Future, « recoupe étroitement » RedGolf.

« Nous n’avons pas observé de victimologie spécifique dans le cadre de la dernière activité RedGolf mise en évidence », a déclaré Recorded Future. « Cependant, nous pensons que cette activité est probablement menée à des fins de renseignement plutôt que pour un gain financier en raison des chevauchements avec les campagnes de cyberespionnage signalées précédemment. »

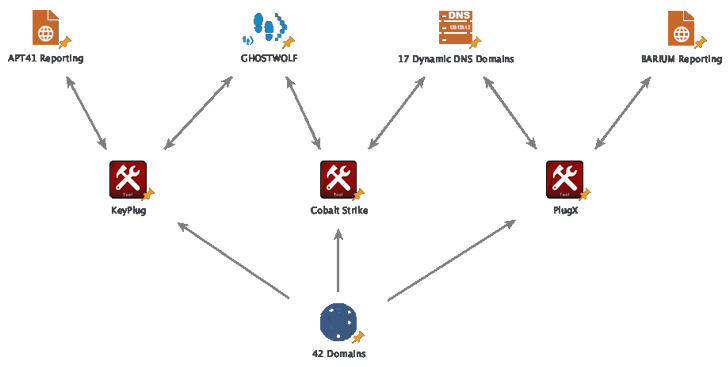

La firme de cybersécurité, en plus de détecter un groupe d’échantillons KEYPLUG et d’infrastructure opérationnelle (nom de code GhostWolf) utilisés par le groupe de piratage d’au moins 2021 à 2023, a noté son utilisation d’autres outils comme Cobalt Strike et PlugX.

L’infrastructure GhostWolf, quant à elle, se compose de 42 adresses IP qui fonctionnent comme commande et contrôle KEYPLUG. Le collectif contradictoire a également été observé en utilisant un mélange de domaines enregistrés traditionnellement et de domaines DNS dynamiques, présentant souvent un thème technologique, pour servir de points de communication pour Cobalt Strike et PlugX.

« RedGolf continuera à démontrer un rythme opérationnel élevé et à militariser rapidement les vulnérabilités des appareils d’entreprise externes (VPN, pare-feu, serveurs de messagerie, etc.) pour obtenir un accès initial aux réseaux cibles », a déclaré la société.

Devenez un pro de la réponse aux incidents !

Découvrez les secrets d’une réponse aux incidents à toute épreuve – Maîtrisez le processus en 6 phases avec Asaf Perlman, le responsable IR de Cynet !

« De plus, le groupe continuera probablement à adopter de nouvelles familles de logiciels malveillants personnalisés à ajouter aux outils existants tels que KEYPLUG. »

Pour se défendre contre les attaques RedGolf, il est recommandé aux organisations d’appliquer régulièrement des correctifs, de surveiller l’accès aux périphériques réseau externes, de suivre et de bloquer l’infrastructure de commande et de contrôle identifiée et de configurer des systèmes de détection ou de prévention des intrusions pour surveiller les détections de logiciels malveillants.

Les découvertes surviennent alors que Trend Micro a révélé avoir découvert plus de 200 victimes d’attaques de Mustang Panda (alias Earth Preta) dans le cadre d’un vaste effort de cyberespionnage orchestré par divers sous-groupes depuis 2022.

La majorité des cyberattaques ont été détectées en Asie, suivie par l’Afrique, l’Europe, le Moyen-Orient, l’Océanie, l’Amérique du Nord et l’Amérique du Sud.

« Il existe de fortes indications d’efforts de collecte de renseignements et de collecte de renseignements traditionnels entrelacés, indiquant une opération de cyberespionnage hautement coordonnée et sophistiquée », a déclaré Trend Micro. a dit.