Selon les dernières recherches, les organisations gouvernementales et militaires de la région Asie-Pacifique sont ciblées par un acteur de la menace persistante avancée (APT) jusqu’alors inconnu.

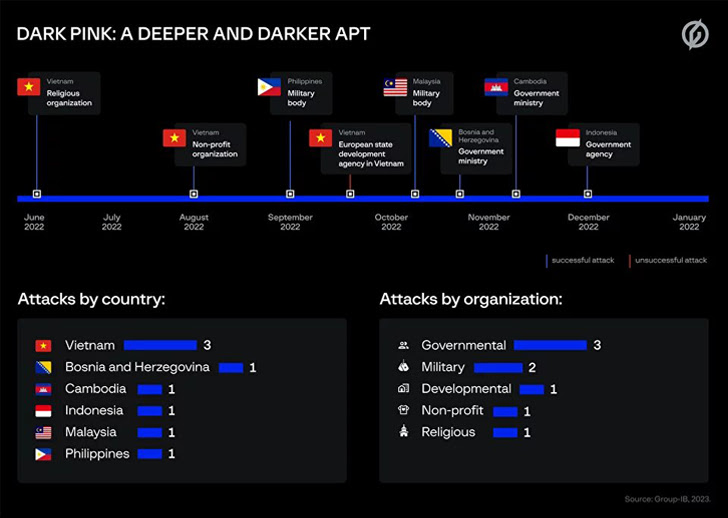

Group-IB, dont le siège est à Singapour, dans un rapport partagé avec The Hacker News, a déclaré qu’il suivait la campagne en cours sous le nom Rose foncé et a attribué sept attaques réussies au collectif contradictoire entre juin et décembre 2022.

La majeure partie des attaques ont ciblé des organismes militaires, des ministères et des agences gouvernementales, ainsi que des organisations religieuses et à but non lucratif au Cambodge, en Indonésie, en Malaisie, aux Philippines, au Vietnam et en Bosnie-Herzégovine, avec une intrusion infructueuse signalée contre un État européen anonyme. organisme basé au Vietnam.

On estime que l’acteur menaçant a commencé ses opérations au milieu de 2021, bien que les attaques se soient intensifiées seulement un an plus tard à l’aide d’une boîte à outils personnalisée inédite conçue pour piller des informations précieuses sur des réseaux compromis.

« Les principaux objectifs de Dark Pink APT sont de mener de l’espionnage d’entreprise, de voler des documents, de capturer le son des microphones des appareils infectés et d’exfiltrer les données des messagers », a déclaré Andrey Polovinkin, chercheur au Group-IB, décrivant l’activité comme une « campagne APT très complexe ». lancé par des acteurs chevronnés de la menace. »

En plus de son arsenal sophistiqué de logiciels malveillants, le groupe a été observé en train d’utiliser des e-mails de harponnage pour lancer ses attaques ainsi que l’API Telegram pour les communications de commande et de contrôle (C2).

Il convient également de noter l’utilisation d’un seul compte GitHub pour héberger des modules malveillants et qui est actif depuis mai 2021, ce qui suggère que Dark Pink a pu fonctionner sans être détecté pendant plus d’un an et demi.

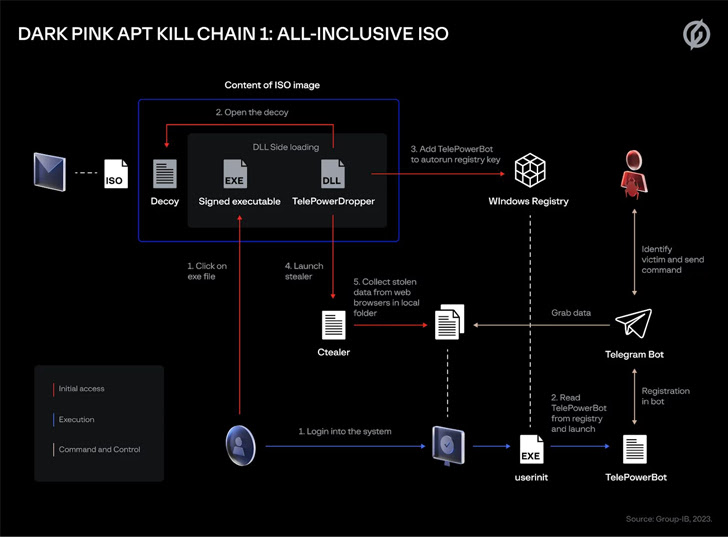

La campagne Dark Pink se distingue en outre par l’utilisation de plusieurs chaînes d’infection, dans lesquelles les messages de phishing contiennent un lien vers un fichier image ISO piégé pour activer le processus de déploiement de logiciels malveillants. Dans un cas, l’adversaire s’est fait passer pour un candidat postulant à un stage en relations publiques.

On soupçonne également que l’équipe de piratage navigue sur les sites d’emploi afin d’adapter ses messages et d’augmenter les chances de succès de ses attaques d’ingénierie sociale.

L’objectif ultime est de déployer TelePowerBot et KamiKakaBot, qui sont capables d’exécuter des commandes envoyées via un bot Telegram contrôlé par un acteur, en plus d’utiliser des outils sur mesure comme Ctealer et Cucky pour siphonner les informations d’identification et les cookies des navigateurs Web.

Alors que Ctealer est écrit en C/C++, Cucky est un programme .NET. Un autre malware personnalisé est ZMsg, une application basée sur .NET qui permet à Dark Pink de récolter les messages envoyés via des applications de messagerie telles que Telegram, Viver et Zalo.

Une autre chaîne de mise à mort identifiée par Group-IB utilise un document leurre inclus dans le fichier ISO pour récupérer un modèle malveillant compatible avec les macros de GitHub, qui, à son tour, héberge TelePowerBot, un logiciel malveillant de script PowerShell.

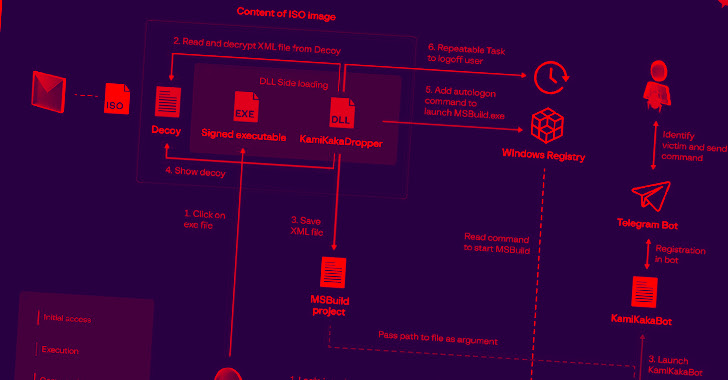

Ce n’est pas tout. Une troisième méthode repérée récemment en décembre 2022 voit le lancement de KamiKakaBot, une version .NET de TelePowerBot, à l’aide d’un fichier XML contenant un projet MSBuild qui se trouve à la fin d’un document Word en vue cryptée. Le fichier Word est présent dans une image ISO envoyée à la victime dans un e-mail de harponnage.

« Les acteurs de la menace à l’origine de cette vague d’attaques ont pu concevoir leurs outils dans plusieurs langages de programmation, ce qui leur a donné de la flexibilité alors qu’ils tentaient de pénétrer dans l’infrastructure de défense et de gagner en persistance sur les réseaux des victimes », a expliqué Polovinkin.

Un compromis réussi est suivi d’activités de reconnaissance, de déplacement latéral et d’exfiltration de données, l’acteur utilisant également Dropbox et le courrier électronique dans certains cas pour transmettre des fichiers d’intérêt. Un module PowerSploit accessible au public est également utilisé pour enregistrer l’audio du microphone sur les appareils, parallèlement à l’exécution de commandes pour infecter les disques USB connectés afin de propager le logiciel malveillant.

« L’utilisation d’une boîte à outils presque entièrement personnalisée, des techniques d’évasion avancées, la capacité des acteurs de la menace à retravailler leurs logiciels malveillants pour assurer une efficacité maximale et le profil des organisations ciblées démontrent la menace que représente ce groupe particulier », a déclaré Polovinkin.