Le gouvernement américain a annoncé mardi l’interruption autorisée par le tribunal d’un réseau mondial compromis par une souche de malware avancée connue sous le nom de Serpent exercé par le Service fédéral de sécurité (FSB) de Russie.

Snake, surnommé « l’outil de cyberespionnage le plus sophistiqué », est l’œuvre d’un groupe parrainé par l’État russe appelé Turla (alias Iron Hunter, Secret Blizzard, SUMMIT, Uroburos, Venomous Bear et Waterbug), que le gouvernement américain attribue à un unité au sein du Centre 16 du FSB.

L’acteur de la menace a un palmarès de se concentrer fortement sur les entités en Europe, la Communauté des États indépendants (CEI) et les pays affiliés à l’OTAN, avec une activité récente élargissant son empreinte pour incorporer les nations du Moyen-Orient considérées comme une menace pour les pays soutenus par la Russie dans la région.

« Depuis près de 20 ans, cette unité […] a utilisé des versions du logiciel malveillant Snake pour voler des documents sensibles sur des centaines de systèmes informatiques dans au moins 50 pays, qui ont appartenu à des gouvernements membres de l’Organisation du Traité de l’Atlantique Nord (OTAN), à des journalistes et à d’autres cibles d’intérêt pour la Fédération de Russie », a déclaré le Département de la justice a dit.

« Après avoir volé ces documents, Turla les a exfiltrés à travers un réseau secret d’ordinateurs involontairement compromis par Snake aux États-Unis et dans le monde. »

La neutralisation a été orchestrée dans le cadre d’un effort baptisé Opération MEDUSA au moyen d’un outil créé par le Federal Bureau of Investigation (FBI) des États-Unis, nommé PERSEUS, qui a permis aux autorités d’envoyer des commandes au logiciel malveillant qui l’a amené à « écraser ses propres composants vitaux ». » sur les machines infectées.

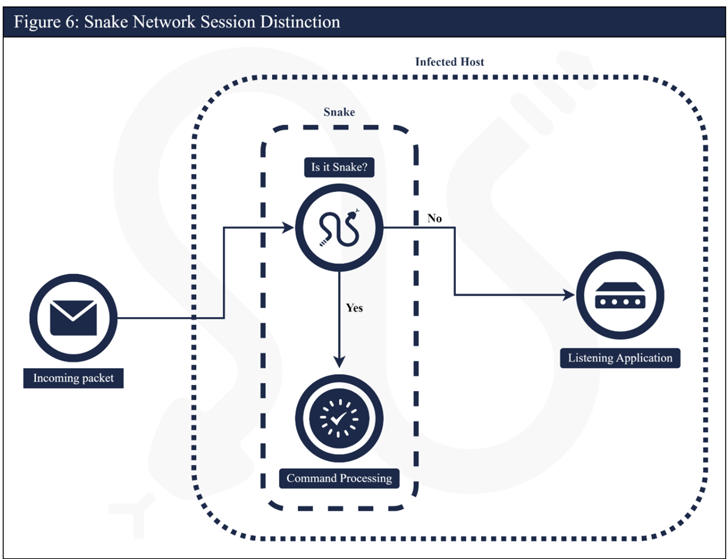

Les instructions d’autodestruction, conçues après le décryptage et le décodage des communications réseau du malware, ont provoqué la « désactivation de l’implant Snake sans affecter l’ordinateur hôte ou les applications légitimes sur l’ordinateur », a déclaré l’agence.

Serpent, selon un consultatif publié par la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis, est conçu comme un outil secret pour la collecte de renseignements à long terme sur des cibles hautement prioritaires, permettant à l’adversaire de créer un réseau peer-to-peer (P2P) de systèmes compromis à travers le monde.

De plus, plusieurs systèmes du réseau P2P ont servi de nœuds relais pour acheminer le trafic opérationnel déguisé vers et depuis le malware Snake implanté sur les cibles ultimes du FSB, rendant l’activité difficile à détecter.

Le logiciel malveillant multiplateforme basé sur C utilise en outre des méthodes de communication personnalisées pour ajouter une nouvelle couche de furtivité et présente une architecture modulaire qui permet d’injecter ou de modifier efficacement des composants pour augmenter ses capacités et conserver un accès permanent à des informations précieuses.

« Snake fait preuve d’une conception et d’une mise en œuvre minutieuses de l’ingénierie logicielle, l’implant contenant étonnamment peu de bogues compte tenu de sa complexité », CISA a ditajoutant que les premières versions de l’implant ont été développées vers le début de 2004.

« Le nom Uroburos est approprié, car le FSB l’a fait passer par des étapes presque constantes de mise à niveau et de réaménagement. »

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

L’infrastructure associée au groupe soutenu par le Kremlin a été identifiée dans plus de 50 pays d’Amérique du Nord, d’Amérique du Sud, d’Europe, d’Afrique, d’Asie et d’Australie, bien que son ciblage soit jugé plus tactique, englobant les réseaux gouvernementaux, les installations de recherche et les journalistes. .

Les secteurs victimes aux États-Unis comprennent l’éducation, les petites entreprises et les organisations médiatiques, ainsi que les secteurs d’infrastructure critiques tels que les installations gouvernementales, les services financiers, la fabrication critique et les communications.

Malgré ces revers, Turla reste un adversaire actif et redoutable, déchaînant un éventail de tactiques et d’outils pour atteindre ses objectifs sur Windows, macOS, Linux et Android.

Le développement intervient un peu plus d’un an après que les forces de l’ordre et les agences de renseignement américaines ont désarmé un botnet modulaire connu sous le nom de Cyclops Blink contrôlé par un autre acteur de l’État-nation russe appelé Sandworm.