Au milieu des tensions renouvelées entre les États-Unis et la Russie sur Ukraine et Kazakhstan, les agences américaines de cybersécurité et de renseignement ont publié mardi un avis conjoint sur la façon de détecter, de répondre et d’atténuer les cyberattaques orchestrées par des acteurs parrainés par l’État russe.

À cette fin, la Cybersecurity and Infrastructure Security Agency (CISA), le Federal Bureau of Investigation (FBI) et la National Security Agency (NSA) ont mis à nu les tactiques, techniques et procédures (TTP) adoptées par les adversaires, y compris les lance-pierres. hameçonnage, force brute et exploiter les vulnérabilités connues pour obtenir un accès initial aux réseaux cibles.

La liste des failles exploitées par les groupes de piratage russes pour s’implanter dans un premier temps, qui, selon les agences, sont « communes mais efficaces », se trouve ci-dessous :

« Les acteurs APT parrainés par l’État russe ont également démontré des capacités commerciales et cybernétiques sophistiquées en compromettant l’infrastructure de tiers, en compromettant des logiciels tiers ou en développant et en déployant des logiciels malveillants personnalisés », les agences mentionné.

« Les acteurs ont également démontré leur capacité à maintenir un accès persistant, non détecté et à long terme dans les environnements compromis, y compris les environnements cloud, en utilisant des informations d’identification légitimes.

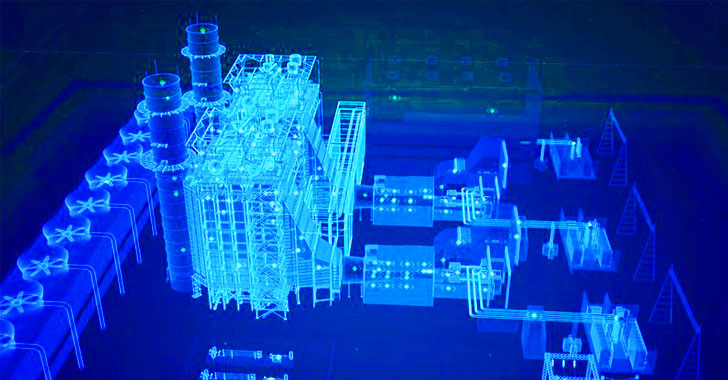

Les groupes APT russes ont été historiquement observés en train de viser la technologie opérationnelle (OT) et les systèmes de contrôle industriel (ICS) dans le but de déployer des logiciels malveillants destructeurs, au premier rang desquels figurent les campagnes d’intrusion contre l’Ukraine et le secteur énergétique américain ainsi que les attaques exploitant chevaux de Troie SolarWinds Orion pour pénétrer dans les réseaux des agences gouvernementales américaines.

Pour augmenter la cyber-résilience contre cette menace, les agences recommandent de rendre obligatoire l’authentification multifacteur pour tous les utilisateurs, de rechercher les signes d’activité anormale impliquant un mouvement latéral, d’appliquer la segmentation du réseau et de maintenir les systèmes d’exploitation, les applications et les micrologiciels à jour.

« Envisagez d’utiliser un système de gestion des correctifs centralisé », indique l’avis. « Pour les réseaux OT, utilisez une stratégie d’évaluation basée sur les risques pour déterminer les actifs et les zones du réseau OT qui doivent participer au programme de gestion des correctifs. »

Les autres meilleures pratiques recommandées sont les suivantes :

- Mettre en œuvre une collecte et une conservation robustes des journaux

- Exiger que les comptes aient des mots de passe forts

- Activez des filtres anti-spam puissants pour empêcher les e-mails de phishing d’atteindre les utilisateurs finaux

- Mettre en œuvre des programmes de gestion de configuration rigoureux

- Désactiver tous les ports et protocoles inutiles

- Assurez-vous que le matériel OT est en mode lecture seule