Le Federal Bureau of Investigation (FBI) des États-Unis a révélé qu’un acteur menaçant non identifié exploitait une faiblesse auparavant inconnue des périphériques réseau FatPipe MPVPN au moins depuis mai 2021 pour obtenir une première implantation et maintenir un accès persistant aux réseaux vulnérables, ce qui en fait le dernière entreprise à rejoindre Cisco, Fortinet, Citrix, Pulse Secure dont les systèmes ont été exploités à l’état sauvage.

« La vulnérabilité a permis aux acteurs d’APT d’accéder à une fonction de téléchargement de fichiers sans restriction pour déposer un shell Web pour une activité d’exploitation avec un accès root, conduisant à des privilèges élevés et à une activité de suivi potentielle », a déclaré l’agence. mentionné dans une alerte publiée cette semaine. « L’exploitation de cette vulnérabilité a ensuite servi de point de départ vers d’autres infrastructures pour les acteurs de l’APT. »

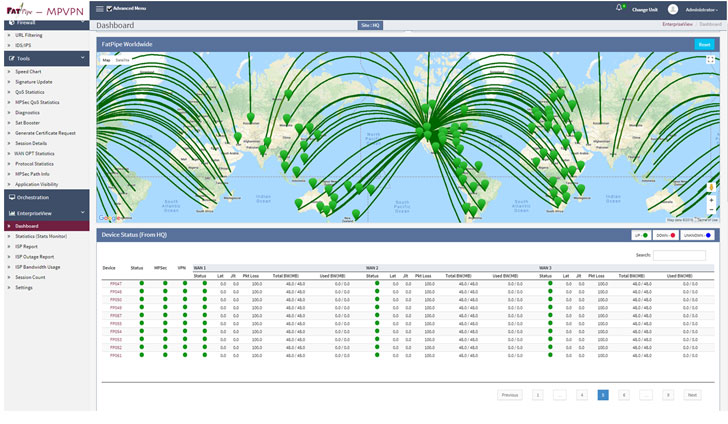

En d’autres termes, la vulnérabilité zero-day permet à un attaquant distant de télécharger un fichier vers n’importe quel emplacement du système de fichiers sur un appareil affecté. La faille de sécurité impacte l’interface de gestion web de FatPipe CHAÎNE, MPVPN, et IPVPN dispositifs de clustering de routeurs et d’équilibrage de charge VPN exécutant des logiciels antérieurs aux dernières versions 10.1.2r60p93 et 10.2.2r44p1.

Le FBI, dans son alerte flash, a noté que l’acteur de la menace a utilisé le shell Web pour se déplacer latéralement et frapper une infrastructure américaine supplémentaire en mettant en place un service SSH malveillant, suivi d’un certain nombre d’étapes conçues pour masquer les intrusions et protéger leur exploit. jusqu’à ce qu’il soit à nouveau nécessaire.

Dans un bulletin indépendant (FPSA006), FatPipe a déclaré que le bogue provenait d’un manque de mécanisme de validation d’entrée pour des requêtes HTTP spécifiques, permettant ainsi à un attaquant d’exploiter le problème en envoyant une requête HTTP spécialement conçue à l’appareil concerné. Bien qu’il n’y ait aucune solution de contournement qui corrige la faille, la société a déclaré qu’elle peut être atténuée en désactivant l’accès UI et SSH sur l’interface WAN ou en configurant des listes d’accès pour autoriser l’accès uniquement à partir de sources fiables.