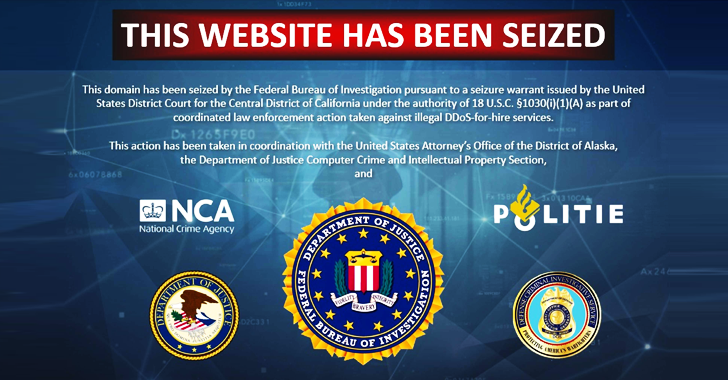

Le ministère américain de la Justice (DoJ) a annoncé mercredi la saisie de 48 domaines qui offraient des services pour mener des attaques par déni de service distribué (DDoS) au nom d’autres acteurs de la menace, abaissant ainsi la barrière à l’entrée pour les activités malveillantes.

Il a également inculpé six suspects – Jeremiah Sam Evans Miller (23 ans), Angel Manuel Colon Jr. (37 ans), Shamar Shattock (19 ans), Cory Anthony Palmer (22 ans), John M. Dobbs (32 ans) et Joshua Laing (32 ans). – pour leur propriété présumée dans l’opération.

Les sites Web « ont permis aux utilisateurs payants de lancer de puissantes attaques par déni de service distribué, ou DDoS, qui inondent les ordinateurs ciblés d’informations et les empêchent d’accéder à Internet », a déclaré le DoJ. a dit dans un communiqué de presse.

Les six accusés ont été accusés de divers services de booter (ou stresser) en cours d’exécution, y compris RoyalStresser[.]com, SecurityTeam[.]io, Astrostress[.]com, Booter[.]sx, IPStresser[.]com et TrueSecurityServices[.]io. Ils ont également été accusés d’avoir enfreint la loi sur la fraude et les abus informatiques.

Ces sites Web, bien que prétendant fournir des services de test pour évaluer la résilience de l’infrastructure Web d’un client payant, auraient ciblé plusieurs victimes aux États-Unis et ailleurs, telles que des établissements d’enseignement, des agences gouvernementales et des plateformes de jeux.

Le DoJ a noté que des millions de personnes ont été attaquées à l’aide des plates-formes DDoS-for-hire. Selon des documents judiciaires, plus d’un million d’utilisateurs enregistrés d’IPStresser[.]com a mené ou tenté de mener plus de 30 millions d’attaques DDoS entre 2014 et 2022.

Une analyse des communications entre les administrateurs du site booter et leurs clients réalisée par le Federal Bureau of Investigation (FBI) des États-Unis montre que les services sont obtenus via un paiement en crypto-monnaie.

« Les services de démarrage et de stress établis offrent aux acteurs malveillants un moyen pratique de mener des attaques DDoS en permettant à ces acteurs de payer pour un réseau existant d’appareils infectés, plutôt que de créer le leur », a déclaré le FBI. a dit. « Les services de démarrage et de stress peuvent également masquer l’attribution de l’activité DDoS. »

Le développement intervient quatre ans après que le DoJ et le FBI ont pris des mesures similaires en décembre 2018 pour saisir 15 domaines qui a annoncé des plates-formes d’attaque informatique comme Critical-boot[.]com, RageBooter[.]com, en bas[.]org, stress quantique[.]net, Booter[.]ninja et Vbooter[.]org.

Les démantèlements de domaine font partie d’un effort coordonné d’application de la loi en cours nommé Operation PowerOFF en collaboration avec le Royaume-Uni, les Pays-Bas et Europol visant à démanteler les infrastructures DDoS criminelles à louer dans le monde entier.