Mozilla commence à déployer Firefox 95 avec une nouvelle technologie de bac à sable appelée RLBox qui empêche le code non fiable et d’autres vulnérabilités de sécurité de provoquer « des défauts accidentels ainsi que des attaques de la chaîne d’approvisionnement ».

Surnommé « RLBox » et mis en œuvre en collaboration avec des chercheurs de l’Université de Californie à San Diego et de l’Université du Texas, le mécanisme de protection amélioré est conçu pour renforcer le navigateur Web contre les faiblesses potentielles des bibliothèques standard utilisées pour le rendu audio, vidéo, polices, images et autres contenus.

À cette fin, Mozilla intègre le « sandboxing à grain fin » dans cinq modules, y compris son Graphite moteur de rendu des polices, Hunspell correcteur orthographique, Ogg format conteneur multimédia, expatrié analyseur XML et Woff2 format de compression de police Web.

Le cadre utilise WebAssemblage, une norme ouverte qui définit un format de code binaire portable pour les programmes exécutables pouvant être exécutés sur des navigateurs Web modernes, afin d’isoler le code potentiellement dangereux, un prototype dont la version a été livrée en février 2020 aux utilisateurs Mac et Linux.

Tous les principaux navigateurs sont conçus pour exécuter du contenu Web dans leur propre environnement sandbox afin d’empêcher les sites malveillants d’exploiter une vulnérabilité de navigateur pour compromettre le système d’exploitation sous-jacent. Firefox implémente également l’isolation de site, qui charge chaque site Web séparément dans son propre processus et, par conséquent, empêche le code arbitraire hébergé sur un site Web malveillant d’accéder aux informations confidentielles stockées sur d’autres sites.

Le problème avec ces approches, selon Mozilla, est que les attaques fonctionnent souvent en enchaînant deux ou plusieurs failles qui visent à violer le processus en bac à sable contenant le site suspect et à briser les barrières d’isolement, sapant ainsi les mesures de sécurité mises en place.

« La mise à niveau de l’isolement peut être laborieuse, très sujette aux bugs de sécurité et nécessite une attention critique aux performances », ont noté les chercheurs dans un papier qui a formé la base de la fonctionnalité. RLBox » minimise le fardeau de la conversion de Firefox pour utiliser de manière sécurisée et efficace du code non fiable « .

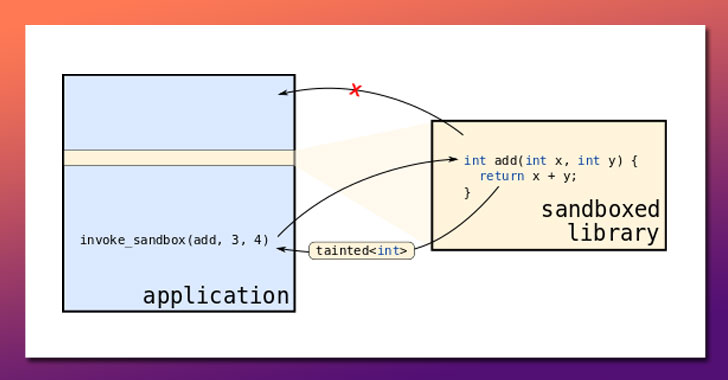

RLBox vise à augmenter la sécurité du navigateur en mettant en sandbox des bibliothèques tierces en langage C/C++ qui sont vulnérables aux attaques d’interférence avec d’autres processus de navigateur et de limiter les dommages potentiels. En d’autres termes, l’objectif est d’isoler les bibliothèques dans des bacs à sable légers afin que les acteurs de la menace ne puissent pas exploiter les vulnérabilités de ces sous-composants pour avoir un impact sur le reste du navigateur.

« Plutôt que de hisser le code dans un processus séparé, nous le compilons plutôt dans WebAssembly, puis nous compilons ce WebAssembly en code natif », Bobby Holley, ingénieur principal de Mozilla. mentionné. « La transformation impose deux restrictions clés sur le code cible : il ne peut pas accéder à des parties inattendues du reste du programme, et il ne peut pas accéder à la mémoire en dehors d’une région spécifiée », ajoutant « même une vulnérabilité zero-day dans n’importe quel [these libraries] ne devrait représenter aucune menace pour Firefox. »

Mozilla a noté que le sandboxing multiplateforme pour Graphite, Hunspell et Ogg est livré dans Firefox 95 sur les versions de bureau et mobiles du navigateur, tandis qu’Expat et Woff2 devraient prendre en charge la fonctionnalité de Firefox 96.