Une série de campagnes de cyberespionnage remontant à 2014 et axées sur la collecte de renseignements militaires auprès des pays voisins ont été liées à un appareil de renseignement militaire chinois.

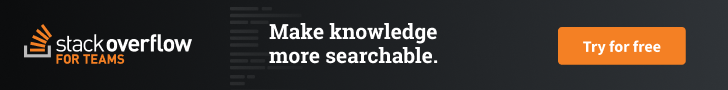

Dans un rapport de grande envergure publié cette semaine par Recorded Future, dont le siège est au Massachusetts, le groupe Insikt de la société de cybersécurité a déclaré avoir identifié des liens entre un groupe qu’il suit comme « RedFoxtrot » à l’unité 69010 de l’Armée populaire de libération (APL) opérant à partir d’Ürümqi, la capitale de la région autonome ouïghoure du Xinjiang dans le pays.

Auparavant appelée deuxième bureau de reconnaissance technique de la région militaire de Lanzhou, l’unité 69010 est une couverture militaire pour un bureau de reconnaissance technique (TRB) au sein du département des systèmes de réseau de la force de soutien stratégique (SSF) de la Chine (NSD).

La connexion à l’unité PLA 69010 découle de ce que les chercheurs ont qualifié de « mesures de sécurité opérationnelles laxistes » adoptées par un acteur menaçant RedFoxtrot présumé sans nom, dont le personnage en ligne a divulgué l’adresse physique du bureau de reconnaissance et a eu des antécédents d’affiliation avec l’ancien de l’APL. Académie de commandement des communications à Wuhan.

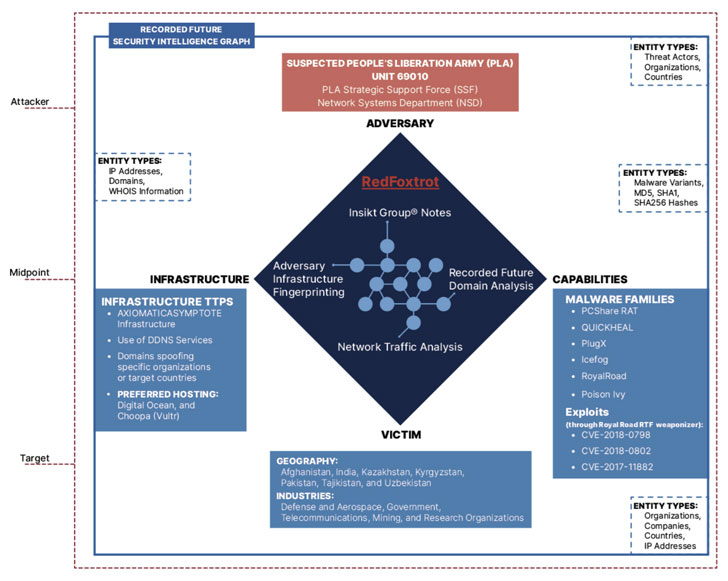

RedFoxtrot cible les secteurs du gouvernement, de la défense et des télécommunications en Asie centrale, en Inde et au Pakistan, avec des intrusions au cours des six derniers mois dirigées contre trois sous-traitants indiens de l’aérospatiale et de la défense ainsi que des principaux fournisseurs de télécommunications et agences gouvernementales en Afghanistan, en Inde, Kazakhstan et Pakistan.

« L’activité au cours de cette période a montré un accent particulier sur les cibles indiennes, qui s’est produite à un moment de tensions frontalières accrues entre l’Inde et la République populaire de Chine », ont déclaré les chercheurs.

Les attaques organisées par l’adversaire impliquaient un assortiment d’outils open source et fermés qui ont été partagés entre des groupes de cyberespionnage chinois, notamment PlugX, Royal Road RTF Weaponizer, QUICKHEAL, PCShare, IceFog et Poison Ivy RAT.

On observe également l’utilisation de l’infrastructure AXIOMATICASYMPTOTE, qui englobe une porte dérobée Windows modulaire appelée ShadowPad qui a été précédemment attribuée à APT41 et ensuite partagée entre d’autres acteurs soutenus par l’État chinois.

De plus, les domaines enregistrés par RedFoxtrot — « inbsnl.ddns[.]info » et « adtl.mywire[.]org » – suggèrent que l’acteur de la menace pourrait avoir jeté son dévolu sur le fournisseur de services de télécommunications indien Bharat Sanchar Nigam Limited (BSNL) et une société basée à Bengaluru appelée Alpha Design Technologies Limited (ADTL) spécialisée dans la recherche et le développement de missiles, radars, et les systèmes satellitaires.

Ce développement intervient plus de trois mois après la découverte d’un autre groupe menaçant lié à la Chine, surnommé RedEcho, ciblant le réseau électrique indien, notamment une centrale électrique gérée par National Thermal Power Corporation (NTPC) Limited et Power System Operation Corporation Limited, basée à New Delhi.