Plusieurs acteurs de la menace ont capitalisé sur la fuite du code du rançongiciel Babuk (alias Babak ou Babyk) en septembre 2021 pour créer jusqu’à neuf familles de rançongiciels différentes capables de cibler les systèmes VMware ESXi.

« Ces variantes sont apparues au cours du S2 2022 et du S1 2023, ce qui montre une tendance croissante à l’adoption du code source Babuk », a déclaré Alex Delamotte, chercheur en sécurité chez SentinelOne. a dit dans un rapport partagé avec The Hacker News.

« Le code source qui fuit permet aux acteurs de cibler les systèmes Linux alors qu’ils pourraient autrement manquer d’expertise pour créer un programme fonctionnel. »

Un nombre de groupes de cybercriminalité, petits et grands, ont jeté leur dévolu sur les hyperviseurs ESXi. De plus, au moins trois souches de rançongiciels différentes – CylanceRorschach (alias BabLock), RTM Locker – qui ont vu le jour depuis le début de l’année sont basés sur le code source divulgué de Babuk.

La dernière analyse de SentinelOne montre que ce phénomène est plus courant, la société de cybersécurité identifiant les chevauchements de code source entre les casiers Babuk et ESXi attribués à Conti et REvil (alias REvix).

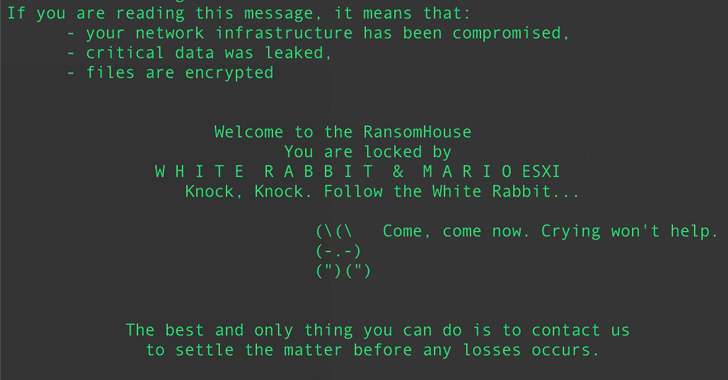

D’autres familles de ransomwares qui ont porté diverses fonctionnalités de Babuk dans leur code respectif incluent LOCK4, DONNÉESF, MarioPlay et Babuk 2023 (alias XVGV).

Malgré cette tendance notable, SentinelOne a déclaré n’avoir observé aucun parallèle entre Babuk et ALPHV, Black Basta, Hive et les casiers ESXi de LockBit, ajoutant qu’il avait trouvé « peu de similitudes » entre ESXiArgs et Babuk, indiquant une attribution erronée.

« Sur la base de la popularité du code de casier ESXi de Babuk, les acteurs peuvent également se tourner vers le casier NAS basé sur Go du groupe », a déclaré Delamotte. « Golang reste un choix de niche pour de nombreux acteurs, mais il continue de gagner en popularité. »

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Le développement intervient alors que les acteurs de la menace associés au rançongiciel Royal, qui sont soupçonnés d’être d’anciens membres de Conti, ont élargi leur boîte à outils d’attaque avec une variante ELF capable de frapper les environnements Linux et ESXi.

« La variante ELF est assez similaire à la variante Windows, et l’échantillon ne contient aucun obscurcissement », Palo Alto Networks Unit 42 a dit dans un article publié cette semaine. « Toutes les chaînes, y compris la clé publique RSA et la note de rançon, sont stockées en texte clair. »

Les attaques de ransomware Royal sont facilitées au moyen de divers vecteurs d’accès initiaux tels que le phishing de rappel, les infections BATLOADER ou les informations d’identification compromises, qui sont ensuite utilisées pour supprimer une balise Cobalt Strike comme précurseur de l’exécution du ransomware.

Depuis son apparition en septembre 2022, Royal ransomware a revendiqué la responsabilité d’avoir ciblé 157 organisations sur son site de fuite, la plupart des attaques ciblant la fabrication, la vente au détail, les services juridiques, l’éducation, la construction et les services de santé aux États-Unis, au Canada et Allemagne.