Deux chevaux de Troie bancaires Android différents, FluBot et Medusa, s’appuient sur le même véhicule de livraison dans le cadre d’une campagne d’attaque simultanée, selon une nouvelle étude publiée par ThreatFabric.

Les infections côte à côte en cours, facilitées par la même infrastructure de smishing (hameçonnage par SMS), impliquaient l’utilisation superposée de « noms d’applications, de noms de packages et d’icônes similaires », a déclaré la société néerlandaise de sécurité mobile.

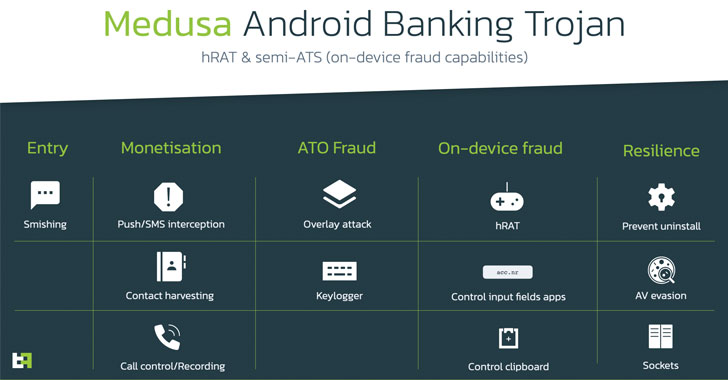

Medusa, découvert pour la première fois ciblant les organisations financières turques en juillet 2020, a subi plusieurs itérations, dont la principale est la possibilité d’abuser des autorisations d’accessibilité dans Android pour siphonner des fonds d’applications bancaires vers un compte contrôlé par l’attaquant.

« Medusa propose d’autres fonctionnalités dangereuses telles que l’enregistrement des frappes, l’enregistrement des événements d’accessibilité et le streaming audio et vidéo – toutes ces fonctionnalités offrent aux acteurs un accès presque complet à [a] l’appareil de la victime », les chercheurs mentionné.

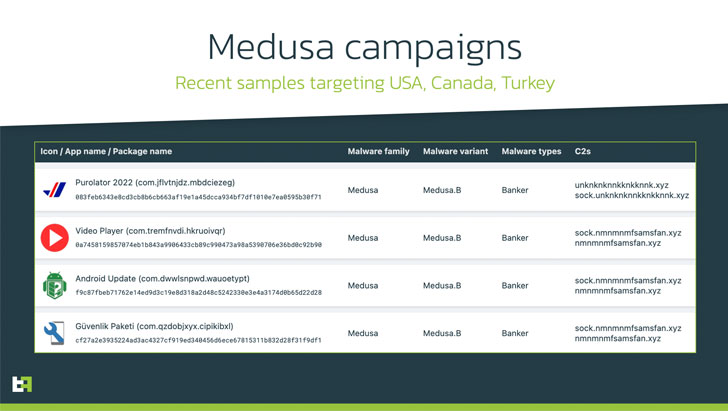

Les applications infectées par des logiciels malveillants utilisées conjointement avec FluBot se font passer pour des applications DHL et Flash Player pour infecter les appareils. De plus, les attaques récentes impliquant Medusa ont élargi leur champ d’action au-delà de la Turquie pour inclure le Canada et les États-Unis, les opérateurs maintenant plusieurs botnets pour chacune de ses campagnes.

FluBot (alias Cabassous), pour sa part, a reçu une nouvelle mise à jour : la capacité d’intercepter et potentiellement de manipuler les notifications d’applications ciblées sur l’appareil Android d’une victime en tirer parti de l’action de réponse directeen plus de répondre automatiquement aux messages d’applications telles que WhatsApp pour diffuser des liens de phishing à la manière d’un ver.

« Grâce à cette fonctionnalité, ce malware est capable de fournir [command-and-control server] ont fourni des réponses aux notifications d’applications ciblées sur l’appareil de la victime », ont déclaré les chercheurs, ajoutant que la fonctionnalité « peut être utilisée par des acteurs pour signer des transactions frauduleuses au nom de la victime ».

Ce n’est pas la première fois qu’un malware Android se propage en créant des réponses automatiques aux messages dans WhatsApp. L’année dernière, ESET et Check Point Research ont découvert des applications malveillantes se faisant passer pour Huawei Mobile et Netflix qui utilisaient le même mode opératoire pour effectuer les attaques wormable.

« De plus en plus d’acteurs suivent le succès de Cabassous dans les tactiques de distribution, s’appropriant les techniques de mascarade et utilisant le même service de distribution », ont déclaré les chercheurs. « Dans le même temps, Cabassous continue d’évoluer, en introduisant de nouvelles fonctionnalités et en faisant un pas de plus vers la possibilité d’effectuer des fraudes sur l’appareil. »