Pas moins de sept applications Android malveillantes découvertes sur le Google Play Store se sont fait passer pour des solutions antivirus pour déployer un cheval de Troie bancaire appelé RequinBot.

« SharkBot vole des informations d’identification et des informations bancaires », Alex Shamshur et Raman Ladutska, chercheurs de Check Point mentionné dans un rapport partagé avec The Hacker News. « Ce malware implémente une fonctionnalité de géorepérage et des techniques d’évasion, ce qui le distingue des autres malwares. »

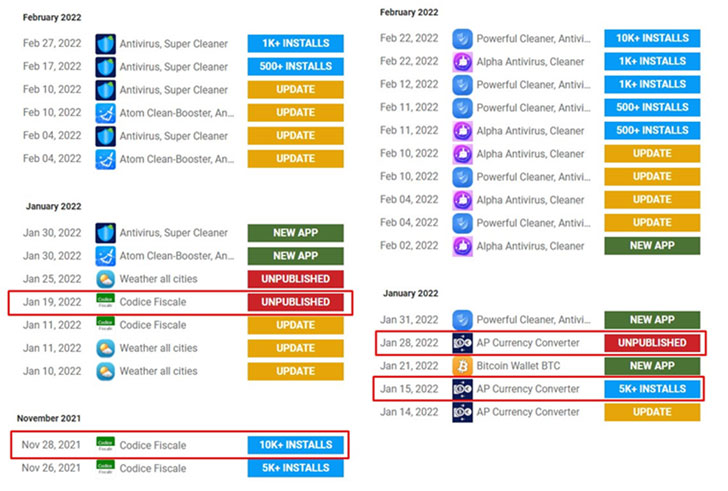

En particulier, le logiciel malveillant est conçu pour ignorer les utilisateurs de Chine, d’Inde, de Roumanie, de Russie, d’Ukraine et de Biélorussie. Les applications malveillantes auraient été installées plus de 15 000 fois avant leur suppression, la plupart des victimes étant situées en Italie et au Royaume-Uni.

Le rapport complète les conclusions précédentes du groupe NCC, qui a trouvé le bankbot se faisant passer pour des applications antivirus pour effectuer des transactions non autorisées via des systèmes de transfert automatique (ATS).

SharkBot tire parti des autorisations des services d’accessibilité pour présenter de fausses fenêtres superposées au-dessus des applications bancaires légitimes. Ainsi, lorsque des utilisateurs peu méfiants entrent leurs noms d’utilisateur et mots de passe dans les fenêtres qui imitent les formulaires de saisie d’informations d’identification bénins, les données capturées sont envoyées à un serveur malveillant.

Une nouvelle fonctionnalité notable de SharkBot est sa capacité à répondre automatiquement aux notifications de Facebook Messenger et WhatsApp pour distribuer un lien de phishing à l’application antivirus, propageant ainsi le malware à la manière d’un ver. Une fonctionnalité similaire a été intégrée à FluBot plus tôt en février.

Les dernières découvertes surviennent alors que Google a pris des mesures pour bannir 11 applications du Play Store le 25 mars après avoir été surpris en train d’incorporer un SDK invasif pour récolter discrètement les données des utilisateursy compris des informations de localisation précises, des e-mails et des numéros de téléphone, des appareils à proximité et des mots de passe.

« Ce qui est également remarquable ici, c’est que les acteurs de la menace envoient des messages aux victimes contenant des liens malveillants, ce qui conduit à une adoption généralisée », a déclaré Alexander Chailytko, responsable de la cybersécurité, de la recherche et de l’innovation chez Check Point Software.

« Dans l’ensemble, l’utilisation de messages push par les acteurs de la menace demandant une réponse aux utilisateurs est une technique de propagation inhabituelle. »