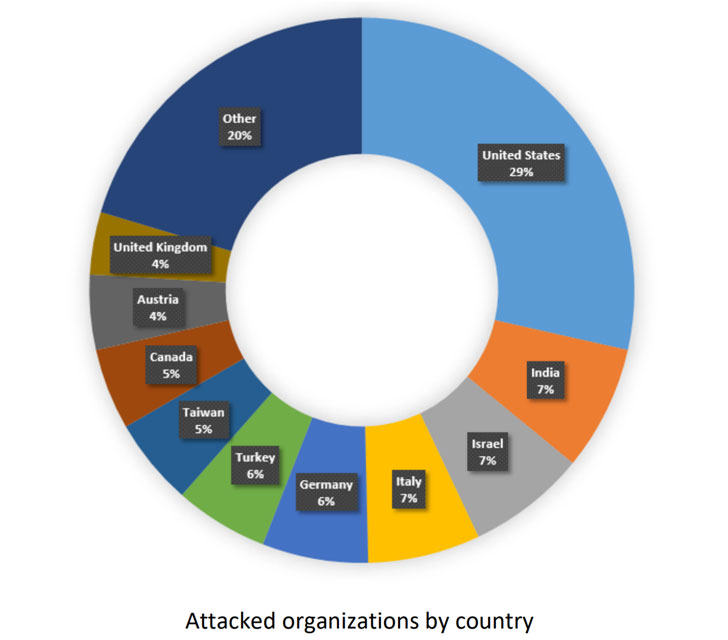

Un cheval de Troie bancaire notoire visant à voler les informations d’identification de compte bancaire et d’autres informations financières est maintenant revenu avec de nouvelles astuces dans sa manche pour cibler les secteurs gouvernemental, militaire et manufacturier aux États-Unis et en Europe, selon une nouvelle étude.

Dans une analyse publiée par Check Point Research aujourd’hui, la dernière vague d’activité de Qbot semble s’être associée au retour d’Emotet – un autre malware basé sur la messagerie électronique derrière plusieurs campagnes de spam et attaques de ransomwares pilotées par botnet – le mois dernier, avec le nouvel échantillon capable de rassembler secrètement tous les fils de discussion du client Outlook d’une victime et de les utiliser pour des campagnes de malspam ultérieures.

« De nos jours, Qbot est beaucoup plus dangereux qu’il ne l’était auparavant – il mène une campagne anti-spam active qui infecte les organisations et parvient à utiliser une infrastructure d’infection » tierce « comme celle d’Emotet pour propager encore plus la menace », a déclaré la société de cybersécurité. .

Utilisation de fils de discussion piratés comme leurres

Documenté pour la première fois en 2008, Qbot (alias QuakBot, QakBot ou Pinkslipbot) a évolué au fil des ans, passant d’un voleur d’informations à un « couteau suisse » adepte de la diffusion d’autres types de logiciels malveillants, y compris Logiciel de rançon Prolock, et même se connecter à distance au système Windows d’une cible pour effectuer des transactions bancaires à partir de l’adresse IP de la victime.

Les attaquants infectent généralement les victimes en utilisant des techniques de phishing pour attirer les victimes vers des sites Web qui utilisent des exploits pour injecter Qbot via un compte-gouttes.

Une offensive malspam observée par Laboratoires F5 en juin, le malware était équipé de techniques de détection et de contournement de la recherche dans le but d’échapper à l’examen médico-légal. Puis la semaine dernière, Morphisec a déballé un échantillon Qbot fourni avec deux nouvelles méthodes conçues pour contourner les systèmes de désarmement et de reconstruction de contenu (CDR) et de détection et de réponse des points finaux (EDR).

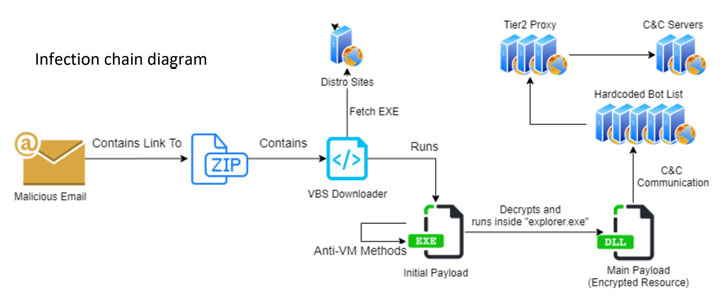

La chaîne d’infection détaillée par Check Point suit un schéma similaire.

La première étape commence par un e-mail de phishing spécialement conçu contenant un fichier ZIP en pièce jointe ou un lien vers un fichier ZIP contenant un Visual Basic Script (VBS) malveillant, qui procède ensuite au téléchargement de charges utiles supplémentaires chargées de maintenir un canal de communication approprié avec un attaquant. -serveur contrôlé et exécution des commandes reçues.

Notamment, les e-mails d’hameçonnage envoyés aux organisations ciblées, qui prennent la forme de leurres COVID-19, de rappels de paiement fiscal et de recrutements d’emploi, incluent non seulement le contenu malveillant, mais sont également insérés avec des fils d’e-mails archivés entre les deux parties pour prêter un air de crédibilité.

Pour ce faire, les conversations sont préalablement rassemblées à l’aide d’un module de collecte d’e-mails qui extrait tous les fils de discussion du client Outlook de la victime et les télécharge sur un serveur distant codé en dur.

Outre les composants d’emballage pour saisir les mots de passe, les cookies de navigateur et l’injection de code JavaScript sur les sites Web bancaires, les opérateurs Qbot ont publié jusqu’à 15 versions du malware depuis le début de l’année, la dernière version connue étant publiée le 7 août.

De plus, Qbot est livré avec un plugin hVNC qui permet de contrôler la machine victime via une connexion VNC à distance.

« Un opérateur externe peut effectuer des transactions bancaires à l’insu de l’utilisateur, même s’il est connecté à son ordinateur », a noté Check Point. « Le module partage un pourcentage élevé de code avec des modules similaires comme le hVNC de TrickBot. »

D’une machine infectée à un serveur de contrôle

Ce n’est pas tout. Qbot est également équipé d’un mécanisme séparé pour recruter les machines compromises dans un botnet en utilisant un module proxy qui permet à la machine infectée d’être utilisée comme serveur de contrôle.

Avec Qbot détournant les fils de messagerie légitimes pour propager le malware, il est essentiel que les utilisateurs surveillent leurs e-mails pour détecter les attaques de phishing, même dans les cas où ils semblent provenir d’une source fiable.

«Nos recherches montrent comment même les anciennes formes de logiciels malveillants peuvent être mises à jour avec de nouvelles fonctionnalités pour en faire une menace dangereuse et persistante», a déclaré Yaniv Balmas de Check Point Research. « Les acteurs de la menace derrière Qbot investissent massivement dans son développement pour permettre le vol de données à grande échelle auprès des organisations et des individus. »

« Nous avons vu des campagnes actives de malspam distribuant directement Qbot, ainsi que l’utilisation d’infrastructures d’infection tierces comme celle d’Emotet pour étendre encore plus la menace », a ajouté Balmas.