Le logiciel malveillant Android suivi sous le nom de BRATA a été mis à jour avec de nouvelles fonctionnalités qui lui permettent de suivre l’emplacement des appareils et même d’effectuer une réinitialisation d’usine dans le but apparent de dissimuler les virements électroniques frauduleux.

Les dernières variantes, détectées à la fin de l’année dernière, seraient distribuées via un téléchargeur pour éviter d’être détectées par un logiciel de sécurité, a déclaré la société italienne de cybersécurité Cleafy dans un communiqué. rédaction technique. Les cibles incluent des banques et des institutions financières au Royaume-Uni, en Pologne, en Italie et en Amérique latine.

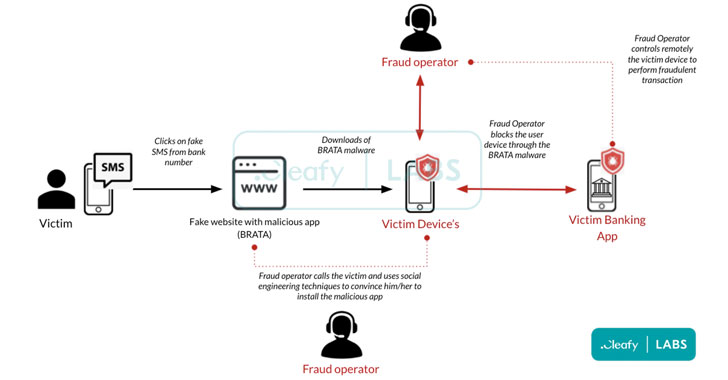

« Ce qui rend Android RAT si intéressant pour les attaquants, c’est sa capacité à fonctionner directement sur les appareils victimes au lieu d’utiliser un nouvel appareil », ont déclaré les chercheurs de Cleafy. c’est noté en décembre 2021. « Ce faisant, les acteurs de la menace (TA) peuvent réduire considérablement la possibilité d’être signalés comme » suspects « , car les empreintes digitales de l’appareil sont déjà connues de la banque. »

Vu pour la première fois dans la nature fin 2018 et abréviation de « Brazilian Remote Access Tool Android », BRATA ciblait initialement les utilisateurs au Brésil, puis s’est rapidement transformé en un cheval de Troie bancaire riche en fonctionnalités. Depuis lors, le malware a reçu de nombreuses mises à jour et modifications, tout en se faisant passer pour des applications de scanner de sécurité pour échapper à la détection.

Les derniers échantillons « sur mesure » de BRATA visent différents pays et constituent un compte-gouttes initial – une application de sécurité surnommée « iSécurité » – qui reste non détecté par pratiquement tous les moteurs d’analyse de logiciels malveillants et est utilisé pour télécharger et exécuter le véritable logiciel malveillant.

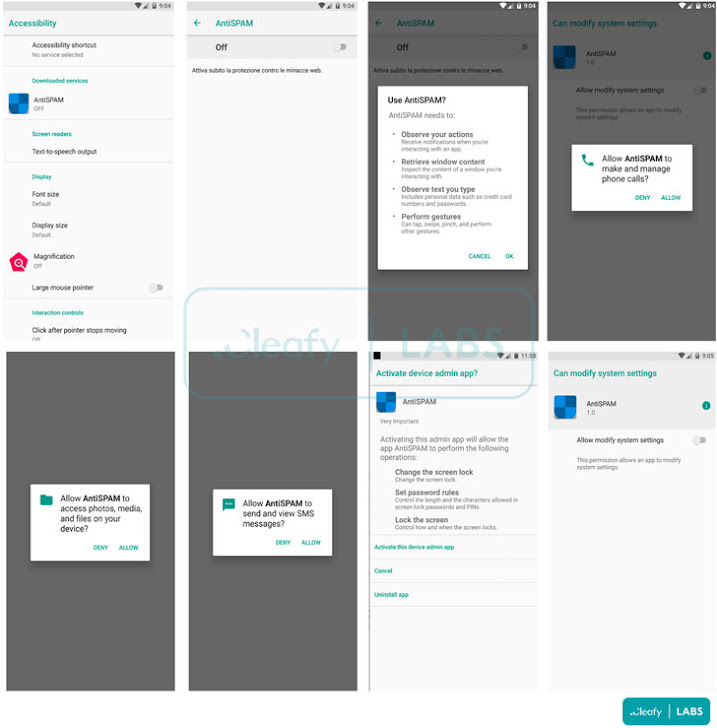

« Une fois que la victime a installé l’application de téléchargement, il suffit d’accepter une seule autorisation pour télécharger et installer l’application malveillante à partir d’une source non fiable », ont déclaré les chercheurs. « Lorsque la victime clique sur le bouton d’installation, l’application de téléchargement envoie une requête GET au serveur C2 pour télécharger le .APK malveillant. »

BRATA, comme d’autres chevaux de Troie bancaires observés dans la nature, est connu pour abuser de ses autorisations de service d’accessibilité obtenues lors de la phase d’installation pour surveiller furtivement l’activité de l’utilisateur sur l’appareil compromis.

De plus, les nouvelles versions ont incorporé un mécanisme de coupe-circuit qui permet aux opérateurs de restaurer le téléphone Android à ses paramètres d’usine après avoir réussi un virement bancaire frauduleux ou dans des scénarios où l’application est installée dans un environnement virtuel.

« BRATA essaie d’atteindre de nouvelles cibles et de développer de nouvelles fonctionnalités », ont déclaré les chercheurs, ajoutant que les acteurs de la menace « exploitent ce cheval de Troie bancaire pour effectuer des fraudes, généralement par virement bancaire non autorisé (par exemple, SEPA) ou via des paiements instantanés, en utilisant un vaste réseau de comptes de mules monétaires dans plusieurs pays européens. »