Un nouveau botnet vermifuge qui se propage via GitHub et Pastebin pour installer des mineurs de crypto-monnaie et des portes dérobées sur les systèmes cibles est de retour avec des capacités étendues pour compromettre les applications Web, les caméras IP et les routeurs.

Au début du mois dernier, des chercheurs de Juniper Threat Labs ont documenté une campagne de crypto-minage appelée « Gitpaste-12, « qui utilisait GitHub pour héberger du code malveillant contenant jusqu’à 12 modules d’attaque connus qui sont exécutés via des commandes téléchargées à partir d’une URL Pastebin.

Les attaques se sont produites pendant une période de 12 jours à partir du 15 octobre 2020, avant que l’URL et le référentiel de Pastebin ne soient fermés le 30 octobre 2020.

Maintenant, selon Juniper, le deuxième vague d’attaques a commencé le 10 novembre en utilisant des charges utiles d’un autre référentiel GitHub, qui, entre autres, contient un crypto-mineur Linux (« ls »), un fichier avec une liste de mots de passe pour les tentatives de force brute (« pass »), et un fichier local exploit d’escalade de privilèges pour les systèmes Linux x86_64.

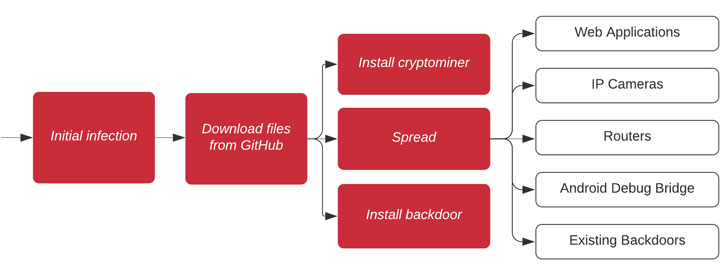

L’infection initiale se produit via X10-unix, un binaire écrit en langage de programmation Go, qui procède au téléchargement des charges utiles de l’étape suivante à partir de GitHub.

«Le ver mène une vaste série d’attaques ciblant des applications Web, des caméras IP, des routeurs et plus, comprenant au moins 31 vulnérabilités connues – dont sept ont également été observées dans le précédent échantillon de Gitpaste-12 – ainsi que des tentatives de compromettre open Connexions du pont de débogage Android et portes dérobées de logiciels malveillants existants », a noté Asher Langton, chercheur chez Juniper, dans une analyse de lundi.

La liste des 31 vulnérabilités comprend des failles de code à distance dans l’interface utilisateur de gestion du trafic F5 BIG-IP (CVE-2020-5902), Pi-hole Web (CVE-2020-8816), Tenda AC15 AC1900 (CVE-2020-10987) , et vBulletin (CVE-2020-17496), et un bogue d’injection SQL dans FUEL CMS (CVE-2020-17463), qui ont tous été révélés cette année.

Il vaut la peine de noter que Teinte, une nouvelle variante du botnet Mirai, a été observée en octobre en utilisant deux vulnérabilités zero-day du routeur Tenda, dont CVE-2020-10987, pour propager un cheval de Troie d’accès à distance (RAT) capable de mener des attaques par déni de service, exécuter commandes malveillantes et implémentez un shell inversé pour l’accès à distance.

Outre l’installation de X10-unix et du logiciel d’extraction de crypto Monero sur la machine, le logiciel malveillant ouvre également une porte dérobée à l’écoute sur les ports 30004 et 30006, télécharge l’adresse IP externe de la victime sur une pâte Pastebin privée et tente de se connecter aux connexions Android Debug Bridge. sur le port 5555.

Sur une connexion réussie, il procède au téléchargement d’un fichier APK Android (« weixin.apk ») qui installe finalement une version CPU ARM de X10-unix.

En tout, au moins 100 hôtes distincts ont été repérés en train de propager l’infection, selon les estimations de Juniper.

Il est possible d’accéder à l’ensemble complet de binaires malveillants et d’autres indicateurs de compromis (IoC) associés à la campagne ici.