Une analyse continue de la KmsdBotName botnet a soulevé la possibilité qu’il s’agisse d’un service DDoS à louer offert à d’autres acteurs de la menace.

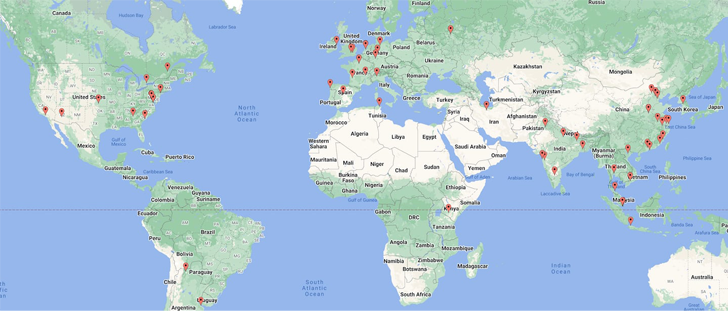

Ceci est basé sur les différentes industries et zones géographiques qui ont été attaquées, a déclaré la société d’infrastructure Web Akamai. Parmi les cibles notables incluses CinqM et RougeMqui sont des modifications de jeu pour Grand Theft Auto V et Red Dead Redemption 2, ainsi que des marques de luxe et des sociétés de sécurité.

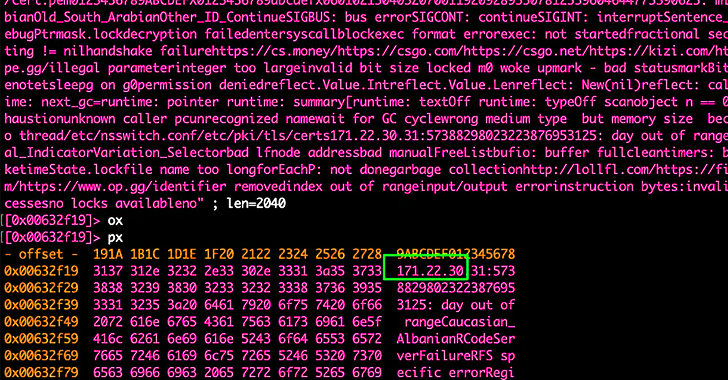

KmsdBot est un logiciel malveillant basé sur Go qui exploite SSH pour infecter les systèmes et mener des activités telles que l’extraction de crypto-monnaie et lancer des commandes à l’aide de TCP et UDP pour monter des attaques par déni de service distribué (DDoS).

Cependant, l’absence de mécanisme de vérification des erreurs dans le code source du botnet a amené les opérateurs de logiciels malveillants à planter par inadvertance leur propre botnet le mois dernier.

« D’après les adresses IP et les domaines observés, la majorité des victimes se trouvent en Asie, en Amérique du Nord et en Europe », ont déclaré Larry W. Cashdollar et Allen West, chercheurs d’Akamai. m’a dit. « La présence de ces commandes suit les observations précédentes de serveurs de jeux ciblés et offre un aperçu des clients de ce botnet à louer. »

Akamai, qui a examiné le trafic d’attaque, a identifié 18 commandes différentes que KmsdBot accepte d’un serveur distant, dont l’une, appelée « bigdata », permet d’envoyer des paquets indésirables contenant de grandes quantités de données à une cible dans le but d’épuiser sa bande passante.

Sont également incluses des commandes telles que « fivem » et « redm » qui sont conçues pour cibler les serveurs de mods de jeux vidéo, ainsi qu’une instruction « scan » qui « semble cibler des chemins spécifiques dans l’environnement cible ».

La cartographie des tentatives d’infection du botnet signale une activité minimale sur le territoire russe et les régions voisines, offrant potentiellement un indice sur ses origines.

Une autre ventilation des commandes d’attaque observées sur une période de 30 jours montre que le « bigdata » est en tête avec une fréquence de plus de 70 fois. Les appels à « fivem » ont eu lieu 45 fois, tandis que « redm » a reçu moins de 10 appels.

« Cela nous indique que bien que les serveurs de jeux soient une cible spécifique offerte, ce n’est peut-être pas la seule industrie qui est touchée par ces attaques », ont déclaré les chercheurs. « La prise en charge de plusieurs types de serveurs augmente la convivialité globale de ce botnet et semble être efficace pour attirer les clients. »

Les résultats surviennent une semaine après que Microsoft a détaillé un botnet multiplateforme connu sous le nom de MCCrash, doté de capacités pour mener des attaques DDoS contre des serveurs Minecraft privés.