Le fabricant d’équipements de réseau Cisco a publié une nouvelle version de son application de vidéoconférence et de messagerie Jabber pour Windows qui comprend des correctifs pour plusieurs vulnérabilités – qui, si elles sont exploitées, pourraient permettre à un attaquant distant authentifié d’exécuter du code arbitraire.

Les failles, qui ont été découvertes par la société norvégienne de cybersécurité Watchcom pendant un pentest, affecte toutes les versions actuellement prises en charge du client Jabber (12.1-12.9) et a depuis été corrigé par la société.

Deux des quatre failles peuvent être exploitées pour obtenir l’exécution de code à distance (RCE) sur les systèmes cibles en envoyant des messages de discussion spécialement conçus dans des conversations de groupe ou des individus spécifiques.

Le plus grave est une faille (CVE-2020-3495, score CVSS 9,9) causée par une validation incorrecte du contenu du message, qui pourrait être exploitée par un attaquant en envoyant un protocole de messagerie et de présence extensible conçu de manière malveillante (XMPP) au logiciel concerné.

« Un exploit réussi pourrait permettre à l’attaquant de forcer l’application à exécuter des programmes arbitraires sur le système ciblé avec les privilèges du compte utilisateur qui exécute le logiciel client Cisco Jabber, ce qui pourrait entraîner l’exécution de code arbitraire », a déclaré Cisco dans un consultatif publié hier.

Le développement intervient quelques jours après que Cisco ait averti d’une faille zero-day activement exploitée dans son logiciel de routeur IOS XR.

Une faille XSS à une faille RCE

XMPP (à l’origine appelé Jabber) est un protocole de communication basé sur XML utilisé pour faciliter la messagerie instantanée entre deux ou plusieurs entités réseau.

Il est également conçu pour être extensible afin d’accueillir des fonctionnalités supplémentaires, dont l’une est XEP-0071: XHTML-IM – une spécification qui fixe les règles d’échange de contenu HTML à l’aide du protocole XMPP.

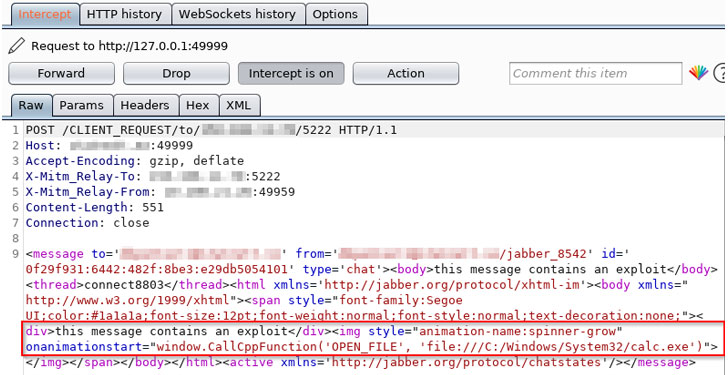

La faille de Cisco Jabber provient de la vulnérabilité de script intersite (XSS) lors de l’analyse des messages XHTML-IM.

«L’application ne nettoie pas correctement les messages HTML entrants et les fait passer à travers un filtre XSS défectueux», ont expliqué les chercheurs de Watchcom.

En conséquence, un message XMPP légitime peut être intercepté et modifié, ce qui amène l’application à exécuter un exécutable arbitraire qui existe déjà dans le chemin de fichier local de l’application.

Pour ce faire, il tire parti d’une fonction vulnérable distincte dans Chromium Embedded Framework (CEF) – un framework open-source utilisé pour intégrer un navigateur Web Chromium dans d’autres applications – qui pourrait être abusé par un mauvais acteur pour exécuter des fichiers « .exe » non autorisés sur la machine de la victime.

Cependant, les attaquants doivent avoir accès aux domaines XMPP de leurs victimes pour envoyer les messages XMPP malveillants nécessaires pour exploiter la vulnérabilité avec succès.

De plus, trois autres failles dans Jabber (CVE-2020-3430, CVE-2020-3498, CVE-2020-3537) pourraient être exploitées pour injecter des commandes malveillantes et provoquer la divulgation d’informations, y compris la possibilité de collecter furtivement les hachages de mots de passe NTLM des utilisateurs.

Les applications de visioconférence devenant populaires à la suite de la pandémie, il est essentiel que les utilisateurs de Jabber mettent à jour la dernière version du logiciel pour atténuer le risque.

«Compte tenu de leur nouvelle prévalence dans les organisations de toutes tailles, ces applications deviennent une cible de plus en plus attrayante pour les attaquants», a déclaré Watchcom. « De nombreuses informations sensibles sont partagées via des appels vidéo ou des messages instantanés et les applications sont utilisées par la majorité des employés, y compris ceux qui ont un accès privilégié à d’autres systèmes informatiques. »

«La sécurité de ces applications est donc primordiale, et il est important de s’assurer que les applications elles-mêmes, ainsi que l’infrastructure qu’elles utilisent, sont régulièrement auditées pour détecter les failles de sécurité.