La société d’équipement de réseau Netgear a publié encore une autre série de correctifs pour remédier à une vulnérabilité d’exécution de code à distance de haute gravité affectant plusieurs routeurs qui pourraient être exploités par des attaquants distants pour prendre le contrôle d’un système affecté.

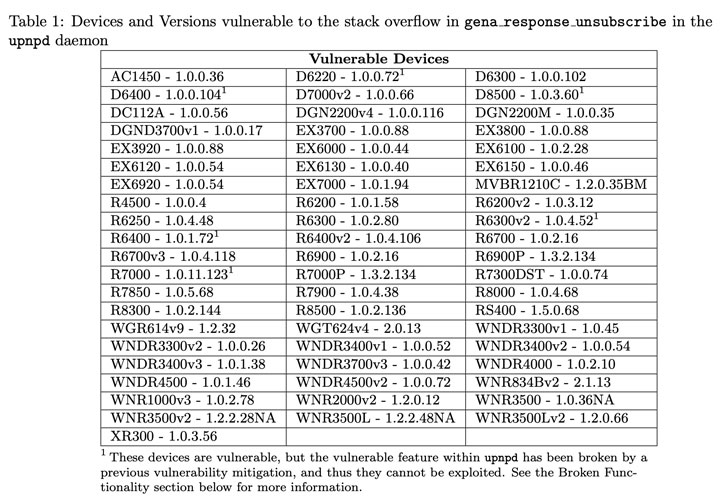

Suivi comme CVE-2021-34991 (score CVSS : 8,8), le défaut de débordement de la mémoire tampon de pré-authentification dans les routeurs pour petits bureaux et bureaux à domicile (SOHO) peut conduire à l’exécution de code avec les privilèges les plus élevés en tirant parti d’un problème résidant dans Universal Plug and Play (UPnP) fonctionnalité qui permet aux appareils de découvrir la présence de chacun sur le même réseau local et les ports ouverts nécessaires pour se connecter à l’Internet public.

En raison de sa nature omniprésente, l’UPnP est utilisé par une grande variété d’appareils, y compris les ordinateurs personnels, les équipements de réseau, les consoles de jeux vidéo et les appareils Internet des objets (IoT).

Plus précisément, la vulnérabilité provient du fait que le démon UPnP accepte les demandes HTTP SUBSCRIBE et UNSUBSCRIBE non authentifiées, qui sont des alertes de notification d’événement que les appareils utilisent pour recevoir des notifications d’autres appareils lorsque certaines modifications de configuration, telles que le partage de médias, se produisent.

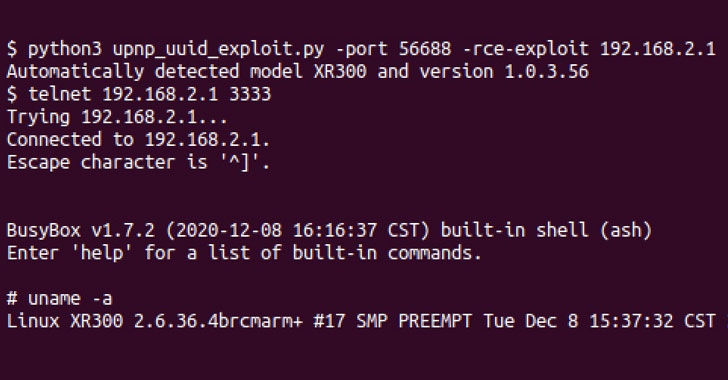

Mais selon le chercheur en sécurité du GRIMM Adam Nichols, il existe un bogue de débordement de la pile mémoire dans le code qui gère les demandes UNSUBSCRIBE, ce qui permet à un adversaire d’envoyer une demande HTTP spécialement conçue et d’exécuter un code malveillant sur l’appareil concerné, y compris la réinitialisation du mot de passe administrateur et la livraison de charges utiles arbitraires. Une fois le mot de passe réinitialisé, l’attaquant peut alors se connecter au serveur Web et modifier les paramètres ou lancer d’autres attaques sur le serveur Web.

« Étant donné que le démon UPnP s’exécute en tant que root, l’utilisateur le plus privilégié dans les environnements Linux, le code exécuté au nom de l’attaquant sera également exécuté en tant que root », Nichols mentionné. « Avec un accès root sur un appareil, un attaquant peut lire et modifier tout le trafic qui transite par l’appareil. »

C’est loin d’être la première fois que des implémentations vulnérables d’UPnP sont découvertes dans des appareils en réseau.

En juin 2020, le chercheur en sécurité Yunus Çadirci a découvert ce qu’on appelle un AppelerÉtranger vulnérabilité (CVE-2020-12695, score CVSS : 7,5) dans lequel un attaquant distant non authentifié peut être en mesure d’abuser de la capacité UPnP SUBSCRIBE pour envoyer du trafic vers des destinations arbitraires, ce qui entraîne des attaques DDoS amplifiées et une exfiltration de données. De plus, pas moins de 45 000 routeurs avec des services UPnP vulnérables ont été précédemment exploités dans un campagne 2018 déployer EternalBlue et EternalRed exploits sur les systèmes compromis.