L’acteur menaçant nord-coréen connu sous le nom de groupe Lazarus a été observé en train de changer d’orientation et de faire évoluer rapidement ses outils et ses tactiques dans le cadre d’une activité de longue date appelée Menace de mort.

Alors que l’adversaire de l’État-nation est connu pour ses attaques persistantes contre le secteur de la crypto-monnaie, il a également ciblé les secteurs de l’automobile, de l’université et de la défense en Europe de l’Est et dans d’autres parties du monde, dans ce qui est perçu comme un pivot « significatif ».

« À ce stade, l’acteur a remplacé tous les documents leurres par des descriptions de poste liées aux sous-traitants de la défense et aux services diplomatiques », a déclaré le chercheur de Kaspersky, Seongsu Park. a dit dans une analyse publiée mercredi.

L’écart de ciblage, ainsi que l’utilisation de vecteurs d’infection mis à jour, se seraient produits en avril 2020. Il convient de noter que le cluster DeathNote est également suivi sous les surnoms Operation Dream Job ou NukeSped. Mandiant, propriété de Google, a également lié un sous-ensemble de l’activité à un groupe qu’il appelle UNC2970.

Les attaques de phishing dirigées contre les entreprises de cryptographie impliquent généralement l’utilisation de leurres sur le thème de l’extraction de bitcoins dans les messages électroniques pour inciter les cibles potentielles à ouvrir des documents contenant des macros afin de supprimer la porte dérobée Manuscrypt (alias NukeSped) sur la machine compromise.

Le ciblage des secteurs automobile et universitaire est lié aux attaques plus larges du groupe Lazarus contre l’industrie de la défense, comme documenté par la société russe de cybersécurité en octobre 2021, conduisant au déploiement des implants BLINDINGCAN (alias AIRDRY ou ZetaNile) et COPPERHEDGE.

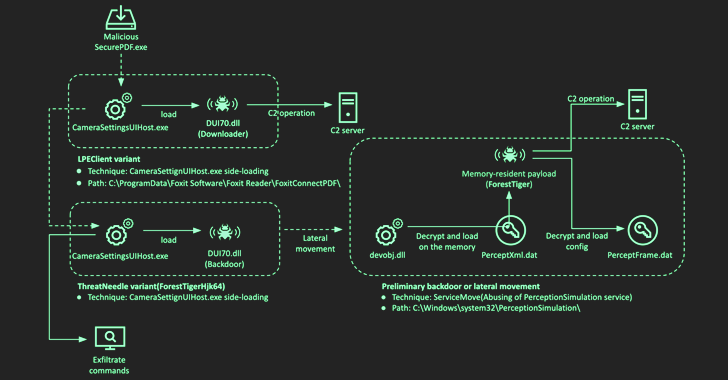

Dans une chaîne d’attaque alternative, l’auteur de la menace a utilisé une version cheval de Troie d’une application de lecteur PDF légitime appelée SumatraPDF Reader pour lancer sa routine malveillante. L’utilisation par le groupe Lazarus d’applications de lecture de PDF malveillantes a déjà été révélée par Microsoft.

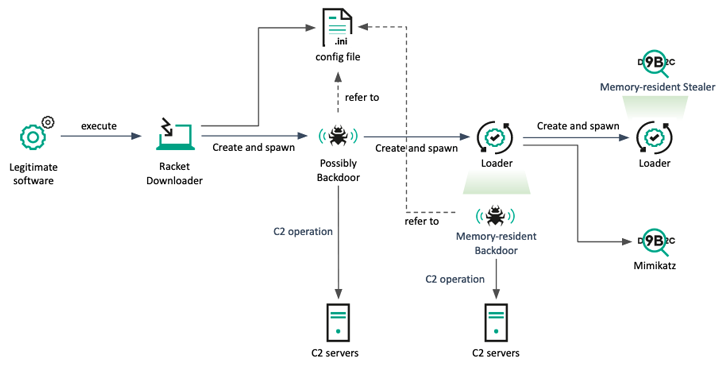

Les cibles de ces attaques comprenaient un fournisseur de solutions de surveillance des actifs informatiques basé en Lettonie et un groupe de réflexion situé en Corée du Sud, ce dernier impliquant l’abus de logiciels de sécurité légitimes largement utilisés dans le pays pour exécuter les charges utiles.

Apprenez à sécuriser le périmètre d’identité – Stratégies éprouvées

Améliorez la sécurité de votre entreprise grâce à notre prochain webinaire sur la cybersécurité dirigé par des experts : Explorez les stratégies de périmètre d’identité !

Les attaques jumelles « indiquent que Lazarus construit des capacités d’attaque de la chaîne d’approvisionnement », a noté Kaspersky à l’époque. L’équipe adverse a depuis été blâmée pour l’attaque de la chaîne d’approvisionnement visant le fournisseur de services VoIP d’entreprise 3CX qui a été révélée le mois dernier.

Kaspersky a déclaré avoir découvert une autre attaque en mars 2022 qui ciblait plusieurs victimes en Corée du Sud en exploitant le même logiciel de sécurité pour fournir un logiciel malveillant de téléchargement capable de fournir une porte dérobée ainsi qu’un voleur d’informations pour récolter les données de frappe et de presse-papiers.

« La porte dérobée nouvellement implantée est capable d’exécuter une charge utile récupérée avec une communication par canal nommé », a déclaré Park, ajoutant qu’elle est également « responsable de la collecte et de la communication des informations sur la victime ».

À peu près au même moment, la même porte dérobée aurait été utilisée pour violer un entrepreneur de la défense en Amérique latine en utilisant des techniques de chargement latéral de DLL lors de l’ouverture d’un fichier PDF spécialement conçu à l’aide d’un lecteur PDF trojanisé.

Le groupe Lazarus a également été lié à une violation réussie d’un autre entrepreneur de la défense en Afrique en juillet dernier, dans laquelle une « application PDF suspecte » a été envoyée sur Skype pour finalement abandonner une variante d’une porte dérobée appelée ThreatNeedle et un autre implant connu sous le nom de ForestTiger pour exfiltrer des données. .

« Le groupe Lazarus est un acteur de la menace notoire et hautement qualifié », a déclaré Park. « Alors que le groupe Lazarus continue d’affiner ses approches, il est crucial pour les organisations de rester vigilantes et de prendre des mesures proactives pour se défendre contre ses activités malveillantes. »