Dans un autre cas d’attaque de la chaîne d’approvisionnement logicielle, des pirates non identifiés ont pénétré le site Web de MonPass, l’une des principales autorités de certification de la Mongolie, à dérober son logiciel d’installation avec les binaires Cobalt Strike.

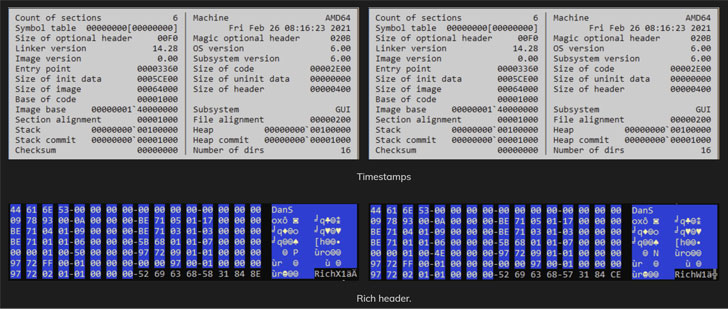

Le client cheval de Troie était disponible en téléchargement entre le 8 février 2021 et le 3 mars 2021, a déclaré la société tchèque de logiciels de cybersécurité Avast dans un communiqué. rapport publié jeudi.

De plus, un serveur Web public hébergé par MonPass a été infiltré potentiellement jusqu’à huit fois, les chercheurs découvrant huit shells Web et portes dérobées différents sur le serveur compromis.

L’enquête d’Avast sur l’incident a commencé après avoir découvert l’installateur dérobé et l’implant sur l’un des systèmes de ses clients.

« Le programme d’installation malveillant est un fichier non signé [Portable Executable] fichier « , ont déclaré les chercheurs. » Cela commence par télécharger la version légitime du programme d’installation à partir du site officiel de MonPass. Cette version légitime est déposée dans le dossier ‘C:UsersPublic » et exécutée sous un nouveau processus. Cela garantit que l’installateur se comporte comme prévu, ce qui signifie qu’un utilisateur régulier est peu susceptible de remarquer quoi que ce soit de suspect. »

Le mode opératoire est également remarquable pour l’utilisation de la stéganographie pour transférer le shellcode vers la machine victime, le programme d’installation téléchargeant un fichier image bitmap (.BMP) à partir d’un serveur distant pour extraire et déployer une charge utile de balise Cobalt Strike cryptée.

MonPass a été informé de l’incident le 22 avril, après quoi l’autorité de certification a pris des mesures pour traiter leur serveur compromis et informer ceux qui ont téléchargé le client backdoor.

L’incident marque la deuxième fois qu’un logiciel fourni par une autorité de certification est compromis pour infecter des cibles avec des portes dérobées malveillantes. En décembre 2020, ESET a divulgué une campagne intitulée « Operation SignSight », dans laquelle une boîte à outils de signature numérique de l’Autorité de certification du gouvernement vietnamien (VGCA) a été falsifiée pour inclure des logiciels espions capables d’amasser des informations sur le système et d’installer des logiciels malveillants supplémentaires.

Le développement vient également comme Proofpoint, plus tôt cette semaine, révélé l’abus de l’outil de test de pénétration Cobalt Strike dans les campagnes d’acteurs menaçants a explosé, bondissant de 161% d’une année sur l’autre de 2019 à 2020.

« Cobalt Strike devient de plus en plus populaire parmi les acteurs de la menace en tant que charge utile d’accès initial, et pas seulement comme un outil de deuxième étape utilisé par les acteurs de la menace une fois l’accès obtenu, les acteurs de la menace criminelle constituant l’essentiel des campagnes attribuées à Cobalt Strike en 2020 », chercheurs de Proofpoint mentionné.