Des chercheurs en cybersécurité ont révélé aujourd’hui une nouvelle attaque de la chaîne d’approvisionnement ciblant l’Autorité de certification du gouvernement du Vietnam (VGCA) qui a compromis la boîte à outils de signature numérique de l’agence pour installer une porte dérobée sur les systèmes victimes.

Découvert par la société slovaque de sécurité Internet ESET au début du mois, l’attaque «SignSight» impliquait la modification des installateurs de logiciels hébergés sur les CA site Internet (« ca.gov.vn ») pour insérer un outil anti-espion appelé PhantomNet ou Smanager.

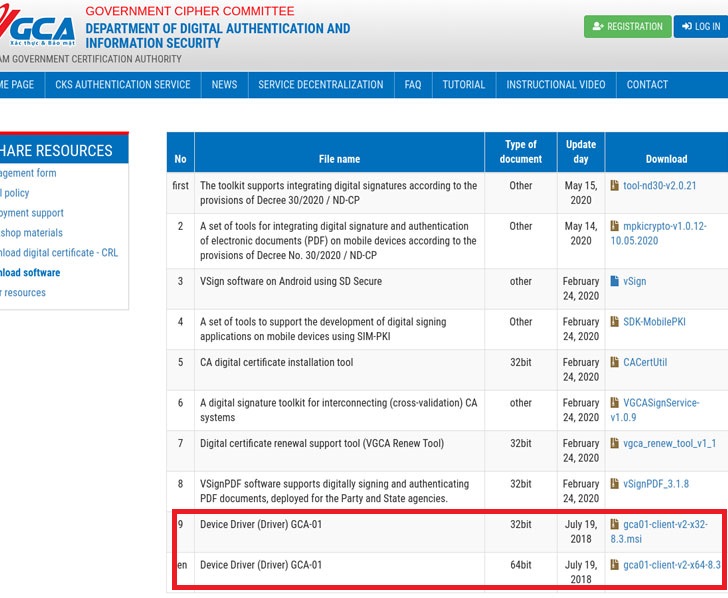

Selon la télémétrie d’ESET, la violation s’est produite au moins du 23 juillet au 16 août 2020, avec le deux installateurs en question – « gca01-client-v2-x32-8.3.msi » et « gca01-client-v2-x64-8.3.msi » pour les systèmes Windows 32 bits et 64 bits – altérés pour inclure la porte dérobée.

Après que l’attaque ait été signalée à VGCA, l’autorité de certification a confirmé qu ‘«elle était au courant de l’attaque avant notre notification et qu’elle a informé les utilisateurs qui ont téléchargé le logiciel trojanisé».

« Le compromis d’un site Web d’autorité de certification est une bonne opportunité pour les groupes APT, car les visiteurs sont susceptibles d’avoir un haut niveau de confiance dans une organisation étatique responsable des signatures numériques », a déclaré Matthieu Faou d’ESET.

L’outil de signature numérique, mandaté par le Comité de chiffrement du gouvernement vietnamien dans le cadre d’un système d’authentification électronique, est utilisé par le secteur gouvernemental ainsi que par des entreprises privées pour signer numériquement des documents à l’aide d’un jeton USB (également appelé jeton PKI) qui stocke la signature numérique. et nécessite que le pilote susmentionné fonctionne.

En conséquence, le seul moyen pour un utilisateur d’être infecté est lorsque le logiciel compromis hébergé sur le site officiel est téléchargé et exécuté manuellement sur le système cible.

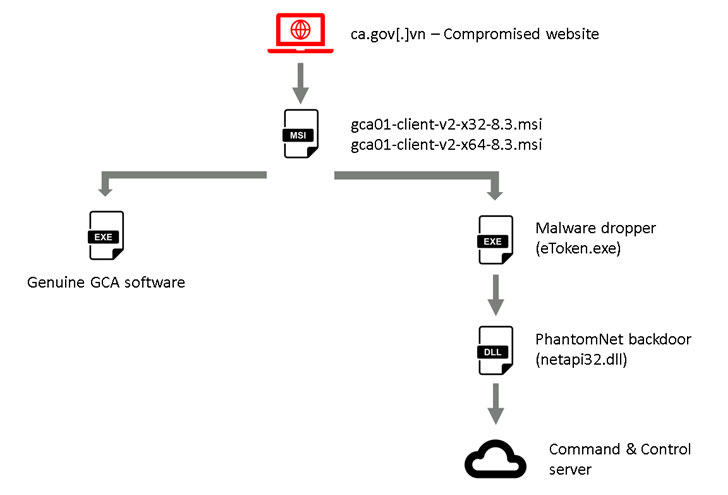

Une fois installé, le logiciel modifié démarre le véritable programme GCA pour masquer la violation, puis exécute la porte dérobée PhantomNet qui se fait passer pour un fichier apparemment inoffensif nommé «eToken.exe».

La porte dérobée – compilée le plus récemment le 26 avril – prend la responsabilité de collecter les informations système, avec des capacités malveillantes supplémentaires déployées via des plugins récupérés à partir de serveurs de commande et de contrôle codés en dur (par exemple « vgca.homeunix[.]org « et » office365.blogdns[.]com « ) qui imitent les noms de VGCA et des logiciels de productivité populaires.

ESET a déclaré qu’en plus du Vietnam, il avait vu des victimes aux Philippines, mais leur mécanisme de livraison reste inconnu. Le but ultime des attaquants reste également flou, avec peu ou pas d’informations sur l’activité post-compromis.

Si quoi que ce soit, l’incident montre pourquoi les attaques de la chaîne d’approvisionnement deviennent de plus en plus un vecteur d’attaque courant parmi les groupes de cyberespionnage, car il permet aux adversaires de déployer des logiciels malveillants sur de nombreux ordinateurs en même temps de manière secrète.

En novembre, ESET a dévoilé une campagne Lazarus en Corée du Sud qui utilisait un logiciel de sécurité légitime et des certificats numériques volés pour distribuer des outils d’administration à distance (RAT) sur les systèmes cibles.

Puis la semaine dernière, il a également constaté qu’un logiciel de chat appelé Able Desktop, utilisé par 430 agences gouvernementales en Mongolie, était abusé pour livrer la porte dérobée HyperBro, le Korplug RAT et un autre cheval de Troie appelé Tmanger.

Enfin, une attaque de la chaîne d’approvisionnement contre le logiciel SolarWinds Orion découverte cette semaine a été exploitée pour violer plusieurs grandes agences gouvernementales américaines, notamment les départements de la sécurité intérieure, du commerce, du Trésor et de l’État.

«Les attaques de la chaîne d’approvisionnement sont généralement difficiles à trouver, car le code malveillant est généralement caché parmi un grand nombre de codes légitimes, ce qui rend sa découverte beaucoup plus difficile», a conclu Faou.