Un nouveau groupe de cyberespionnage nommé Gelsemium a été lié à une attaque de la chaîne d’approvisionnement ciblant l’émulateur Android NoxPlayer qui a été divulguée plus tôt cette année.

Les résultats proviennent d’une analyse systématique de plusieurs campagnes menées par l’équipage de l’APT, avec des preuves de la première attaque remontant jusqu’en 2014 sous le nom de code Opération TooHash en fonction des charges utiles de logiciels malveillants déployés dans ces intrusions.

« Les victimes de ces campagnes sont situées en Asie de l’Est ainsi qu’au Moyen-Orient et comprennent des gouvernements, des organisations religieuses, des fabricants d’électronique et des universités », a déclaré la société de cybersécurité ESET. mentionné dans une analyse publiée la semaine dernière.

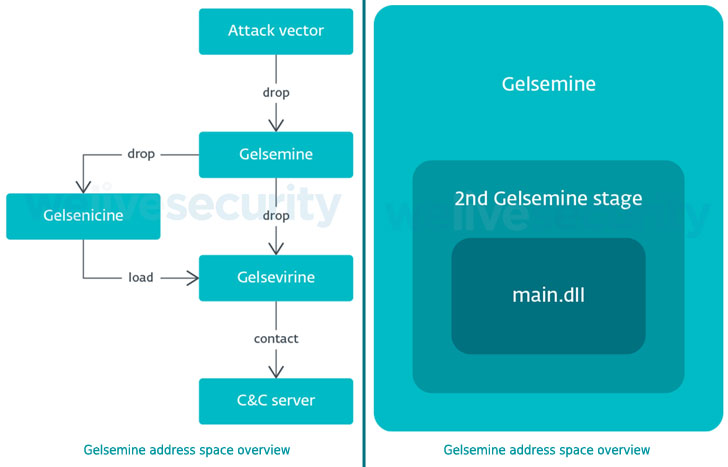

« L’ensemble de la chaîne Gelsemium peut paraître simple à première vue, mais les configurations exhaustives, implantées à chaque étape, modifient les paramètres à la volée de la charge utile finale, la rendant plus difficile à comprendre. »

Les pays ciblés sont la Chine, la Mongolie, la Corée du Nord et du Sud, le Japon, la Turquie, l’Iran, l’Irak, l’Arabie saoudite, la Syrie et l’Égypte.

Depuis ses origines au milieu des années 2010, Gelsemium utilise diverses techniques de diffusion de logiciels malveillants allant des documents de spear-phishing exploitant les vulnérabilités de Microsoft Office (CVE-2012-0158) et des failles dans l’exécution de code à distance dans Microsoft Exchange Server — probablement CVE-2020-0688, qui a été traité par le fabricant de Windows dans juin 2020 – déployer le Chine Hachoir coquille Web.

Selon ESET, la première étape de Gelsemium est un compte-gouttes C++ nommé « Gelsemine », qui déploie un chargeur « Gelsenicine » sur le système cible, qui, à son tour, récupère et exécute le principal malware « Gelsévirine » qui est capable de charger des plug-ins supplémentaires fournis par le serveur de commande et de contrôle (C2).

L’adversaire aurait été à l’origine d’une attaque de la chaîne d’approvisionnement visant le NoxPlayer de BigNox, dans une campagne intitulée « Opération NightScout, dans lequel le mécanisme de mise à jour du logiciel a été compromis pour installer des portes dérobées telles que RAT fantôme et RAT PoisonIvy pour espionner ses victimes, capturer des frappes et recueillir des informations précieuses.

« Les victimes initialement compromises par cette attaque de la chaîne d’approvisionnement ont ensuite été compromises par Gelsemine », ont noté les chercheurs d’ESET Thomas Dupuy et Matthieu Faou, avec des similitudes observées entre les versions de Trojan NoxPlayer et Gelsemium.

De plus, une autre porte dérobée appelée Chrome, qui a été détecté sur la machine d’une organisation sans nom également compromise par le groupe Gelsemium, a utilisé le même serveur C2 que celui de Gelsevirine, ce qui soulève la possibilité que l’acteur malveillant partage l’infrastructure d’attaque à travers son ensemble d’outils de logiciels malveillants.

« Le biome Gelsemium est très intéressant : il montre peu de victimes (selon notre télémétrie) avec un grand nombre de composants adaptables », ont conclu les chercheurs. « Le système de plug-in montre que les développeurs ont une connaissance approfondie du C++. »