L’acteur menaçant lié à la Corée du Nord suivi comme APT37 a été lié à un nouveau logiciel malveillant appelé M2RAT dans des attaques visant son homologue du sud, suggérant une évolution continue des caractéristiques et des tactiques du groupe.

APT37, également suivi sous les noms de Reaper, RedEyes, Ricochet Chollima et ScarCruft, est lié au ministère de la Sécurité d’État (MSS) de la Corée du Nord, contrairement aux groupes de menaces Lazarus et Kimsuky qui font partie du Reconnaissance General Bureau (RGB).

Selon Mandiant, propriété de Google, MSS est chargé des « activités de contre-espionnage national et de contre-espionnage à l’étranger », les campagnes d’attaque d’APT37 reflétant les priorités de l’agence. Les opérations ont historiquement ciblé des individus tels que des transfuges et des militants des droits de l’homme.

« La mission principale évaluée d’APT37 est la collecte secrète de renseignements à l’appui des intérêts militaires, politiques et économiques stratégiques de la RPDC », a déclaré la société de renseignement sur les menaces. a dit.

L’auteur de la menace est connu pour s’appuyer sur des outils personnalisés tels que Chinotto, RokRat, BLUELIGHT, GOLDBACKDOOR et Dolphin pour récolter des informations sensibles à partir d’hôtes compromis.

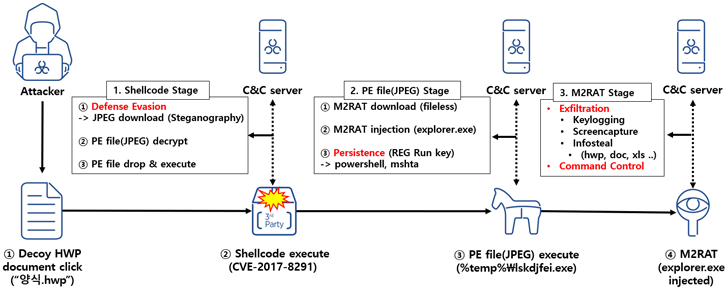

« La principale caractéristique de ce cas d’attaque du groupe RedEyes est qu’il a utilisé une vulnérabilité Hangul EPS et utilisé des techniques de stéganographie pour distribuer des codes malveillants », AhnLab Security Emergency Response Center (ASEC) a dit dans un rapport publié mardi.

La chaîne d’infection observée en janvier 2023 commence par un document leurre Hangul, qui exploite une faille désormais corrigée dans le logiciel de traitement de texte (CVE-2017-8291) pour déclencher un shellcode qui télécharge une image depuis un serveur distant.

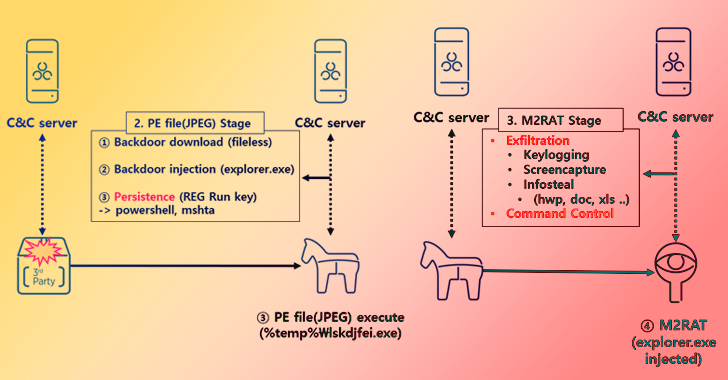

Le fichier JPEG utilise des techniques stéganographiques pour dissimuler un exécutable portable qui, une fois lancé, télécharge l’implant M2RAT et l’injecte dans le processus légitime explorer.exe.

Alors que la persistance est obtenue au moyen d’une modification du registre Windows, M2RAT fonctionne comme une porte dérobée capable d’enregistrer des frappes, de capturer des écrans, d’exécuter des processus et de voler des informations. Comme Dolphin, il est également conçu pour siphonner les données des disques amovibles et des smartphones connectés.

« Il est très difficile de se défendre contre ces attaques APT, et le groupe RedEyes en particulier est connu pour cibler principalement les individus, il peut donc être difficile pour les personnes non morales de même reconnaître les dommages », a déclaré l’ASEC.

Ce n’est pas la première fois que CVE-2017-8291 est militarisé par des acteurs nord-coréens. Fin 2017, le groupe Lazarus a été observé ciblant les échanges de crypto-monnaie sud-coréens et les utilisateurs pour déployer le malware Destover, selon Avenir enregistré.