Des correctifs non officiels ont été publiés pour corriger une vulnérabilité de sécurité Windows incorrectement corrigée qui pourrait permettre la divulgation d’informations et l’élévation des privilèges locaux (LPE) sur les systèmes vulnérables.

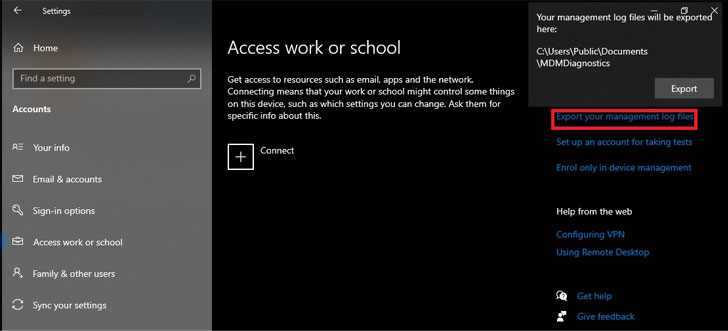

Suivi comme CVE-2021-24084 (score CVSS : 5,5), la faille concerne une vulnérabilité de divulgation d’informations dans le composant Windows Mobile Device Management qui pourrait permettre à un attaquant d’accéder au système de fichiers non autorisé et de lire des fichiers arbitraires.

Le chercheur en sécurité Abdelhamid Naceri a été crédité d’avoir découvert et signalé le bogue en octobre 2020, ce qui a incité Microsoft à résoudre le problème dans le cadre de ses mises à jour du Patch Tuesday de février 2021.

Mais comme observé par Naceri en juin 2021, non seulement le correctif pouvait être contourné pour atteindre le même objectif, mais le chercheur a découvert ce mois-ci que la vulnérabilité incomplètement corrigée pouvait également être exploité pour obtenir des privilèges d’administrateur et exécuter du code malveillant sur des machines Windows 10 exécutant les dernières mises à jour de sécurité.

« À savoir, comme nous l’a appris HiveNightmare/SeriousSAM, une divulgation de fichier arbitraire peut être mise à niveau vers une escalade de privilèges locale si vous savez quels fichiers prendre et quoi en faire », a cofondé 0patch, Mitja Kolsek. mentionné dans un article la semaine dernière.

Cependant, il convient de noter que la vulnérabilité ne peut être exploitée pour accomplir une élévation de privilèges que dans des circonstances spécifiques, à savoir lorsque la fonction de protection du système est activée sur C: Drive et qu’au moins un compte d’administrateur local est configuré sur l’ordinateur.

Ni les serveurs Windows ni les systèmes exécutant Windows 11 ne sont affectés par la vulnérabilité, mais les versions suivantes de Windows 10 sont concernées :

- Windows 10 v21H1 (32 et 64 bits) mis à jour avec les mises à jour de novembre 2021

- Windows 10 v20H2 (32 et 64 bits) mis à jour avec les mises à jour de novembre 2021

- Windows 10 v2004 (32 et 64 bits) mis à jour avec les mises à jour de novembre 2021

- Windows 10 v1909 (32 et 64 bits) mis à jour avec les mises à jour de novembre 2021

- Windows 10 v1903 (32 et 64 bits) mis à jour avec les mises à jour de novembre 2021

- Windows 10 v1809 (32 et 64 bits) mis à jour avec les mises à jour de mai 2021

CVE-2021-24084 est également la troisième vulnérabilité Windows zero-day à refaire surface à la suite d’un correctif incomplet publié par Microsoft. Plus tôt ce mois-ci, 0patch Expédié correctifs non officiels pour une vulnérabilité d’escalade de privilèges locale (CVE-2021-34484) dans le service de profil utilisateur Windows qui permet aux attaquants d’obtenir les privilèges SYSTEM.

Puis la semaine dernière, Naceri a divulgué les détails d’une autre faille zero-day dans le service Microsoft Windows Installer (CVE-2021-41379) qui pourrait être contournée pour obtenir des privilèges élevés sur les appareils exécutant les dernières versions de Windows, y compris Windows 10, Windows 11 et Serveur Windows 2022.