Des détails ont été partagés sur une vulnérabilité de sécurité dans le forum Open Network Video Interface de Dahua (ONVIF) implémentation standard, qui, lorsqu’elle est exploitée, peut conduire à la prise de contrôle des caméras IP.

Suivie comme CVE-2022-30563 (score CVSS : 7,4), la « vulnérabilité pourrait être exploitée par des attaquants pour compromettre les caméras réseau en reniflant une précédente interaction ONVIF non cryptée et en rejouant les informations d’identification dans une nouvelle demande vers la caméra », Nozomi Networks a dit dans un rapport jeudi.

La question, qui était adressé dans un patch publié le 28 juin 2022, impacts les produits suivants –

- Dahua ASI7XXX : Versions antérieures à v1.000.0000009.0.R.220620

- Dahua IPC-HDBW2XXX : Versions antérieures à v2.820.0000000.48.R.220614

- Dahua IPC-HX2XXX : Versions antérieures à v2.820.0000000.48.R.220614

ONVIF régit le développement et l’utilisation d’une norme ouverte sur la manière dont les produits de sécurité physique basés sur IP, tels que les caméras de vidéosurveillance et les systèmes de contrôle d’accès, peuvent communiquer entre eux de manière indépendante du fournisseur.

Le bogue identifié par Nozomi Networks réside dans ce qu’on appelle le « WS-UsernameToken » mécanisme d’authentification mis en place dans certaines caméras IP développées par la firme chinoise Dahua, permettant aux attaquants de compromettre les caméras en rejouant les identifiants.

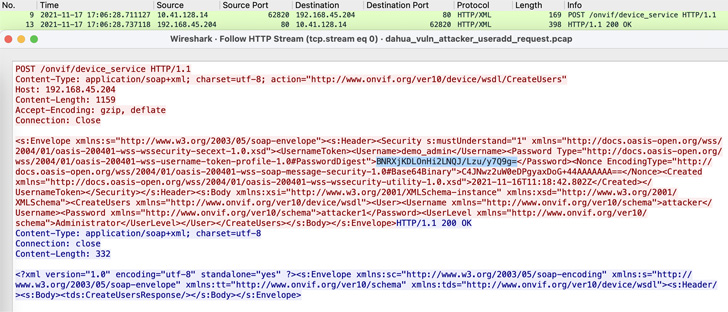

En d’autres termes, l’exploitation réussie de la faille pourrait permettre à un adversaire d’ajouter secrètement un compte d’administrateur malveillant et de l’exploiter pour obtenir un accès illimité à un appareil affecté avec les privilèges les plus élevés, notamment en regardant les flux de caméras en direct.

Tout ce dont un acteur malveillant a besoin pour monter cette attaque est de pouvoir capturer une requête ONVIF non chiffrée authentifiée avec le schéma WS-UsernameToken, qui est ensuite utilisée pour envoyer une requête falsifiée avec les mêmes données d’authentification pour inciter l’appareil à créer le compte administrateur. .

Cette divulgation fait suite à la découverte de failles similaires dans ReolinkThroughTek, Annkeet Axe dispositifs, soulignant les risques potentiels posés par les systèmes de caméras de sécurité IoT compte tenu de leur déploiement dans des infrastructures critiques.

« Les acteurs de la menace, en particulier les groupes de menace des États-nations, pourraient être intéressés par le piratage des caméras IP pour aider à recueillir des informations sur l’équipement ou les processus de production de l’entreprise cible », ont déclaré les chercheurs.

« Ces informations pourraient faciliter la reconnaissance effectuée avant le lancement d’une cyberattaque. Avec une meilleure connaissance de l’environnement cible, les acteurs de la menace pourraient concevoir des attaques personnalisées susceptibles de perturber physiquement les processus de production dans les infrastructures critiques. »

Dans un développement connexe, des chercheurs de NCC Group documenté 11 vulnérabilités affectant les produits de verrouillage intelligent Nuki qui pourraient être militarisées pour obtenir l’exécution de code arbitraire et ouvrir des portes ou provoquer une condition de déni de service (DoS).

Il convient également de noter un avis sur le système de contrôle industriel (ICS) Publié par la Cybersecurity and Infrastructure Security Agency des États-Unis cette semaine, mettant en garde contre deux graves failles de sécurité dans Serveurs MOXA NPort 5110 fonctionnement micrologiciel version 2.10.

« L’exploitation réussie de ces vulnérabilités pourrait permettre à un attaquant de modifier les valeurs de la mémoire et/ou de rendre l’appareil insensible », a déclaré l’agence.