La gestion des vulnérabilités dans le paysage technologique en constante évolution est une tâche difficile. Bien que des vulnérabilités apparaissent régulièrement, toutes les vulnérabilités ne présentent pas le même niveau de risque. Les mesures traditionnelles telles que le score CVSS ou le nombre de vulnérabilités sont insuffisantes pour une gestion efficace des vulnérabilités car elles manquent de contexte commercial, de hiérarchisation et de compréhension des opportunités des attaquants. Les vulnérabilités ne représentent qu’une petite partie de la surface d’attaque que les attaquants peuvent exploiter.

Au départ, les organisations utilisaient des méthodes manuelles pour remédier aux faiblesses de sécurité connues, mais à mesure que la technologie et les cybermenaces évoluaient, une approche plus automatisée et plus complète est devenue nécessaire. Cependant, les outils de gestion des vulnérabilités hérités ont été conçus principalement pour la conformité et les outils modernes sont toujours confrontés à des défis en matière de hiérarchisation et de ressources limitées, en particulier dans les environnements cloud dynamiques et agiles.

La gestion moderne des vulnérabilités intègre des outils de sécurité tels que des scanners, des informations sur les menaces et des workflows de correction pour fournir une solution plus efficace et efficiente. Néanmoins, les organisations continuent de faire face à des défis tels que :

- Une liste croissante de vulnérabilités

- Hiérarchisation inexacte

- Contexte métier manquant

- Désalignement des priorités et des ressources entre les équipes informatiques et de sécurité

- Absence de couverture et vision unifiée du risque

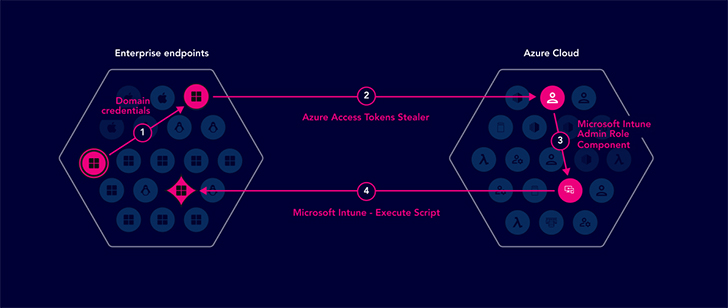

Les expositions sont plus larges qu’un CVE typique et peuvent englober plus que de simples vulnérabilités. Les expositions peuvent résulter de divers facteurs, tels qu’une erreur humaine, des contrôles de sécurité mal définis et une architecture mal conçue et non sécurisée. De nombreux outils de sécurité ont tendance à se concentrer sur des types d’expositions spécifiques, tels que les vulnérabilités, les erreurs de configuration ou les identités, et traitent chacun de manière isolée. Cependant, cette approche ne tient pas compte de la façon dont les attaquants voient les réseaux et les systèmes. Les attaquants ne regardent pas l’exposition individuelle – ils exploitent plutôt le combinaison toxique des vulnérabilités, des erreurs de configuration, des identités trop permissives et d’autres failles de sécurité pour se déplacer entre les systèmes et atteindre les actifs sensibles. Cette route s’appelle une voie d’attaque et ce type de mouvement latéral peut passer inaperçu pendant des semaines ou des mois, permettant aux attaquants de causer des dommages importants et continus tout en se cachant à l’intérieur des réseaux.

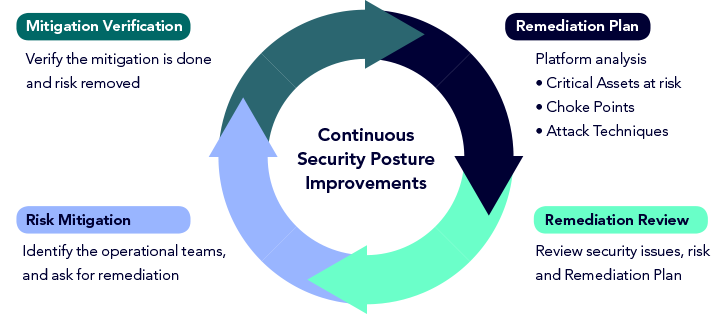

Un programme moderne de gestion des expositions consiste à combiner plusieurs expositions sur un graphique d’attaque pour comprendre la relation et le contexte du risque vis-à-vis des actifs critiques. Cela permet une correction ciblée qui réduit les risques de la manière la plus rentable. Pour construire un programme moderne de gestion de l’expositionles organisations doivent reconnaître l’évolution des acteurs de la menace et de leurs tactiques, établir un processus opérationnel pour assurer l’amélioration continue de la posture de sécurité et mettre en œuvre un plan comprenant la planification de la remédiation, l’examen de la remédiation, l’atténuation des risques et la vérification de l’atténuation.

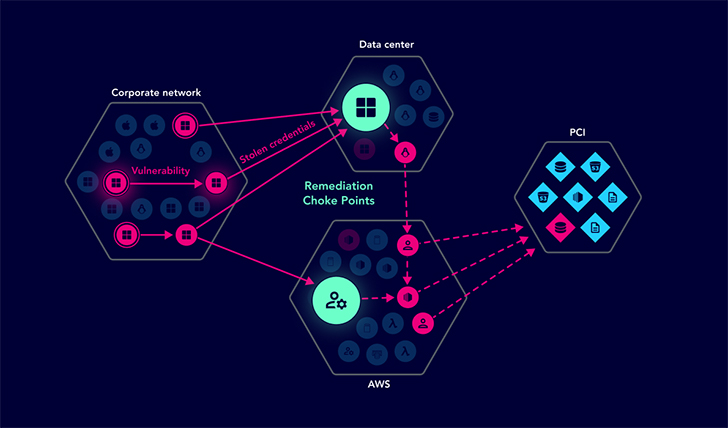

Chez XM Cyber, nous pensons que ce n’est qu’en combinant plusieurs expositions sur un graphique d’attaque qui visualise tous les chemins d’attaque possibles que nous pouvons comprendre la relation et le contexte du risque envers les actifs critiques. Et en comprenant le contexte, nous pouvons hiérarchiser avec précision les problèmes pour nous concentrer sur les expositions qui doivent être corrigées là où elles convergent points d’étranglement. Cela permet une remédiation productive qui réduit les risques de la manière la plus rentable.

Les trois piliers clés de l’élaboration d’un programme moderne de gestion de l’exposition sont :

- Comprendre les informations sur l’exposition – identifier et surveiller en permanence les risques potentiels pour les actifs critiques, ainsi que toute lacune dans les contrôles de sécurité ou tout écart par rapport aux normes de conformité.

- Analyse des chemins d’attaque – créez une vue graphique d’attaque qui visualise tous les chemins d’attaque possibles vers les actifs critiques.

- Prioriser les efforts de remédiation – concentrez-vous sur les problèmes les plus critiques et les points d’étranglement qui nécessitent une attention immédiate pour réduire l’exposition aux risques de manière rentable.

En combinant ces trois piliers, les organisations peuvent mettre en place un programme de gestion des expositions complet et efficace qui aide à protéger les actifs critiques et à réduire l’exposition globale aux risques. Cela permet une remédiation productive qui réduit les risques de la manière la plus rentable. En analysant et en surveillant en permanence les expositions, les organisations peuvent mettre en place un processus durable et évolutif pour gérer les risques dans le temps.

Note: Cet article est rédigé et contribué par Michael A. Greenberg, directeur du marketing produit chez XM Cyber.