Aujourd’hui, je discute d’un vecteur d’attaque propice à la propagation inter-organisationnelle, à la propagation locale à domicile. Bien que souvent négligé, ce vecteur est particulièrement pertinent aujourd’hui, car de nombreux employés d’entreprise continuent de travailler à domicile.

Dans cet article, je compare la propagation locale à domicile aux vecteurs traditionnels par lesquels une menace (un ransomware en particulier) se propage dans toute une organisation. Je discute des raisons pour lesquelles ce type de propagation est problématique pour les employés et les entreprises. Enfin, je propose des solutions simples pour atténuer le risque de telles tactiques.

Pourquoi les parties prenantes de l’informatique et de la sécurité devraient-elles s’en soucier ?

Les attaques à cycle long d’aujourd’hui explorent souvent l’environnement de la victime pendant des semaines, voire des mois. Pendant ce temps, l’attaquant acquiert une énorme quantité de connaissances sur les systèmes dans l’empreinte de la victime. Ce temps de flânerie supplémentaire dans l’environnement de la victime, associé à des environnements de travail à domicile maintenus ad hoc, présente à la fois un avenue d’entrée pour les attaques dans leur réseau ainsi qu’un avenue de sortie pour une attaque hors de votre réseau sur les appareils personnels de vos employés.

Tactiques contrastées

- Tartinade traditionnelle — Pendant un certain temps en 2020, même avec un passage à WFH, les ransomwares ont continué à se propager via certains des mêmes vecteurs qu’ils avaient auparavant. La propagation était courante via les e-mails, les sites Web malveillants, les vulnérabilités des serveurs, le cloud privé et les partages de fichiers. Souvent, cela suffisait à faire saturer l’attaquant dans l’environnement de la victime. Cependant, avant notre mode de vie à la FMH, en ce qui concerne la propagation interorganisationnelle, bon nombre de ces vecteurs étaient largement inapplicables. Cela conduit à un confinement naturel d’une infection à une seule organisation.

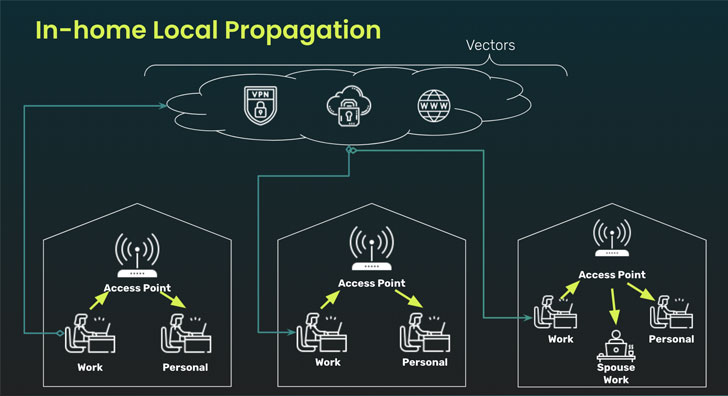

- Propagation locale à domicile — Récemment, des attaquants ont sauté des zones de leurs premières victimes d’entreprise vers des systèmes adjacents, y compris d’autres points de terminaison dans le domicile d’une victime. Il n’est pas clair à 100% si cela est dû à une extension naturelle de la reconnaissance qu’ils effectuent dans le cadre de leurs efforts de double extorsion de rançon (où une rançon est exigée pour décrypter les fichiers et une deuxième rançon est exigée pour ne pas fuir volé fichiers), ou si c’est parce qu’ils se rendent compte du fait que d’autres victimes se trouvent à quelques mètres.

Ce saut vers des systèmes physiquement locaux peut être effectué via des vecteurs de propagation traditionnels, tels que des partages de fichiers ouverts, via une exploitation locale (vers le réseau domestique) des vulnérabilités ou via les points d’accès (AP) eux-mêmes. Les points d’accès/routeurs domestiques sont souvent :

- Qualité grand public

- Mal configuré (souvent avec des mots de passe administrateur standard/par défaut)

- Manque de cryptage ou de mesures de sécurité entre les appareils

- De plus, vous pouvez oublier la détection et la réponse, car aucun journal de ces appareils ne sera renvoyé au fournisseur de services SIEM, SOC ou MDR de qui que ce soit.

Cela laisse la possibilité aux acteurs de la menace de se propager via une propagation locale à domicile.

Il y a quelques avantages distincts pour eux de le faire.

Infection des appareils personnels des employés :

- Bien que cela puisse signifier qu’une autre partie pourrait potentiellement verser le paiement de la rançon (l’employé), la valeur réelle de la diffusion sur l’appareil personnel d’un employé est un effet de levier pour forcer ou influencer le paiement de l’entreprise. Imaginez un instant que l’employé en question soit le directeur informatique et qu’en encourageant son équipe de direction à payer la rançon pour rétablir la continuité de l’activité, il pense également qu’il pourrait décrypter son album photo de famille, sa machine de jeu ou l’ordinateur portable de travail de son conjoint.

Infection d’appareils d’entreprise tiers

- Comme décrit précédemment, les moyens de passer à des environnements d’entreprise distincts étaient soit limités, soit bien défendus. Mais, avec des employés de différentes entreprises qui cohabitent (conjoints, colocataires) ou partagent un accès Internet (voisins) – la prochaine victime potentielle de l’entreprise n’est qu’un tremplin, probablement via un AP/routeur mal configuré.

Conséquences

- La propagation locale à domicile représente une plus grande responsabilité pour les entreprises confrontées à une attaque de ransomware, car les victimes dépassent les frontières de l’entreprise et de l’organisation.

- De plus, la capacité d’atténuer les risques est limitée, car il est peu probable qu’ils aient un contrôle direct sur l’infrastructure réseau des employés travaillant à domicile. En fait, cette séparation est défendue avec véhémence par les employés eux-mêmes, invoquant des problèmes de confidentialité – une autre responsabilité potentielle pour vous.

Étapes correctives

Pour atténuer le risque de propagation locale à domicile des ransomwares (ou tout autre malware malveillant, d’ailleurs), les équipes informatiques et de sécurité peuvent envisager les étapes suivantes :

- Encouragez une configuration robuste des périphériques réseau appartenant aux employés

- Assurez une bonne capacité de mise à jour logicielle à distance, pour maintenir l’hygiène du point de terminaison client à un niveau décent.

- Identifiez et corrigez les vulnérabilités sur les points de terminaison des clients

- Engagez-vous dans des activités de détection et de réponse (chasse aux menaces) sur vos points de terminaison et votre environnement.

J’espère que cet article a attiré l’attention sur un vecteur qui est particulièrement pertinent dans le paysage actuel. Pour plus d’informations sur la propagation locale à domicile, consultez notre webinaire intitulé le Évolution des mécanismes de diffusion des ransomwares en tant que services et des logiciels malveillants où je discute de ce phénomène avec un panel d’experts de professionnels de la cybersécurité. Ou, pour en savoir plus sur les autres développements des ransomwares, consultez notre livre blanc sur le Montée du Ransomware-as-a-Service, auquel j’ai contribué.

Remarque – Cet article est contribué et écrit par Sean Hittel, Ingénieur de sécurité distingué chez ActZero.ai. Il a plus de 20 ans d’expérience dans la conception de nouveaux concepts de moteurs de protection contre les menaces.

ActZero.ai défie la couverture de cybersécurité pour les petites et moyennes entreprises MB et les entreprises du marché intermédiaire. Leur MDR intelligent fournit une surveillance, une protection et une assistance 24h/24 et 7j/7 qui vont bien au-delà des autres solutions logicielles tierces. Leurs équipes de scientifiques des données exploitent des technologies de pointe telles que l’IA et le ML pour faire évoluer les ressources, identifier les vulnérabilités et éliminer plus de menaces en moins de temps. Ils s’associent activement avec les clients pour piloter l’ingénierie de sécurité, augmenter l’efficacité et l’efficience internes et, finalement, construire une posture de cybersécurité mature. Qu’il s’agisse de renforcer une stratégie de sécurité existante ou de servir de ligne de défense principale, ActZero permet la croissance de l’entreprise en permettant aux clients de couvrir davantage de terrain.