Aujourd’hui, le rançongiciel LockBit est l’organisation de cybercriminalité la plus active et la plus prospère au monde. Attribué à un acteur de la menace russe, LockBit est sorti de l’ombre du groupe de rançongiciels Conti, qui a été dissous début 2022.

Le ransomware LockBit a été découvert pour la première fois en septembre 2019 et était auparavant connu sous le nom de ransomware ABCD en raison de l’extension « .abcd virus » observée pour la première fois. LockBit fonctionne comme un modèle Ransomware-as-a-service (RaaS). En bref, cela signifie que les affiliés effectuent un dépôt pour utiliser l’outil, puis partagent le paiement de la rançon avec le groupe LockBit. Il a été rapporté que certains affiliés reçoivent une part aussi élevée que 75 %. Les opérateurs de LockBit ont publié des publicités pour leur programme d’affiliation sur des forums criminels de langue russe indiquant qu’ils n’opéreront pas en Russie ni dans aucun pays de la CEI, et qu’ils ne travailleront pas non plus avec des développeurs anglophones à moins qu’un « garant » russophone ne se porte garant pour eux.

Les vecteurs d’attaque initiaux de LockBit incluent l’ingénierie sociale, telle que le phishing, le spear phishing et la compromission des e-mails professionnels (BEC), l’exploitation d’applications destinées au public, l’embauche de courtiers d’accès initiaux (IAB) et l’utilisation d’informations d’identification volées pour accéder à des comptes valides, tels que protocole de bureau à distance (RDP), ainsi que des attaques de craquage par force brute.

Au cours de l’année dernière Webinaire sur les prévisions mondiales des menaceshébergé par SecurityHQ, nous avons identifié LockBit comme une menace importante et l’avons identifié comme un acteur menaçant auquel il faut prêter une attention particulière en 2022.

Cibles LockBit

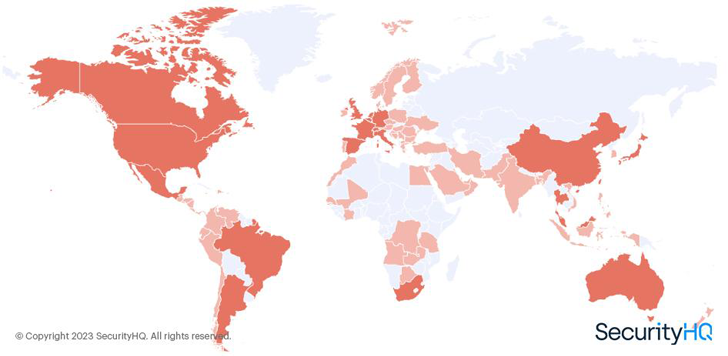

LockBit a généralement concentré ses attaques sur des entités gouvernementales et des entreprises dans divers secteurs, tels que la santé, les services financiers et les biens et services industriels. Le ransomware a été observé ciblant des pays du monde entier, notamment les États-Unis, la Chine, l’Inde, l’Indonésie, l’Ukraine, la France, le Royaume-Uni et l’Allemagne.

Une autre caractéristique intéressante de LockBit est qu’il est programmé de manière à ne pas pouvoir être utilisé dans des attaques contre la Russie ou les pays de la CEI (Commonwealth of Independent States). Il s’agit probablement d’une mesure de précaution prise par le groupe pour éviter toute réaction potentielle du gouvernement russe.

La carte ci-dessous montre les emplacements ciblés par LockBit.

|

| Figure 1 – Analyse SecurityHQ des victimes de LockBit par zone géographique |

Une année chargée pour LockBit

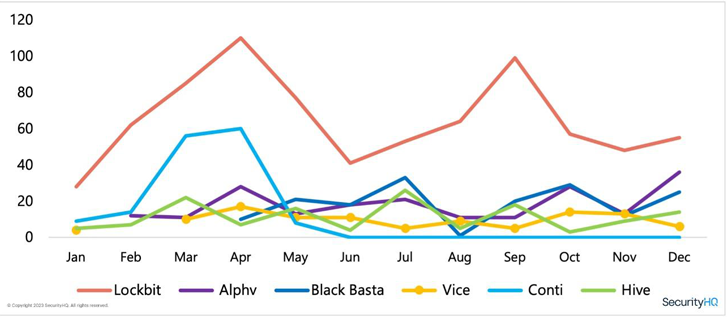

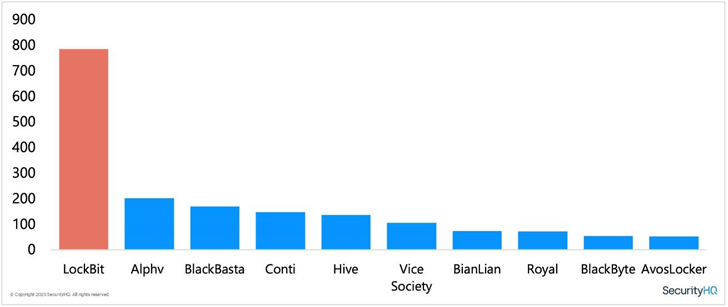

Grâce à l’analyse des données du site de fuite, nous avons pu obtenir une image fidèle du nombre d’attaques réussies que LockBit avait effectuées. En 2022, le groupe a publié plus d’attaques réussies que tout autre groupe de rançongiciels. Nous avons cartographié l’activité de LockBit tout au long de l’année par rapport à d’autres groupes de rançongiciels bien connus. Vous pouvez voir le déclin de Conti lorsque le groupe a commencé à arrêter ses activités. Cependant, il est maintenant signalé que des membres du groupe de rançongiciels Conti autrefois prolifique opèrent désormais au sein des groupes de rançongiciels BlackBasta, BlackByte et Karakurt.

Le graphique ci-dessous montre à quel point LockBit était actif en 2022, par rapport à d’autres groupes de ransomwares.

L’une des caractéristiques uniques de LockBit est leur programme de primes de bogues pour leurs constructeurs et compilateurs de rançongiciels. Le groupe offre une récompense de 1 million de dollars à quiconque peut doxer (révéler publiquement l’identité de) ses propriétaires. C’est une somme importante, et cela montre à quel point LockBit est sérieux quant au maintien de leur anonymat.

Récemment, le groupe a été lié à une attaque contre Royal Mail au Royaume-Uni. Cependant, LockBit a nié toute implication dans l’attaque, déclarant qu’elle avait été menée par une filiale. Ce n’est pas rare pour les groupes de rançongiciels, car ils utilisent souvent des affiliés pour mener des attaques afin de se distancier des conséquences.

Dans l’ensemble, le groupe de rançongiciels LockBit est une organisation de cybercriminalité formidable et sophistiquée qui représente une menace importante pour les entreprises et les organisations du monde entier. Avec un modèle de ransomware en tant que service bien établi, un programme de primes de bogues et une volonté de récompenser ceux qui révèlent leur identité, LockBit est une force avec laquelle il faut compter dans le paysage des menaces.

Qu’est-ce que le RaaS ?

Le ransomware-as-a-service (RaaS) a gagné en popularité ces dernières années. RaaS fait référence à un type de modèle commercial dans lequel les opérateurs de rançongiciels fournissent les logiciels malveillants et les outils à d’autres individus ou groupes criminels organisés pour mener des attaques de rançongiciels, en échange d’une part du paiement de la rançon. Cela permet à des personnes encore moins qualifiées techniquement de participer à attaques de rançongicielsce qui augmente le nombre d’attaques et rend plus difficile le suivi et l’appréhension des agresseurs.

Que faire ensuite

Pour améliorer votre posture de sécurité, il est recommandé aux entreprises de suivre les étapes suivantes :

-

Assurer une détection et une réponse gérées (MDR) est utilisé pour comprendre les activités malveillantes ou anormales, analyser, hiérarchiser et répondre aux menaces rapidement, et protéger vos données, vos personnes et vos processus.

-

S’assurer que les employés sont formés et éduqués sur les dernières menaces de cybersécurité, afin qu’ils sachent comment repérer une attaque et y répondre de la bonne manière.

Pour écouter les experts de SecurityHQ discuter de certaines des plus grandes menaces observées tout au long de 2022, discuter des conséquences d’une violation, avec des prévisions pour 2023, et comment atténuer les menaces de cybersécurité à venir, téléchargez cet enregistrement de webinaire’ Prévisions du paysage mondial des menaces pour 2023‘, en savoir plus.

Note: Cet article est écrit par Aaron Hambleton, directeur pour le Moyen-Orient et l’Afrique chez SecurityHQ. Avec plus de 11 ans d’expérience dans divers secteurs tels que les services financiers, la vente au détail, l’assurance, le gouvernement et les télécommunications, Aaron est certifié GCDA et possède une expertise dans la réponse aux incidents, la chasse aux menaces, la gestion des vulnérabilités, les opérations de cybersécurité, les renseignements sur les menaces et le conseil.