Aujourd’hui, les entreprises sont confrontées à une variété de défis de sécurité tels que les cyberattaques, les exigences de conformité et l’administration de la sécurité des terminaux. Le paysage des menaces évolue constamment et il peut être difficile pour les entreprises de suivre les dernières tendances en matière de sécurité. Les équipes de sécurité utilisent des processus et des solutions de sécurité pour relever ces défis. Ces solutions comprennent des pare-feu, des antivirus, des services de prévention des pertes de données et des XDR (Extended Detection and Response).

Wazuh est une plate-forme de sécurité gratuite et open source qui unifie les capacités XDR et SIEM (System Information and Event Management). Il comprend un agent de sécurité universel pour la collecte de données d’événements à partir de diverses sources et les composants centraux pour l’analyse, la corrélation et l’alerte des événements. Les composants centraux incluent le serveur Wazuh, le tableau de bord et l’indexeur. Wazuh propose une suite de modules capables de fournir une détection et une réponse étendues aux menaces pour les charges de travail sur site et dans le cloud.

Dans cet article, nous mettons l’accent sur les capacités de Wazuh qui sont bénéfiques pour les besoins de sécurité de votre organisation.

Renseignements sur les menaces

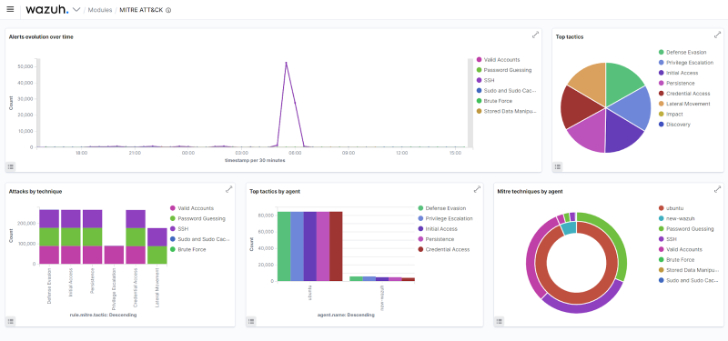

Wazuh inclut le module MITRE ATT&CK avec des règles de détection des menaces prêtes à l’emploi. Le module MITRE ATT&CK fournit des détails qui permettent aux chasseurs de menaces de reconnaître les tactiques, techniques et procédures (TTP) de l’adversaire. Ceux-ci incluent des détails tels que les groupes de menaces, les logiciels et les mesures d’atténuation. Vous pouvez utiliser ces informations pour limiter les menaces ou les endpoints compromis dans votre environnement. Les règles de détection des menaces Wazuh sont mappées avec leurs ID MITRE ATT&CK correspondants.

|

| Fig 1 : Tableau de bord Wazuh MITRE ATT&CK |

Wazuh s’intègre de manière transparente aux solutions tierces de renseignement sur les menaces telles que VirusTotal, MISP, URLHaus et YARA. Ces intégrations permettent de vérifier les hachages de fichiers, les adresses IP et les URL par rapport aux indicateurs de compromission malveillants (IOC) reconnus. L’intégration de Wazuh à ces solutions améliore la sécurité globale de votre entreprise en fournissant des informations supplémentaires sur les menaces potentielles, les activités malveillantes et les IOC.

Une vulnérabilité est une faiblesse ou un défaut de sécurité qui peut être exploité par des menaces pour effectuer des activités malveillantes dans un système informatique. Wazuh propose le module Vulnerability Detector pour aider les entreprises à identifier et hiérarchiser les vulnérabilités dans leurs environnements. Ce module utilise des données provenant de plusieurs flux tels que Canonical, Microsoft, la base de données nationale sur les vulnérabilités (NVD), etc., pour fournir des informations en temps réel sur les vulnérabilités.

Détection et réponse aux menaces

Wazuh utilise ses modules, ses décodeurs, son ensemble de règles et son intégration avec des solutions tierces pour détecter et protéger vos actifs numériques contre les menaces. Ces menaces incluent les logiciels malveillants, le Web, les attaques de réseau, etc.

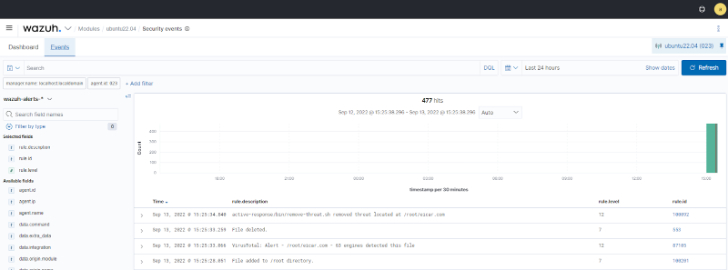

Le module de surveillance de l’intégrité des fichiers Wazuh surveille les répertoires et signale l’ajout, la suppression et les modifications de fichiers. Il est utilisé pour auditer les fichiers sensibles mais peut être combiné avec d’autres intégrations pour détecter les logiciels malveillants. Le module rootcheck est utilisé pour détecter les comportements des rootkits tels que les fichiers cachés, les ports et les processus inhabituels. Le module de réponse active Wazuh fournit des actions de réponse automatisées telles que la mise en quarantaine des systèmes infectés, le blocage du trafic réseau ou l’arrêt des processus de ransomware. La combinaison de ces modules permet une réponse rapide pour atténuer l’impact des cyberattaques.

L’image ci-dessous illustre la combinaison du module FIM, de l’intégration de VirusTotal et du module de réponse active dans la détection et la réponse aux logiciels malveillants téléchargés sur un terminal surveillé.

|

| Fig 2 : Fichier malveillant détecté et supprimé d’un terminal surveillé |

Audit et conformité réglementaire

L’audit de sécurité et la conformité sont deux concepts importants pour toute entreprise qui souhaite se protéger contre les cyberattaques. L’audit de sécurité est le processus systématique d’évaluation des systèmes d’information, des pratiques et des procédures d’une organisation pour identifier les vulnérabilités, évaluer les risques et s’assurer que les contrôles de sécurité fonctionnent comme prévu. La conformité réglementaire fait référence au processus de certification qu’une organisation adhère à un ensemble de normes, réglementations ou lois établies relatives à la sécurité de l’information.

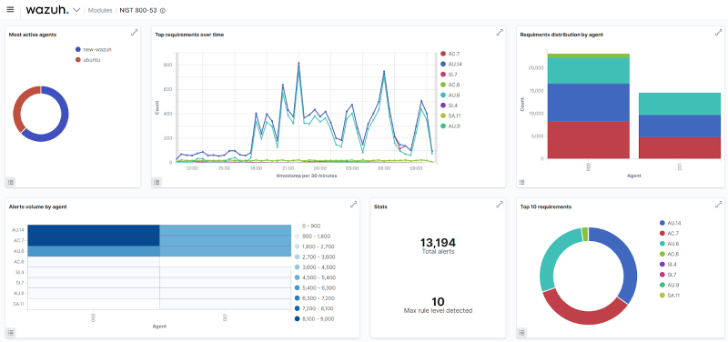

Wazuh aide les entreprises à réussir les audits de sécurité et à répondre aux exigences de conformité réglementaire. Les normes de conformité offrent un ensemble de lignes directrices et de procédures optimales pour garantir la sécurité des systèmes, du réseau et des données d’une organisation. Le respect de ces normes contribue à réduire la probabilité d’une faille de sécurité. Wazuh a divers modules qui aident à répondre aux normes de conformité telles que PCI DSS, GDPR, NIST, etc. Utilisation de la plate-forme Wazuh SIEM et XDR pour se conformer à la conformité PCI DSS montre comment Wazuh joue un rôle important dans le maintien de la conformité PCI pour votre organisation. L’image ci-dessous montre un tableau de bord Wazuh NIST.

|

| Fig 3: Le tableau de bord Wazuh NIST |

Sécurité infonuagique

Les plates-formes cloud fournissent des services qui gèrent les opérations de calcul, de stockage et de mise en réseau via Internet. Les entreprises adoptent largement ces plates-formes cloud en raison de leur accès facile aux ressources, de leur flexibilité et de leur grande évolutivité. Alors que de plus en plus d’organisations tirent parti de l’utilisation du cloud, le maintien de la sécurité de leurs actifs numériques reste essentiel.

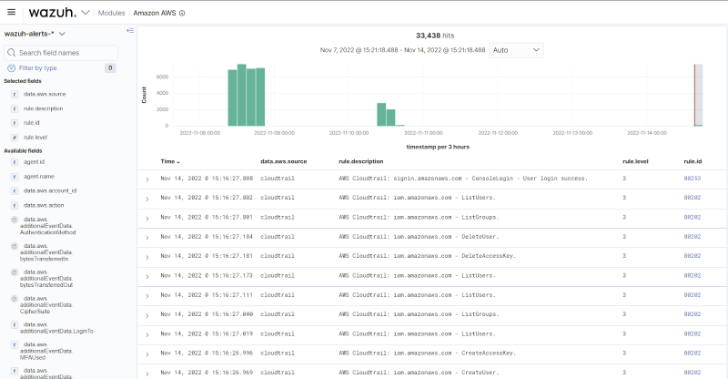

Wazuh est une plate-forme XDR et SIEM unifiée qui offre une visibilité et une surveillance de la sécurité pour les environnements cloud. Il surveille et protège les services cloud exécutés sur Amazon Web Services, Microsoft Azure et Google Cloud Platform. Il y parvient en collectant et en analysant les données d’événements de sécurité à partir de divers composants cloud. Ces données permettent à Wazuh d’effectuer une détection des vulnérabilités, des vérifications de la conformité du cloud, une surveillance de la sécurité et des réponses automatisées aux menaces détectées.

|

| Fig 4 : Wazuh surveille le service AWS CloudTrail |

Durcissement des points finaux

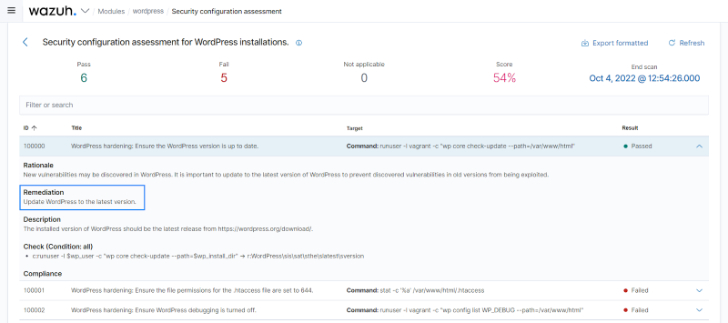

Le module Wazuh SCA effectue des évaluations de configuration sur les systèmes et les applications, garantissant que l’hôte est sécurisé et que la surface de vulnérabilité est réduite. Wazuh utilise des fichiers de stratégie pour analyser les terminaux à la recherche d’erreurs de configuration et de vulnérabilités. Ces fichiers de stratégie sont inclus prêts à l’emploi et basés sur la référence du Center for Internet Security (CIS). Les résultats de l’analyse SCA donnent un aperçu des vulnérabilités présentes sur un terminal surveillé. Ces vulnérabilités vont des défauts de configuration aux versions vulnérables installées des applications et des services. Les contrôles de sécurité ayant échoué sont affichés avec leur correction, offrant aux administrateurs système une voie de résolution rapide.

|

| Fig 5 : Échec de la vérification SCA et de la correction pour une installation WordPress |

Open source

Wazuh a une croissance rapide communauté où les utilisateurs, les développeurs et les contributeurs peuvent poser des questions sur la plateforme et partager des idées collaboratives. La communauté Wazuh fournit aux utilisateurs une assistance gratuite, des ressources et de la documentation.

Wazuh, en tant que plate-forme de sécurité open source, offre une flexibilité et une personnalisation faciles. Les utilisateurs peuvent modifier le code source pour répondre à leurs besoins spécifiques ou ajouter de nouvelles fonctionnalités et capacités. Le code source Wazuh est accessible au public sur le référentiel Wazuh GitHub pour les utilisateurs qui souhaitent effectuer des contrôles de vérification ou des contributions.

Conclusion

Wazuh est une plate-forme gratuite et open source dotée de capacités XDR et SIEM robustes. Avec des fonctionnalités telles que l’analyse des données de journal, la surveillance de l’intégrité des fichiers, la détection des intrusions et la réponse automatisée, Wazuh donne aux entreprises la possibilité de répondre rapidement et efficacement aux incidents de sécurité.