Le malware Ursnif est devenu le dernier malware à perdre ses racines en tant que cheval de Troie bancaire pour se transformer en une porte dérobée générique capable de fournir des charges utiles de niveau supérieur, rejoignant Emotet, Qakbot et TrickBot.

« Il s’agit d’un changement significatif par rapport à l’objectif initial du logiciel malveillant de permettre la fraude bancaire, mais il est cohérent avec le paysage plus large des menaces », ont déclaré les chercheurs de Mandiant Sandor Nemes, Sulian Lebegue et Jessa Valdez. divulgué dans une analyse mercredi.

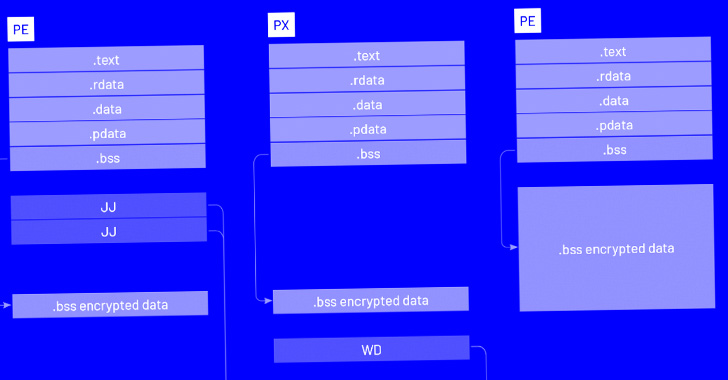

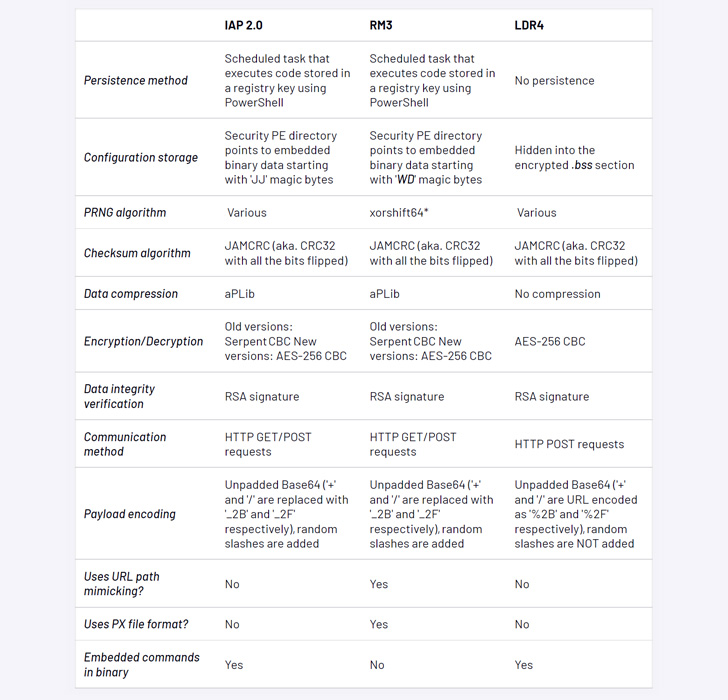

La variante actualisée et refactorisée, repérée pour la première fois par la société de renseignement sur les menaces appartenant à Google dans la nature le 23 juin 2022, a été baptisée LDR4, dans ce qui est considéré comme une tentative de jeter les bases d’opérations potentielles d’extorsion de logiciels de rançon et de vol de données.

Ursnif, également appelé Gozi ou ISFB, est l’une des plus anciennes familles de malwares bancaires, avec les premières attaques documentées remontant aussi loin que 2007. Check Point, en août 2020, a cartographié le « évolution divergente de Gozi » au fil des ans, tout en soulignant son histoire de développement fragmentée.

Près d’un an plus tard, fin juin 2021, un acteur menaçant roumain, Mihai Ionut Paunescu, a été arrêté par les forces de l’ordre colombiennes pour son rôle dans la propagation du logiciel malveillant sur pas moins d’un million d’ordinateurs de 2007 à 2012.

La dernière chaîne d’attaque détaillée par Mandiant démontre l’utilisation d’e-mails de recrutement et de facturation comme vecteur d’intrusion initial pour télécharger un document Microsoft Excel, qui récupère et lance ensuite le malware.

La refonte majeure d’Ursnif s’affranchit de toutes ses fonctionnalités et modules bancaires au profit de la récupération d’un Module VNC et l’obtention d’un shell distant dans la machine compromise, qui sont réalisées en se connectant à un serveur distant pour obtenir lesdites commandes.

« Ces changements peuvent refléter la concentration accrue des acteurs de la menace sur la participation ou l’activation d’opérations de ransomware à l’avenir », ont déclaré les chercheurs.