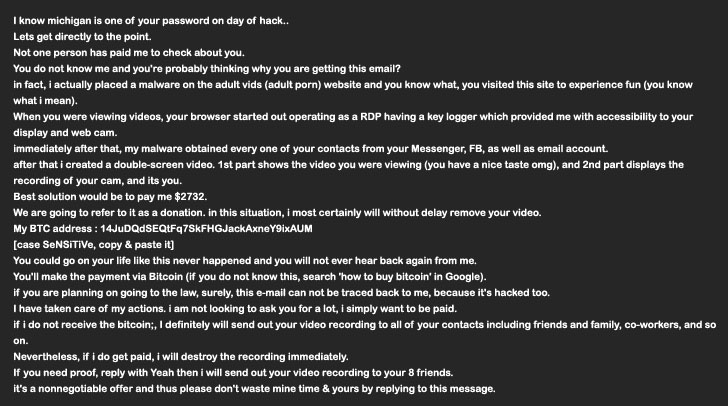

Une nouvelle version du malware MyloBot a été observée pour déployer des charges utiles malveillantes qui sont utilisées pour envoyer des e-mails de sextorsion demandant aux victimes de payer 2 732 $ en monnaie numérique.

MyloBotdétecté pour la première fois en 2018, est connu pour caractéristique un éventail de capacités anti-débogage sophistiquées et de techniques de propagation pour lier les machines infectées à un botnet, sans oublier de supprimer les traces d’autres logiciels malveillants concurrents des systèmes.

La principale de ses méthodes pour échapper à la détection et rester sous le radar comprenait un délai de 14 jours avant d’accéder à ses serveurs de commande et de contrôle et la possibilité d’exécuter des binaires malveillants directement à partir de la mémoire.

MyloBot exploite également une technique appelée processus d’évidement, dans lequel le code d’attaque est injecté dans un processus suspendu et évidé afin de contourner les défenses basées sur les processus. Ceci est réalisé en démappant la mémoire allouée au processus en direct et en la remplaçant par le code arbitraire à exécuter, dans ce cas un fichier de ressources décodé.

« L’exécutable de deuxième étape crée alors un nouveau dossier sous C:\ProgramData« , Natalie Zargarov, chercheuse au Minerva Labs mentionné dans un rapport. « Il cherche svchost.exe sous un répertoire système et l’exécute en état suspendu. En utilisant une technique d’injection APC, il s’injecte dans le processus svchost.exe engendré. »

Injection d’APCsimilaire à l’évidement de processus, est également une technique d’injection de processus qui permet l’insertion de code malveillant dans un processus victime existant via l’appel de procédure asynchrone (APC) file d’attente.

La phase suivante de l’infection consiste à établir la persistance sur l’hôte compromis, en utilisant le pied comme tremplin pour établir des communications avec un serveur distant afin de récupérer et d’exécuter une charge utile qui, à son tour, décode et exécute le logiciel malveillant de dernière étape.

Ce logiciel malveillant est conçu pour abuser du point de terminaison pour envoyer des messages d’extorsion faisant allusion aux comportements en ligne des destinataires, tels que la visite de sites pornographiques, et menaçant de divulguer une vidéo qui aurait été enregistrée en pénétrant par effraction dans la webcam de leur ordinateur.

L’analyse du logiciel malveillant par Minerva Labs révèle également sa capacité à télécharger des fichiers supplémentaires, suggérant que l’acteur de la menace a laissé derrière lui une porte dérobée pour mener d’autres attaques.

« Cet acteur de la menace a eu beaucoup de mal à supprimer le logiciel malveillant et à le garder non détecté, pour ensuite l’utiliser comme expéditeur de courrier d’extorsion », a déclaré Zargarov. « Les botnets sont dangereux précisément à cause de cette menace inconnue à venir. Ils pourraient tout aussi facilement déposer et exécuter des rançongiciels, des logiciels espions, des vers ou d’autres menaces sur tous les terminaux infectés. »