Une version mise à jour d’un chargeur de logiciels malveillants nommé IceXLoader est soupçonné d’avoir compromis des milliers de machines Windows personnelles et d’entreprise à travers le monde.

IceXLoader est un logiciel malveillant de base vendu 118 $ sur les forums clandestins pour une licence à vie. Il est principalement utilisé pour télécharger et exécuter des logiciels malveillants supplémentaires sur des hôtes piratés.

En juin dernier, Fortinet FortiGuard Labs a déclaré avoir découvert une version du cheval de Troie écrite dans le langage de programmation Nim dans le but d’échapper à l’analyse et à la détection.

« Alors que la version découverte en juin (v3.0) ressemblait à un travail en cours, nous avons récemment observé un nouveau chargeur v3.3.3 qui semble être entièrement fonctionnel et comprend une chaîne de livraison en plusieurs étapes », Natalie Zargarov, cybersécurité chercheur chez Minerva Labs, a dit dans un rapport publié mardi.

IceXLoader est traditionnellement distribué par le biais de campagnes de phishing, les e-mails contenant des archives ZIP fonctionnant comme un déclencheur pour déployer le malware. Les chaînes d’infection ont tiré parti d’IceXLoader pour fournir des mineurs de DarkCrystal RAT et de crypto-monnaie.

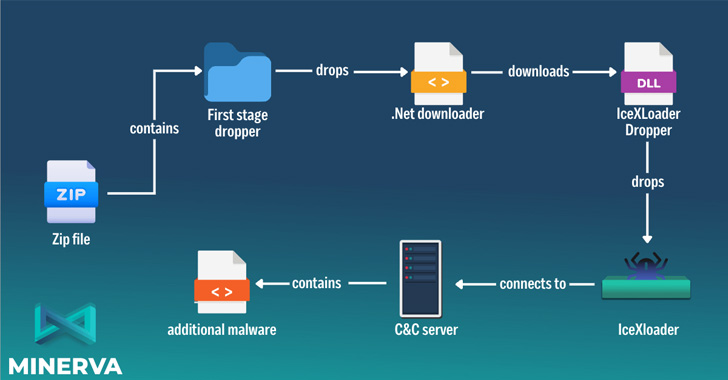

Dans la séquence d’attaque détaillée par Minerva Labs, le fichier ZIP s’est avéré héberger un compte-gouttesqui supprime un téléchargeur basé sur .NET qui, comme son nom l’indique, télécharge une image PNG (« Ejvffhop.png ») à partir d’une URL codée en dur.

Ce fichier image, un autre compte-gouttes, est ensuite converti en un tableau d’octets, ce qui lui permet effectivement de décrypter et d’injecter IceXLoader dans un nouveau processus en utilisant une technique appelée processus d’évidement.

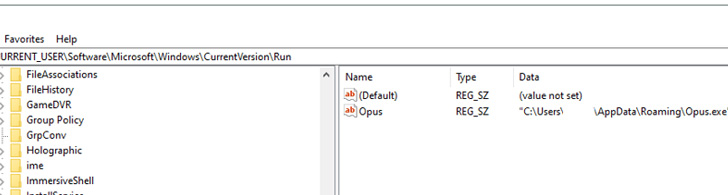

La version 3.3.3 d’IceXLoader, comme son prédécesseur, est écrite en Nim et est équipée pour collecter les métadonnées du système, qui sont toutes exfiltrées vers un domaine distant contrôlé par l’attaquant, en attendant d’autres commandes émises par le serveur.

Les commandes incluent la possibilité de redémarrer et de désinstaller le chargeur de logiciels malveillants et d’arrêter son exécution. Mais sa principale caractéristique est de télécharger et d’exécuter des logiciels malveillants de niveau supérieur sur disque ou sans fichier en mémoire.

Minerva Labs a déclaré qu’un fichier de base de données SQLite hébergé sur le serveur de commande et de contrôle (C2) est continuellement mis à jour avec des informations sur des milliers de victimes, ajoutant qu’il est en train d’informer les entreprises concernées.