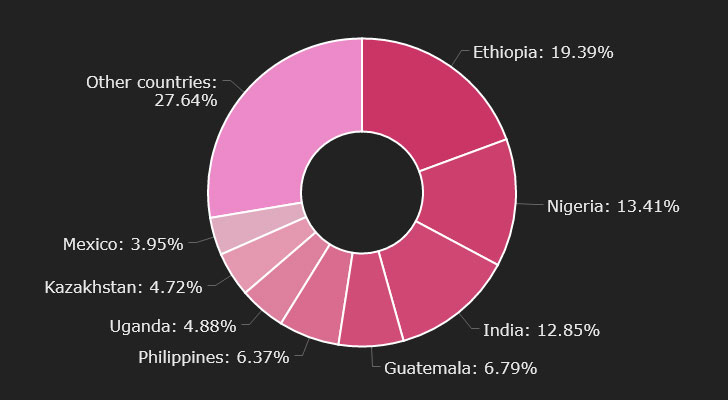

Les utilisateurs de crypto-monnaie en Éthiopie, au Nigéria, en Inde, au Guatemala et aux Philippines sont ciblés par une nouvelle variante du botnet Phorpiex appelée twizt qui a entraîné le vol de pièces virtuelles s’élevant à 500 000 $ au cours de la dernière année.

La société de sécurité israélienne Check Point Research, qui a détaillé les attaques, a déclaré que la dernière version évolutive « permet au botnet de fonctionner avec succès sans [command-and-control] serveurs », ajoutant qu’il prend en charge pas moins de 35 portefeuilles associés à différentes blockchains, notamment Bitcoin, Ethereum, Dash, Dogecoin, Litecoin, Monero, Ripple et Zilliqa, pour faciliter le vol de crypto.

Phorpiex, également connu sous le nom de Trik, est connu pour ses campagnes de spam par sextorsion et de rançongiciels ainsi que pour le cryptojacking, un système qui exploite les appareils des cibles tels que les ordinateurs, les smartphones et les serveurs pour exploiter secrètement la crypto-monnaie sans leur consentement ou leur connaissance.

Il est également tristement célèbre pour son utilisation d’une technique appelée coupure de crypto-monnaie, qui consiste à voler de la crypto-monnaie au cours d’une transaction en déployant un logiciel malveillant qui remplace automatiquement l’adresse de portefeuille prévue par l’adresse de portefeuille de l’acteur de la menace. Check Point a déclaré avoir identifié 60 portefeuilles Bitcoin uniques et 37 portefeuilles Ethereum utilisés par Phorpiex.

Alors que les opérateurs de botnet ont fermé et mis leur code source en vente sur un forum de cybercriminalité sur le dark web en août 2021, les serveurs de commande et de contrôle (C&C) ont refait surface à peine deux semaines plus tard pour distribuer Twizt, une charge utile non découverte auparavant qui peut déployer logiciels malveillants supplémentaires et fonctionnent en mode peer-to-peer, éliminant ainsi le besoin d’un serveur C&C centralisé.

La fonction d’écrêtage présente également un avantage supplémentaire en ce sens qu’une fois déployée, elle peut fonctionner même en l’absence de serveurs C&C et siphonner l’argent des portefeuilles des victimes. « Cela signifie que chacun des ordinateurs infectés peut agir comme un serveur et envoyer des commandes à d’autres robots d’une chaîne », Alexey Bukhteyev de Check Point. mentionné dans un rapport. « L’émergence de telles fonctionnalités suggère que le botnet peut devenir encore plus stable et donc plus dangereux. »

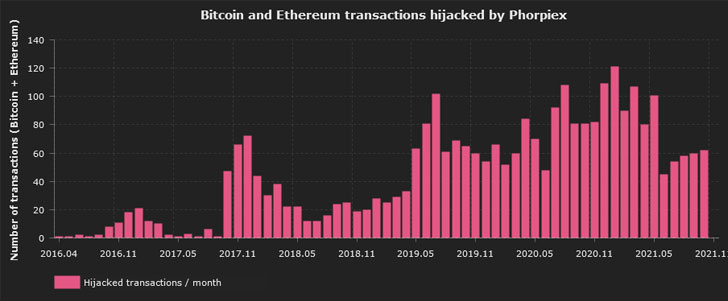

Des robots infectés par Phorpiex ont été repérés dans 96 pays, avec en tête l’Éthiopie, le Nigéria et l’Inde. On estime également que le botnet a détourné environ 3 000 transactions pour une valeur totale d’environ 38 Bitcoin et 133 Ether. Il convient toutefois de noter que le botnet est conçu pour interrompre son exécution si les paramètres régionaux du système infecté sont par défaut l’Ukraine, ce qui suggère que les opérateurs de botnet sont originaires de la nation d’Europe de l’Est.

« Un logiciel malveillant doté de la fonctionnalité d’un ver ou d’un virus peut continuer à se propager de manière autonome pendant longtemps sans aucune autre implication de ses créateurs », a déclaré Bukhteyev. « Au cours de la dernière année, Phorpiex a reçu une mise à jour importante qui l’a transformé en un botnet peer-to-peer, lui permettant d’être géré sans avoir d’infrastructure centralisée. Les serveurs C&C peuvent désormais changer leurs adresses IP et émettre des commandes, se cachant parmi les victimes du botnet. »