Une analyse de la variante Linux d’une nouvelle souche de ransomware appelée BlackSuit a couvert des similitudes importantes avec une autre famille de ransomware appelée Royal.

Trend Micro, qui a examiné une version x64 VMware ESXi ciblant les machines Linux, a déclaré avoir identifié un « degré extrêmement élevé de similitude » entre Royal et BlackSuit.

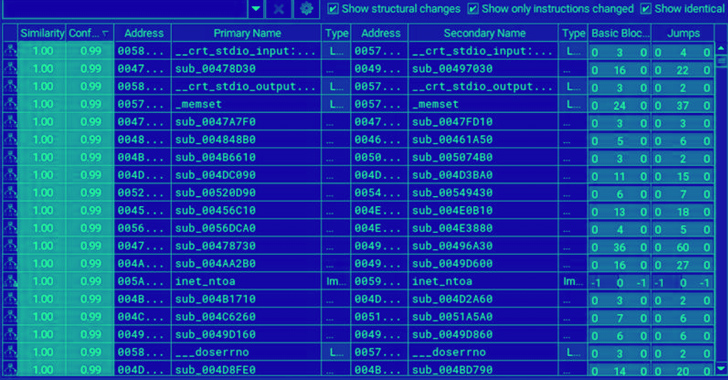

« En fait, ils sont presque identiques, avec 98 % de similitudes dans les fonctions, 99,5 % de similitudes dans les blocs et 98,9 % de similitudes dans les sauts basés sur BinDiff, un outil de comparaison pour les fichiers binaires », ont déclaré les chercheurs de Trend Micro. indiqué.

Une comparaison des artefacts Windows a identifié 93,2 % de similitude dans les fonctions, 99,3 % dans les blocs de base et 98,4 % dans les sauts basés sur BinDiff.

Costume noir est apparu pour la première fois début mai 2023, lorsque l’unité 42 de Palo Alto Networks a attiré l’attention sur sa capacité à cibler à la fois les hôtes Windows et Linux.

Conformément à d’autres groupes de rançongiciels, il exécute un système de double extorsion qui vole et crypte des données sensibles dans un réseau compromis en échange d’une compensation monétaire. Les données associées à une seule victime ont été répertoriées sur son site Web sombre.

Les dernières découvertes de Trend Micro montrent que BlackSuit et Royal utilisent l’AES d’OpenSSL pour le cryptage et utilisent des cryptage intermittent techniques pour accélérer le processus de cryptage.

Mis à part les chevauchements, BlackSuit intègre des arguments de ligne de commande supplémentaires et évite une liste différente de fichiers avec des extensions spécifiques lors de l’énumération et du cryptage.

« L’émergence du rançongiciel BlackSuit (avec ses similitudes avec Royal) indique qu’il s’agit soit d’une nouvelle variante développée par les mêmes auteurs, soit d’un imitateur utilisant un code similaire, soit d’une filiale du gang de rançongiciels Royal qui a mis en œuvre des modifications à la famille d’origine, » a déclaré Trend Micro.

Étant donné que Royal est une émanation de l’ancienne équipe Conti, il est également possible que « BlackSuit ait émergé d’un groupe dissident au sein du gang de rançongiciels Royal d’origine », a théorisé la société de cybersécurité.

Le développement souligne une fois de plus l’état constant de flux dans le écosystème de rançongicielsalors même que de nouveaux acteurs menaçants émergent pour modifier les outils existants et générer des profits illicites.

🔐 Maîtriser la sécurité des API : Comprendre votre véritable surface d’attaque

Découvrez les vulnérabilités inexploitées de votre écosystème d’API et prenez des mesures proactives pour une sécurité à toute épreuve. Rejoignez notre webinaire perspicace !

Cela inclut une nouvelle initiative de ransomware-as-a-service (RaaS) portant le nom de code Pas de fuite selon Cyble, il permet à ses opérateurs et affiliés de tirer parti des méthodes de triple extorsion pour maximiser l’impact d’une attaque réussie.

La triple extorsion fait référence à un approche à trois volets dans lequel l’exfiltration et le cryptage des données sont associés à des attaques par déni de service distribué (DDoS) contre les cibles dans le but de perturber leurs activités et de les contraindre à payer la rançon.

Le service DDoS, par Cyble, est disponible moyennant des frais supplémentaires de 500 000 $, les opérateurs imposant des conditions interdisant aux affiliés de frapper des entités situées dans la Communauté des États indépendants (CEI) des pays.

![Comment masquer la barre de navigation sur la tablette Samsung [Swipe Gestures]](https://media.techtribune.net/uploads/2022/07/hide-navigation-bar-samsung-1-180x135.jpg)