Les chercheurs en cybersécurité ont dévoilé un logiciel malveillant personnalisé auparavant non documenté et furtif appelé ChaussetteDétour qui ciblait les sous-traitants de la défense basés aux États-Unis dans le but d’être utilisé comme implant secondaire sur des hôtes Windows compromis.

« SockDetour est une porte dérobée qui est conçue pour rester furtivement sur les serveurs Windows compromis afin qu’elle puisse servir de porte dérobée de secours en cas de défaillance de la principale, » Unit 41 Threat Intelligence de Palo Alto Networks. mentionné dans un rapport publié jeudi. « Il est difficile à détecter, car il fonctionne sans fichier et sans socket sur des serveurs Windows compromis. »

Plus inquiétant encore, on pense que SockDetour a été utilisé dans des attaques depuis au moins juillet 2019, sur la base d’un horodatage de compilation sur l’échantillon, ce qui implique que la porte dérobée a réussi à échapper à la détection pendant plus de deux ans et demi.

Les attaques ont été attribuées à un cluster de menaces qu’il suit sous le nom de TiltedTemple (alias DEV-0322 par Microsoft), qui est désigné surnom pour un groupe de piratage opérant en Chine et a joué un rôle déterminant dans l’exploitation des failles zero-day dans Zoho ManageEngine ADSelfService Plus et ServiceDesk. Plus les déploiements comme rampe de lancement pour les attaques de logiciels malveillants l’année dernière.

Les liens avec TiltedTemple proviennent de chevauchements dans l’infrastructure d’attaque, l’un des serveurs de commande et de contrôle (C2) qui a été utilisé pour faciliter la distribution de logiciels malveillants pour les campagnes de fin 2021 hébergeant également la porte dérobée SockDetour, aux côtés d’un utilitaire de vidage de mémoire et de nombreux shells Web pour l’accès à distance.

L’unité 42 a déclaré avoir découvert des preuves d’au moins quatre sous-traitants de la défense ciblés par la nouvelle vague d’attaques, entraînant la compromission de l’un d’entre eux.

Les intrusions sont également antérieures d’un mois aux attaques qui se sont produites via les serveurs Zoho ManageEngine compromis en août 2021. L’analyse de la campagne a révélé que SockDetour a été livré d’un serveur FTP externe au serveur Windows Internet d’un entrepreneur de la défense basé aux États-Unis le 27 juillet 2021.

« Le serveur FTP qui hébergeait SockDetour était un serveur de stockage en réseau (NAS) compromis du fournisseur QNAP (Quality Network Appliance Provider) pour les petits bureaux et les bureaux à domicile (SOHO) « , ont souligné les chercheurs. « Le serveur NAS est connu pour avoir de multiples vulnérabilités, y compris un exécution de code à distance vulnérabilité, CVE-2021-28799. »

De plus, le même serveur aurait déjà été infecté par le rançongiciel QLocker, ce qui soulève la possibilité que l’acteur de TiltedTemple ait exploité la faille susmentionnée pour obtenir un accès initial non autorisé.

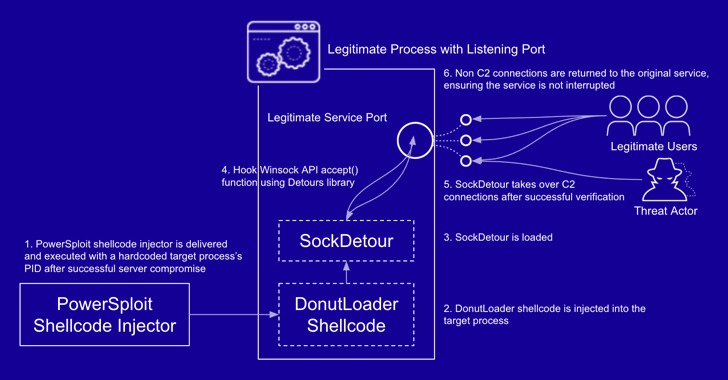

SockDetour, pour sa part, est conçu comme une porte dérobée qui détourne les sockets réseau des processus légitimes pour établir son propre canal C2 crypté, suivi du chargement d’un fichier DLL de plug-in non identifié récupéré sur le serveur.

« Ainsi, SockDetour ne nécessite ni l’ouverture d’un port d’écoute à partir duquel recevoir une connexion ni l’appel à un réseau externe pour établir un canal C2 distant », ont déclaré les chercheurs. « Cela rend la porte dérobée plus difficile à détecter à la fois au niveau de l’hôte et du réseau. »