Une entreprise de vente au détail d’ordinateurs basée aux États-Unis a été la cible d’un implant jusqu’alors inconnu appelé Trottoir dans le cadre d’une récente campagne menée par un groupe chinois avancé de menace persistante principalement connu pour désigner des entités en Asie de l’Est et du Sud-Est.

La société de cybersécurité slovaque ESET a attribué le malware à une menace persistante avancée qu’il traque sous le surnom de SparklingGoblin, un adversaire qui serait lié au groupe de coordination Winnti, notant ses similitudes avec une autre porte dérobée baptisée Passage clouté qui a été utilisé par le même acteur menaçant en 2019.

« SideWalk est une porte dérobée modulaire qui peut charger dynamiquement des modules supplémentaires envoyés depuis son C&C [command-and-control] serveur, utilise Google Docs comme résolveur de chute morte, et Travailleurs Cloudflare en tant que serveur C&C », les chercheurs ESET Thibaut Passilly et Mathieu Tartare mentionné dans un rapport publié mardi. « Il peut également gérer correctement la communication derrière un proxy. »

Depuis sa première apparition dans le paysage des menaces en 2019, SparklingGoblin a été lié à plusieurs attaques visant des universités de Hong Kong à l’aide de portes dérobées telles que Spyder et ShadowPad, ce dernier étant devenu un malware de choix parmi plusieurs clusters de menaces chinois ces dernières années.

Au cours de la dernière année, le collectif a touché un large éventail d’organisations et de secteurs verticaux à travers le monde, avec un accent particulier sur les institutions universitaires situées à Bahreïn, au Canada, en Géorgie, en Inde, à Macao, à Singapour, en Corée du Sud, à Taïwan et aux États-Unis. Les autres entités ciblées incluent les sociétés de médias, les organisations religieuses, les plateformes de commerce électronique, les fabricants d’ordinateurs et de produits électroniques et les gouvernements locaux.

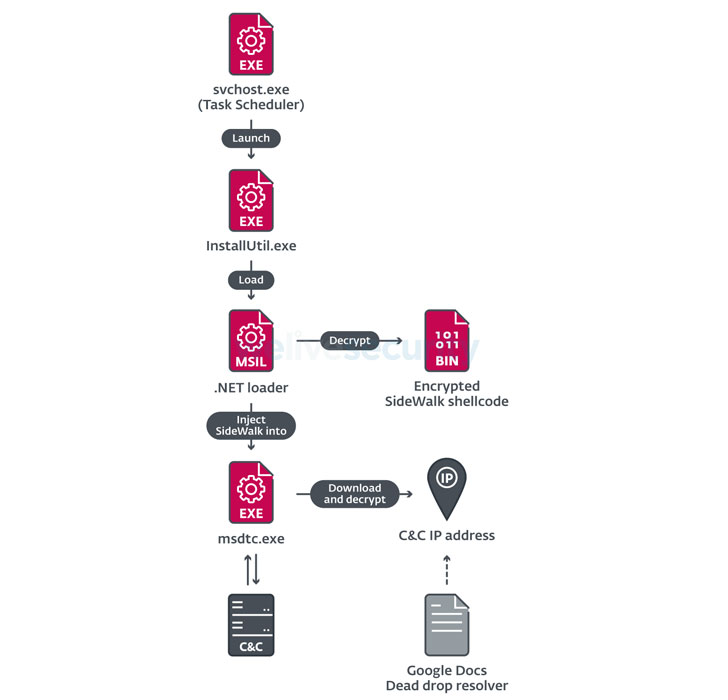

SideWalk est caractérisé comme un shellcode crypté, qui est déployé via un chargeur .NET qui se charge de « lire le shellcode crypté à partir du disque, de le décrypter et de l’injecter dans un processus légitime en utilisant le processus de creusement technique. » La phase suivante de l’infection commence lorsque SideWalk établit des communications avec le serveur C&C, le logiciel malveillant récupérant l’adresse IP cryptée à partir d’un document Google Docs.

« L’adresse IP déchiffrée est 80.85.155[.]80. Ce serveur C&C utilise un certificat auto-signé pour le facebookint[.]domaine com. Ce domaine a été attribué à BARIUM par Microsoft, ce qui chevauche partiellement ce que nous définissons comme Winnti Group. Comme cette adresse IP n’est pas la première à être utilisée par le malware, elle est considérée comme l’adresse de secours », ont déclaré les chercheurs.

Outre l’utilisation du protocole HTTPS pour les communications C&C, SideWalk est conçu pour charger des plug-ins arbitraires envoyés depuis le serveur, amasser des informations sur les processus en cours et exfiltrer les résultats vers le serveur distant.

« SideWalk est une porte dérobée auparavant non documentée utilisée par le groupe SparklingGoblin APT. Elle a probablement été produite par les mêmes développeurs que ceux derrière CROSSWALK, avec lesquels elle partage de nombreuses structures de conception et détails de mise en œuvre », ont conclu les chercheurs.