Une entité gouvernementale anonyme associée aux Émirats arabes unis (EAU) a été ciblée par un acteur de menace iranien probable pour violer le serveur Microsoft Exchange de la victime avec une porte dérobée « simple mais efficace » surnommée PowerExchange.

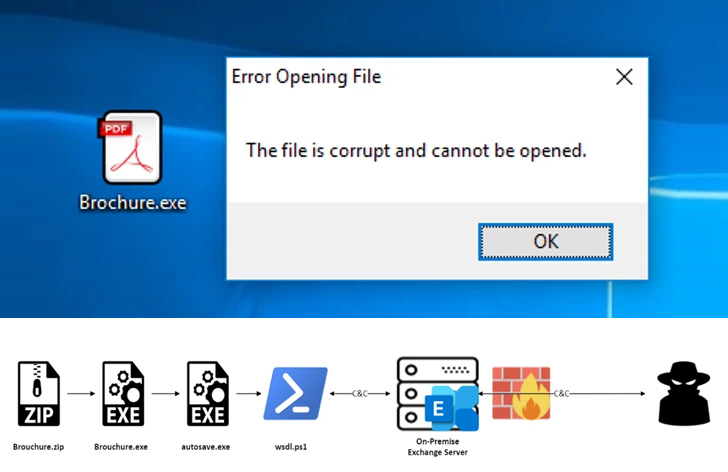

Selon un nouveau rapport de Fortinet FortiGuard Labs, l’intrusion reposait sur le phishing par e-mail comme voie d’accès initiale, conduisant à l’exécution d’un exécutable .NET contenu avec une pièce jointe ZIP.

Le binaire, qui se fait passer pour un document PDF, fonctionne comme un compte-gouttes pour exécuter la charge utile finale, qui lance ensuite la porte dérobée.

PowerExchange, écrit en PowerShell, utilise des fichiers texte joints aux e-mails pour la communication de commande et de contrôle (C2). Il permet à l’auteur de la menace d’exécuter des charges utiles arbitraires et de télécharger des fichiers depuis et vers le système.

L’implant personnalisé y parvient en utilisant les services Web Exchange (SAP) API pour se connecter au serveur Exchange de la victime et utilise une boîte aux lettres sur le serveur pour envoyer et recevoir des commandes codées de son opérateur.

« Le serveur Exchange est accessible depuis Internet, ce qui permet d’économiser la communication C2 vers des serveurs externes à partir des appareils des organisations », ont déclaré les chercheurs de Fortinet. a dit. « Il agit également comme un proxy permettant à l’attaquant de se masquer. »

Cela dit, on ne sait pas actuellement comment l’auteur de la menace a réussi à obtenir les informations d’identification du domaine pour se connecter au serveur Exchange cible.

L’enquête de Fortinet a également découvert des serveurs Exchange qui étaient protégés par plusieurs shells Web, dont l’un s’appelle ÉchangeSangsue (alias System.Web.ServiceAuthentication.dll), pour obtenir un accès à distance persistant et voler les informations d’identification des utilisateurs.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

PowerExchange est suspecté d’être une version améliorée de TriFivequi était auparavant utilisé par l’acteur national iranien APT34 (alias OilRig) dans des intrusions ciblant des organisations gouvernementales au Koweït.

En outre, la communication via des serveurs Exchange accessibles sur Internet est une tactique éprouvée adoptée par les acteurs d’OilRig, comme observé dans le cas de Karkoff et MrPerfectionManager.

« L’utilisation du serveur Exchange de la victime pour le canal C2 permet à la porte dérobée de se fondre dans le trafic bénin, garantissant ainsi que l’auteur de la menace peut facilement éviter presque toutes les détections et corrections basées sur le réseau à l’intérieur et à l’extérieur de l’infrastructure de l’organisation cible », ont déclaré les chercheurs.