Les chercheurs en cybersécurité ont découvert de nouveaux échantillons de logiciels malveillants appelés RapperBot qui sont utilisés pour créer un botnet capable de lancer des attaques par déni de service distribué (DDoS) contre des serveurs de jeux.

« En fait, il s’avère que cette campagne ressemble moins à RapperBot qu’à une campagne plus ancienne qui est apparue en février puis a mystérieusement disparu à la mi-avril », ont déclaré Joie Salvio et Roy Tay, chercheurs de Fortinet FortiGuard Labs. a dit dans un rapport de mardi.

RapperBot, qui a été documenté pour la première fois par la société de sécurité réseau en août 2022, est connu pour utiliser exclusivement des serveurs SSH de force brute configurés pour accepter authentification par mot de passe.

Le malware naissant est fortement inspiré du botnet Mirai, dont le code source a été divulgué en octobre 2016, entraînant l’apparition de plusieurs variantes.

Ce qui est remarquable dans la version mise à jour de RapperBot, c’est sa capacité à exécuter la force brute Telnet, en plus de prendre en charge les attaques DoS à l’aide de l’encapsulation de routage générique (GRE) protocole de tunnellisation.

« Le code de forçage brutal Telnet est conçu principalement pour l’auto-propagation et ressemble à l’ancien botnet Mirai Satori », ont déclaré les chercheurs.

Cette liste d’informations d’identification en clair codées en dur, qui sont des informations d’identification par défaut associées aux appareils IoT, est intégrée dans le binaire au lieu de la récupérer à partir d’un serveur de commande et de contrôle (C2), un comportement qui a été observé dans les artefacts détectés après Juillet 2022.

Une effraction réussie est suivie d’un signalement des informations d’identification utilisées au serveur C2 et de l’installation de la charge utile RapperBot sur l’appareil piraté.

Fortinet a déclaré que le logiciel malveillant est conçu pour cibler uniquement les appliances qui s’exécutent sur les architectures ARM, MIPS, PowerPC, SH4 et SPARC, et arrêter son mécanisme d’auto-propagation s’ils s’exécutent sur des chipsets Intel.

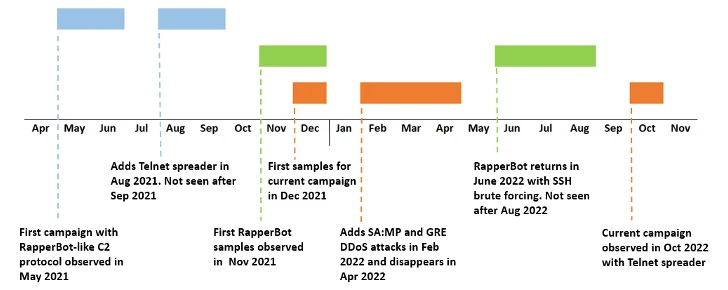

De plus, il a été constaté que la campagne d’octobre 2022 partageait des chevauchements avec d’autres opérations impliquant le logiciel malveillant dès mai 2021, le module d’épandage Telnet faisant sa première apparition en août 2021, pour être supprimé dans les échantillons ultérieurs et réintroduit le mois dernier. .

« Sur la base des similitudes indéniables entre cette nouvelle campagne et la campagne RapperBot précédemment signalée, il est fort probable qu’elles soient exploitées par un seul acteur de la menace ou par différents acteurs de la menace ayant accès à un code source de base partagé en privé », ont déclaré les chercheurs. conclu.