Oubliez les complots de refroidisseurs d’eau ou les batailles de salle de réunion. Il y a une nouvelle guerre au bureau. Alors que les entreprises poussent leur personnel à retourner dans les espaces de travail communs, de nombreux travailleurs ne veulent pas vraiment le faire – plus de 50 pour cent des employés préféreraient démissionner, selon recherche par EY.

Alors que les équipes RH s’inquiètent pour le cœur et l’esprit du personnel, les professionnels de la sécurité informatique ont un plan de bataille différent à rédiger : comment sécuriser la nouvelle norme du lieu de travail hybride.

Le compromis entre convivialité et sécurité

La plus grande vulnérabilité d’une entreprise reste son personnel. Dans un lieu de travail hybride, une stratégie Zero Trust signifie une sécurité toujours plus stricte. L’AMF qu’une entreprise choisit affecte la difficulté de se connecter aux e-mails, aux tableaux de bord, aux outils de workflow, à la documentation client, etc. Ou, au contraire, à quel point la sécurité d’accès est poreuse.

Imaginez maintenant ce scénario. Un employé ouvre un portail d’entreprise, confirme une invite sur une application d’entreprise sur son téléphone, et c’est tout. Elle a été authentifiée de manière transparente par un facteur de possession fort en utilisant son numéro de téléphone mobile enregistré par rapport à la carte SIM. Rien à retenir, rien à oublier, pas de jetons et pas de codes à taper contre un compte à rebours.

Les « points de fin » sont humains

Afin de mettre en place une politique Zero Trust à la fois efficace et accessible, il est temps d’arrêter de considérer les employés comme des « end points », et de s’attaquer aux habitudes humaines en matière de sécurité. Par exemple, un Sondage Twitter par tru.ID a révélé que 40 % des personnes utilisent un « système mental » pour les mots de passe.

Ces systèmes mentaux sont dans une course entre complexité et mémoire. Les mots de passe doivent maintenant être longs, compliqués et absurdes – et même ceux-ci sont toujours violés, grâce à des fuites de bases de données ou à des escroqueries par hameçonnage. Ce n’est tout simplement pas durable.

Des facteurs inhérents tels que la biométrie impliquent toujours des frictions à mettre en place et à utiliser. Comme nous le savons d’après la reconnaissance du visage ou des empreintes digitales sur nos téléphones, la biométrie ne fonctionne pas toujours du premier coup et nécessite toujours un basculement par mot de passe. De plus, tous les niveaux d’accès ne nécessitent pas une sécurité aussi stricte.

Facteur de possession à l’aide de l’authentification du réseau mobile

Sur le spectre entre les mots de passe et la biométrie se trouve le facteur de possession – le plus souvent le téléphone mobile. C’est ainsi que les applications SMS OTP et d’authentification sont nées, mais celles-ci comportent des risques de fraude, des problèmes d’utilisation et ne sont plus la meilleure solution.

La solution de vérification la plus simple et la plus solide a toujours été avec nous – en utilisant la sécurité renforcée de la carte SIM qui se trouve dans chaque téléphone mobile. Les réseaux mobiles authentifient les clients à tout moment pour autoriser les appels et les données. La carte SIM utilise une sécurité cryptographique avancée et constitue une forme établie de vérification en temps réel qui ne nécessite aucune application ou jeton matériel distinct.

Cependant, la vraie magie de l’authentification basée sur la carte SIM est qu’elle ne nécessite aucune action de l’utilisateur. C’est déjà là.

Maintenant, Les API de tru.ID ouvrent l’authentification réseau basée sur la carte SIM pour les développeurs de créer des expériences de vérification fluides mais sécurisées.

Toute préoccupation concernant la confidentialité est atténuée par le fait que tru.ID ne traite pas les informations personnellement identifiables entre le réseau et les API. C’est purement une recherche basée sur l’URL.

Connexion sans mot de passe : Zéro effort de l’utilisateur et Zero Trust Security

L’une des façons d’utiliser les API tru.ID consiste à créer une solution sans mot de passe pour la connexion à distance à l’aide d’une application compagnon pour accéder à un système d’entreprise. En mettant en œuvre une interaction en un clic sur un téléphone mobile, les entreprises peuvent éliminer les frictions des utilisateurs liées à la sécurité renforcée et au risque d’erreur humaine.

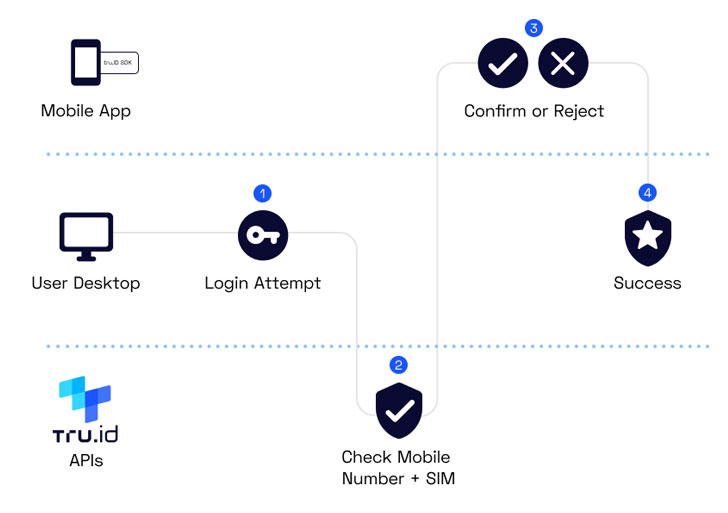

Voici un exemple de workflow pour une application compagnon de connexion d’entreprise utilisant les API tru.ID :

Préface : l’application officielle de l’entreprise est installée sur son téléphone. L’application d’entreprise intègre des API de vérification tru.ID.

- L’utilisateur tente de se connecter à un système d’entreprise (e-mail, tableau de bord de données, etc.). Cela peut être sur ordinateur de bureau ou mobile.

- Le système identifie l’utilisateur qui tente de se connecter et envoie une notification push.

- L’appareil mobile et l’application d’entreprise reçoivent la notification push et l’utilisateur est invité à confirmer ou à rejeter la tentative de connexion. Si ce sont eux qui se connectent, ils approuveront.

- Lorsque l’utilisateur approuve, une demande est adressée à l’API tru.ID via un backend pour créer une URL de vérification pour le numéro de téléphone enregistré de cet utilisateur.

- L’application de l’entreprise demandera ensuite à vérifier l’URL via la connexion de données mobile à l’aide d’un SDK tru.ID. C’est l’étape où l’opérateur de réseau mobile et tru.ID vérifient que le numéro de téléphone de l’appareil actuel correspond au numéro de téléphone que l’utilisateur a enregistré sur le système de connexion. Notez qu’aucune PII n’est échangée. Il s’agit purement d’une recherche basée sur une URL.

- Une fois la demande terminée, le système sera informé par tru.ID si la demande de vérification de l’URL et la correspondance du numéro de téléphone ont réussi. Ceci est réalisé via un webhook.

- Si la vérification du numéro de téléphone a réussi, l’utilisateur est connecté.

Bien qu’il y ait un certain nombre d’étapes dans cette approche, il est important de noter que l’utilisateur n’a qu’une seule action : Confirmer ou Rejeter la connexion.

Commencer

Vous pouvez commencer à tester gratuitement et faire votre premier appel API en quelques minutes – il suffit de vous inscrire avec tru.ID ou de vérifier le Documentation. tru.ID souhaite avoir des nouvelles de la communauté pour discuter d’études de cas.