L’acteur de la menace persistante avancée (APT) connu sous le nom de L’équipe Tonto a mené une attaque infructueuse contre la société de cybersécurité Group-IB en juin 2022.

L’entreprise basée à Singapour a dit qu’il a détecté et bloqué des e-mails de phishing malveillants provenant du groupe ciblant ses employés. C’est aussi la deuxième attaque visant le Groupe-IB, dont la première a eu lieu en mars 2021.

L’équipe Tonto, également appelée Bronze Huntley, Cactus PeteEarth Akhlut, Karma Panda et UAC-0018, est un groupe de piratage chinois présumé qui a été lié à des attaques ciblant un large éventail d’organisations en Asie et en Europe de l’Est.

L’acteur est connu pour être actif depuis au moins 2009 et on dit qu’il partager des liens au Troisième Département (3PLA) du Shenyang TRB de l’Armée populaire de libération (Unité 65016).

Les chaînes d’attaque impliquent des leurres de harponnage contenant des pièces jointes malveillantes créées à l’aide de la boîte à outils d’exploitation Royal Road Rich Text Format (RTF) pour supprimer des portes dérobées telles que Bisonal, Dexbia et ShadowPad (alias PoisonPlug).

« Une méthode un peu différente […] utilisé par cet acteur malveillant dans la nature est l’utilisation d’adresses e-mail d’entreprise légitimes, très probablement obtenues par hameçonnage, pour envoyer des e-mails à d’autres utilisateurs », Trend Micro divulgué en 2020. « L’utilisation de ces e-mails légitimes augmente les chances que les victimes cliquent sur la pièce jointe, infectant leurs machines avec des logiciels malveillants. »

Le collectif contradictoire, en mars 2021, est également apparu comme l’un des acteurs de la menace pour exploiter les failles ProxyLogon dans Microsoft Exchange Server pour frapper les sociétés de cybersécurité et d’approvisionnement basées en Europe de l’Est.

Coïncidant avec l’invasion militaire russe de l’Ukraine l’année dernière, l’équipe Tonto a été observée ciblant des entreprises scientifiques et techniques russes et des agences gouvernementales avec le malware Bisonal.

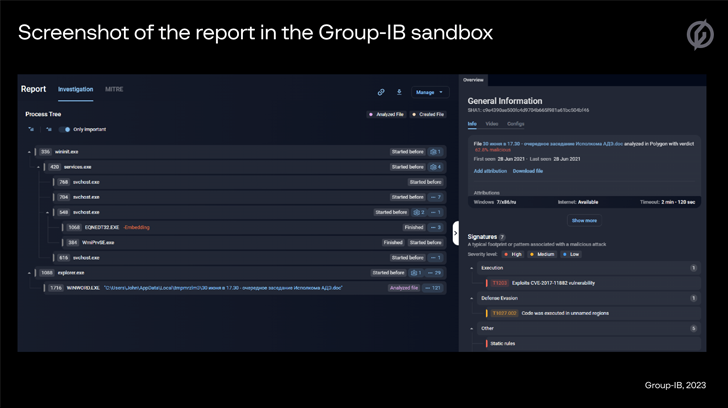

La tentative d’attaque contre Group-IB n’est pas différente en ce sens que l’acteur de la menace a exploité les e-mails de phishing pour distribuer des documents Microsoft Office malveillants créés avec le militariseur Royal Road pour déployer Bisonal.

« Ce malware fournit un accès à distance à un ordinateur infecté et permet à un attaquant d’exécuter diverses commandes dessus », ont déclaré les chercheurs Anastasia Tikhonova et Dmitry Kupin dans un rapport partagé avec The Hacker News.

Également utilisé est un téléchargeur précédemment sans papiers appelé QuickMute par l’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA), qui est principalement responsable de la récupération des logiciels malveillants de la prochaine étape à partir d’un serveur distant.

« Les principaux objectifs des APT chinois sont l’espionnage et le vol de propriété intellectuelle », ont déclaré les chercheurs. « Sans aucun doute, Tonto Team continuera à sonder les entreprises informatiques et de cybersécurité en tirant parti du harponnage pour fournir des documents malveillants en utilisant des vulnérabilités avec des leurres spécialement préparés à cet effet. »