L’insidieux botnet Emotet, qui a fait son retour en novembre 2021 après une interruption de 10 mois, montre à nouveau des signes de croissance régulière, amassant un essaim de plus de 100 000 hôtes infectés pour avoir perpétré ses activités malveillantes.

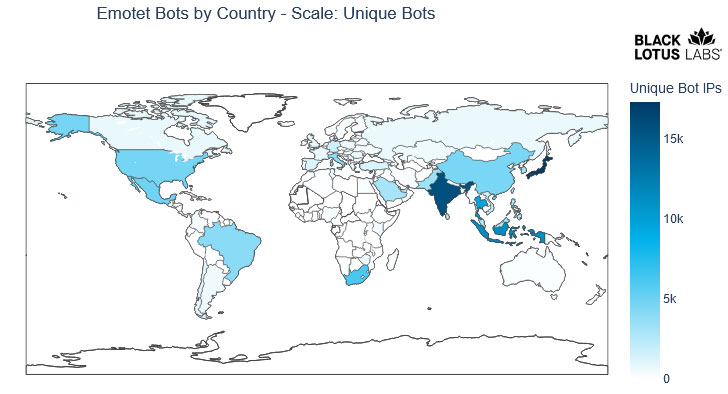

« Bien qu’Emotet n’ait pas encore atteint la même ampleur qu’autrefois, le botnet montre une forte résurgence avec un total d’environ 130 000 bots uniques répartis dans 179 pays depuis novembre 2021 », ont déclaré des chercheurs du Black Lotus Labs de Lumen. mentionné dans un rapport.

Emotet, avant son retrait fin janvier 2021 dans le cadre d’une opération coordonnée d’application de la loi baptisée « Ladybird », avait infecté pas moins de 1,6 million d’appareils dans le monde, agissant comme un canal permettant aux cybercriminels d’installer d’autres types de logiciels malveillants, tels que les chevaux de Troie bancaires. ou ransomware, sur des systèmes compromis.

Le malware a officiellement refait surface en novembre 2021 en utilisant TrickBot comme véhicule de livraison, le premier ayant fermé son infrastructure d’attaque à la fin du mois dernier après que plusieurs membres clés du groupe aient été absorbés par le cartel de rançongiciels Conti.

La résurrection d’Emotet aurait été orchestré par le gang Conti lui-même dans une tentative de changer de tactique en réponse à un contrôle accru des forces de l’ordre sur les activités de distribution de logiciels malveillants de TrickBot.

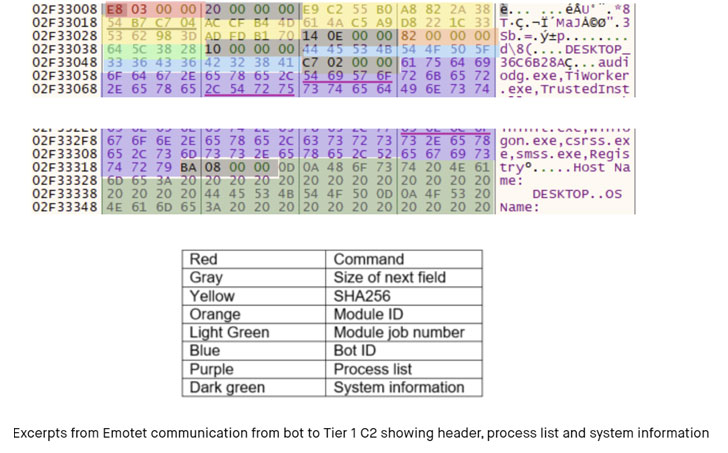

Black Lotus Labs a noté que « l’agrégation de bots n’a vraiment commencé qu’en janvier [2022] », ajoutant que les nouvelles variantes d’Emotet ont remplacé le schéma de cryptage RSA par la cryptographie à courbe elliptique (ECC) pour crypter le trafic réseau.

Un autre nouvel ajout à ses capacités est sa capacité à collecter des informations système supplémentaires au-delà d’une liste de processus en cours d’exécution à partir des machines compromises.

De plus, l’infrastructure de botnet d’Emotet comprendrait près de 200 serveurs de commande et de contrôle (C2), la plupart des domaines étant situés aux États-Unis, en Allemagne, en France, au Brésil, en Thaïlande, à Singapour, en Indonésie, au Canada, au Royaume-Uni et Inde.

Les robots infectés, en revanche, sont fortement concentrés en Asie, principalement au Japon, en Inde, en Indonésie et en Thaïlande, suivis de l’Afrique du Sud, du Mexique, des États-Unis, de la Chine, du Brésil et de l’Italie. « Ce n’est pas surprenant étant donné la prépondérance des hôtes Windows vulnérables ou obsolètes dans la région », ont déclaré les chercheurs.

« La croissance et la distribution des robots sont un indicateur important des progrès d’Emotet dans la restauration de son infrastructure autrefois tentaculaire », a noté Black Lotus Labs. « Chaque bot est un point d’ancrage potentiel dans un réseau convoité et présente une opportunité de déployer Cobalt Strike ou éventuellement d’être promu Bot C2. »