L’Institut coréen de recherche sur l’énergie atomique (KAERI), géré par l’État, a révélé vendredi que son réseau interne était infiltré par des attaquants présumés opérant à partir de son homologue du nord.

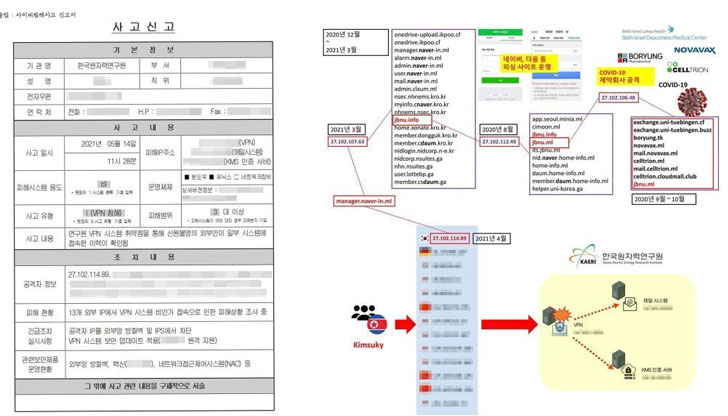

L’intrusion aurait eu lieu le 14 mai via une vulnérabilité chez un fournisseur de réseau privé virtuel (VPN) sans nom et impliquait un total de 13 adresses IP, dont l’un — « 27.102.114[.]89 » – a déjà été lié à un acteur menaçant parrainé par l’État surnommé Kimsuky.

KAERI, créé en 1959 et situé dans la ville de Daejeon, est un institut de recherche financé par le gouvernement qui conçoit et développe des technologies nucléaires liées aux réacteurs, aux barres de combustible, à la fusion par rayonnement et à la sûreté nucléaire.

À la suite de l’intrusion, le groupe de réflexion a déclaré avoir pris des mesures pour bloquer les adresses IP de l’attaquant en question et appliqué les correctifs de sécurité nécessaires à la solution VPN vulnérable. « Actuellement, l’Institut de recherche sur l’énergie atomique enquête sur le sujet du piratage et le montant des dommages », a déclaré l’entité mentionné dans un rapport.

Le développement vient à la suite d’un rapport de Revue SISA, qui a révélé la violation, alléguant que l’agence tentait de dissimuler le piratage en niant qu’un tel incident avait eu lieu. Le KAERI l’a attribué à une « erreur dans la réponse du personnel de niveau opérationnel ».

Actif depuis 2012, Kimsuky (alias Velvet Chollima, Black Banshee ou Thallium) est un acteur de la menace nord-coréen connu pour ses campagnes de cyberespionnage ciblant les groupes de réflexion et les opérateurs nucléaires en Corée du Sud.

Plus tôt ce mois-ci, la société de cybersécurité Malwarebytes a révélé une vague d’attaques lancées par l’adversaire pour frapper des hauts responsables gouvernementaux du pays en installant une porte dérobée Android et Windows appelée AppleSeed pour avoir amassé des informations précieuses.

Les entités ciblées impliquaient le ministère des Affaires étrangères, l’ambassadeur de l’ambassade du Sri Lanka auprès de l’État, le responsable de la sécurité nucléaire de l’Agence internationale de l’énergie atomique (AIEA) et le consul général adjoint au consulat général de Corée à Hong Kong, avec l’adresse IP susmentionnée. utilisé pour les communications de commande et de contrôle (C2).

On ne sait pas immédiatement quelle vulnérabilité VPN a été exploitée pour violer le réseau. Mais il convient de noter que les systèmes VPN non corrigés de Pulse Secure, SonicWall, Fortinet FortiOS et Citrix ont fait l’objet d’attaques par de multiples acteurs malveillants ces dernières années.