Cisco Systems a publié mises à jour de sécurité pour corriger les vulnérabilités de plusieurs produits Cisco qui pourraient être exploitées par un attaquant pour se connecter en tant qu’utilisateur root et prendre le contrôle des systèmes vulnérables.

Suivi comme CVE-2021-40119, la vulnérabilité a été évaluée à 9,8 en gravité sur un maximum de 10 dans le système de notation CVSS et provient d’une faiblesse du mécanisme d’authentification SSH de Cisco Policy Suite.

« Un attaquant pourrait exploiter cette vulnérabilité en se connectant à un appareil affecté via SSH », a expliqué le responsable des réseaux dans un avis, ajoutant « Un exploit réussi pourrait permettre à l’attaquant de se connecter à un système affecté en tant qu’utilisateur root ». Cisco a déclaré que le bogue avait été découvert lors de tests de sécurité internes.

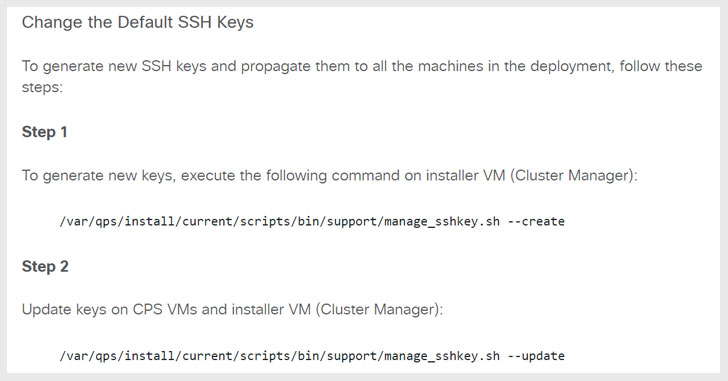

Les versions 21.2.0 et ultérieures de Cisco Policy Suite créeront également automatiquement de nouvelles clés SSH lors de l’installation, tout en nécessitant un processus manuel pour modifier les clés SSH par défaut pour les périphériques mis à niveau à partir de 21.1.0.

Cisco s’occupe également de plusieurs vulnérabilités critiques affectant l’interface de gestion Web des commutateurs de la gamme Cisco Catalyst Passive Optical Network (PON) Optical Network Terminal (ONT) qui pourrait permettre à un attaquant distant non authentifié de se connecter à l’aide d’un compte de débogage par inadvertance existant dans l’appareil et de prendre le contrôle, d’effectuer une injection de commande, et modifier la configuration de l’appareil.

Les vulnérabilités ont un impact sur les appareils suivants :

- Commutateur PON de catalyseur CGP-ONT-1P

- Commutateur PON de catalyseur CGP-ONT-4P

- Commutateur PON de catalyseur CGP-ONT-4PV

- Commutateur PON de catalyseur CGP-ONT-4PVC

- Commutateur PON de catalyseur CGP-ONT-4TVCW

Marco Wiorek de Hotzone GmbH a été crédité d’avoir signalé les trois vulnérabilités auxquelles les identifiants ont été attribués CVE-2021-34795 (score CVSS : 10,0), CVE-2021-40113 (score CVSS : 10,0), et CVE-2021-40112 (score CVSS : 8,6).

Enfin, Cisco a corrigé deux autres failles de haute gravité dans les commutateurs Cisco Small Business Series et Cisco AsyncOS qui pourraient permettre à des adversaires distants non authentifiés d’accéder sans autorisation à l’interface de gestion Web des commutateurs et d’effectuer un déni de service (DoS ) attaque —

- CVE-2021-34739 (score CVSS : 8,1) – Vulnérabilité de relecture des informations d’identification de session des commutateurs Cisco Small Business Series

- CVE-2021-34741 (score CVSS : 7,5) – Vulnérabilité de déni de service de l’appliance de sécurité du courrier électronique Cisco (ESA)