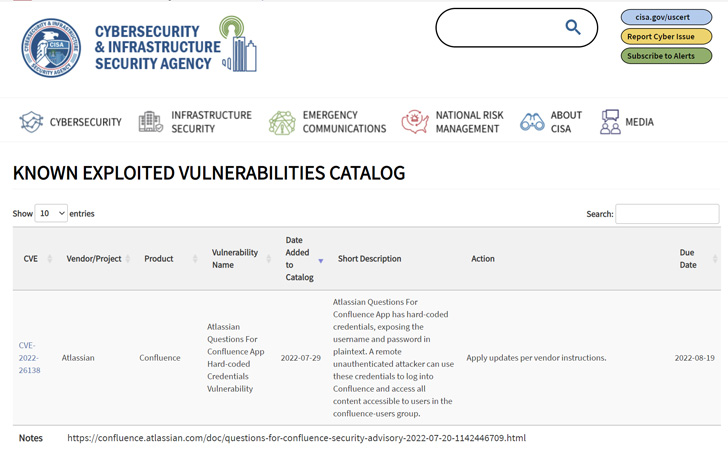

Vendredi, l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) ajoutée la faille de sécurité Atlassian récemment révélée dans son catalogue de vulnérabilités exploitées connues, basée sur des preuves d’exploitation active.

La vulnérabilité, identifiée comme CVE-2022-26138, concerne l’utilisation d’informations d’identification codées en dur lorsque l’application Questions For Confluence est activée dans les instances Confluence Server et Data Center.

« Un attaquant distant non authentifié peut utiliser ces informations d’identification pour se connecter à Confluence et accéder à tout le contenu accessible aux utilisateurs du groupe confluence-users », CISA Remarques dans son avis.

En fonction des restrictions de page et des informations dont dispose une entreprise dans Confluence, l’exploitation réussie de la lacune pourrait conduire à la divulgation d’informations sensibles.

Bien que le bogue ait été corrigé par la société de logiciels Atlassian la semaine dernière dans les versions 2.7.38 et 3.0.5, il a depuis fait l’objet d’une exploitation active, a révélé cette semaine la société de cybersécurité Rapid7.

« Les efforts d’exploitation à ce stade ne semblent pas très répandus, bien que nous nous attendions à ce que cela change », a déclaré Erick Galinkin, chercheur principal en intelligence artificielle chez Rapid7, à The Hacker News.

« La bonne nouvelle est que la vulnérabilité se trouve dans l’application Questions for Confluence et ne pas à Confluence même, ce qui réduit considérablement la surface d’attaque. »

Avec la faille désormais ajoutée au catalogue, la Federal Civilian Executive Branch (FCEB) aux États-Unis est mandatée pour appliquer des correctifs d’ici le 19 août 2022, afin de réduire leur exposition aux cyberattaques.

« À ce stade, la vulnérabilité est publique depuis relativement peu de temps », a noté Galinkin. « En plus de l’absence d’activité post-exploitation significative, nous n’avons pas encore d’acteurs menaçants attribués aux attaques. »